Los smartphones pueden haber avanzado mucho en cuanto a capacidad de procesamiento y manejo de contenido multimedia, pero los expertos coinciden en que no son dispositivos muy seguros que digamos. Otro rol muy importante que han absorbido los teléfonos inteligentes es el de GPS, en una clara prueba de su versatilidad. Sin embargo, eso también podría convertirse en un vector de ataque. Durante la pasada conferencia Black Hat, Ralf-Philipp Weimann de la Universidad de Luxemburgo reportó que el método de GPS asistido que utilizan los smartphones puede contener vulnerabilidades que permitan la ejecución de código malicioso con diferentes efectos.

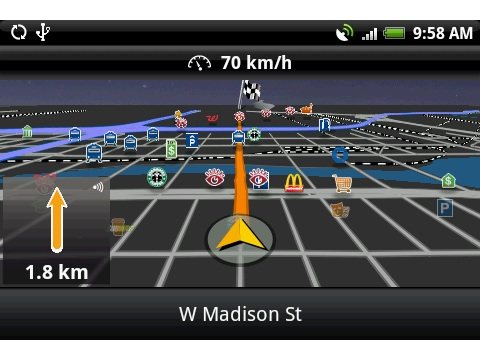

¿Han notado la caída en las ventas de dispositivos GPS dedicados? Eso es cortesía de los smartphones, que continúan expandiendo sus capacidades de geolocalización. Existen algunas diferencias entre un dispositivo GPS dedicado y la función GPS en un smartphone, pero el consumidor es quien determina la tendencia del mercado, y usar “el GPS del móvil” resulta más cómodo. Aún así, que un smartphone gane más funciones no sólo lo hace un dispositivo más conveniente, sino uno potencialmente inseguro. El malware para móviles es una realidad, y con una presencia cada vez mayor de móviles y tablets en la Web, los desarrolladores de código malicioso buscan relocalizar sus esfuerzos para aprovechar cualquier agujero de seguridad. Las tiendas de aplicaciones han tomado diferentes medidas para reforzar la seguridad tanto de los dispositivos como del software que ofrecen, pero ahora, es el mismo GPS el que podría abrir una ventana.

El anuncio fue realizado por el investigador Ralf-Philipp Weimann de la Universidad de Luxemburgo durante la pasada conferencia Black Hat. Básicamente, los smartphones utilizan el llamado GPS asistido o A-GPS, que a diferencia del GPS autónomo, el A-GPS depende de la red celular para obtener información y reducir notablemetne el tiempo de procesamiento requerido al determinar una posición. El problema está en que la conexión entre el móvil y la red celular durante una actualización A-GPS es insegura. No hay ninguna clase de cifrado, por lo que los mensajes A-GPS pueden quedan expuestos a toda clase de acciones maliciosas. De esta forma, una red inalámbrica con objetivos nefastos sería capaz de forzar a los móviles a retransmitir toda solicitud A-GPS y reportar su posición aún si el móvil sale de su área de cobertura.

Otro problema está en que las solicitudes A-GPS son procesadas en el chip principal del móvil, y no en los módulos GPS integrados. Esta vulnerabilidad, en las manos de alguien lo suficientemente habilidoso, podría ser usado para afectar el funcionamiento del smartphone, ejecutando código de forma remota, o incluso tomando control completo del dispositivo. Lamentablemente, la actual generación de smartphones no está protegida ante esta clase de ataques. La demostración de Weimann estuvo basada en móviles con el sistema operativo Android, y aunque no parece haber una amenaza inmediata, los móviles son más complejos en cuanto a seguridad se refiere, haciéndolos más difíciles de defender. De todas maneras, existe la posibilidad de aplicar correcciones a nivel software con el objetivo de mitigar o incluso bloquear a esta vulnerabilidad, aunque Weimann cree que habrá que esperar a la próxima generación de smartphones para ello.

sencillo, pena de muerte para aquel que cree un malware para un PDA.

Va a ser un gran desafío la inseguridad en los móviles y las redes inalámbricas, en los sistemas operativos móviles y en todo este mundo que se mueve a velocidades impensadas. Será cuestión también de empezar HOY MISMO a educar al usuario, informarlo, prepararlo sin asustarlo, para que no pase lo que sucede con las computadoras que la gente muchas veces es responsable de la mayor cantidad de virus o malware que ingresan a su pc.

"Weimann cree que habrá que esperar a la próxima generación de smartphones para ello."

¡Sí, hombre! Cómo se nota que no los paga él. Yo me compré un smartphone a principios de este año y me tiene que durar por lo menos otros 5 más.

No entiendo como los fabricantes, sabiendo lo que se sabe sobre la seguridad y lo rápido que "hackean" un sistema, todavía utilicen sistemas de comunicación sin cifrado… será a posta o un descuido del fabricante?? Tengo mis dudas…