Antes que nada: Alto. No se trata de ningún bicho extraño que está flotando en la Web, ni debes cubrir a tu ordenador con cinta. Lo que tenemos aquí es una prueba de concepto del llamado “malware sónico”, que puede infectar sistemas sin ninguna clase de conectividad tradicional, usando micrófonos y parlantes para propagarse. ¿Es el fin del “air gap” como medida de seguridad?

Hace poco mencionamos a cierto malware teórico con el nombre de badBIOS. Algunas de las “virtudes” que se atribuyen a ese malware son escalofriantes, comenzando con la habilidad de evadir air gaps a través de los micrófonos integrados y los parlantes de los sistemas ya infectados. Este sistema de comunicación ultrasónico estaría reducido al intercambio de datos entre dos terminales infectadas, y no a la propagación del código que forma al malware. Por el momento, ningún experto en seguridad independiente logró confirmar la existencia de badBIOS. Algunos creen que Dragos Ruiu, el único que (aparentemente) ha visto a badBIOS en acción, perdió la cabeza. Otros piensan que se trata de una maniobra de publicidad, y después están los que asocian a badBIOS con la NSA, como parte de un experimento con el objetivo de “evaluar” qué tanto tiempo podría permanecer oculto un malware así.

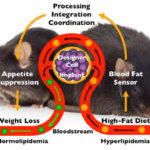

Estos métodos de propagación e intercambio de datos, si bien son complejos, están dentro de lo posible para las técnicas de desarrollo actuales. Un grupo de investigadores del Instituto Fraunhofer decidió poner a prueba la idea de un puente entre air gaps usando parlantes y micrófonos. El resultado, después de explorar varias alternativas, es la adaptación de un software para transmitir datos en forma acústica bajo el agua. Utilizando a dos portátiles Lenovo T400 como conejillos de indias, el software logró transmitir datos con una distancia máxima entre las terminales de 19,7 metros. La limitación más importante que sufre el malware es la del ancho de banda disponible: 20 bits por segundo. El número es extremadamente bajo para hacer cualquier transferencia convencional, pero sería suficiente en caso de que el malware fuera optimizado para transmitir datos específicos, como por ejemplo, los registros de un keylogger asociado.

El estudio también menciona protecciones ante un ataque acústico. La primera es bastante obvia: Desactivar el micrófono y el sistema de sonido en el ordenador. La segunda es un poco más sofisticada: Emplear filtros de alta frecuencia, algo que ya está disponible en Linux, y que tal vez tenga un equivalente en Windows y OS X. Finalmente, hablan de un sistema para detectar intrusiones acústicas, que capture señales de entrada y salida, y permita someterlas a una evaluación posterior. Las posibilidades son remotas, pero la prueba de concepto, funciona.

4 Comments

Leave a Reply