En las últimas horas, el blog oficial de la red Tor publicó información sobre un ataque que se llevó a cabo entre comienzos de febrero y el pasado 4 de julio. Al parecer, ciertos relays maliciosos tenían como objetivo “des-anonimizar” a los usuarios de servicios ocultos, y aunque esos relays ya fueron purgados, hay una brecha de cinco meses, además de varias cosas por determinar, incluyendo el tipo y la cantidad de información que obtuvieron los atacantes…

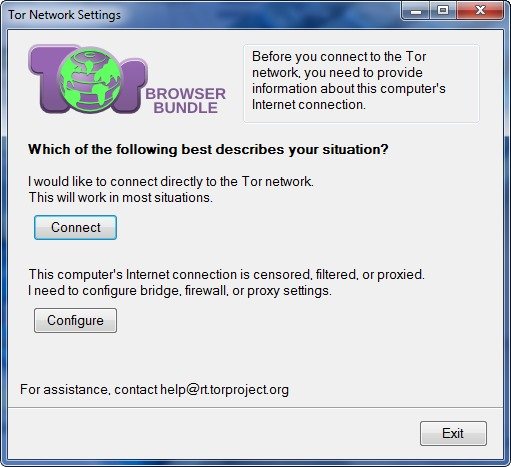

La red Tor está en la mira de muchas personas y organizaciones por una simple razón: Funciona. Es muy fácil de usar, a un punto tal que no se requiere ningún conocimiento avanzado, más allá de algunos ajustes en nuestro comportamiento al momento de navegar. Recientemente, Rusia ofreció una recompensa de 110 mil dólares para quien sea capaz de identificar a los usuarios de la red Tor. Todos estamos de acuerdo en que un método eficiente destinado a anular el anonimato en Tor valdría mucho más dinero, pero ahora, la situación se ha vuelto más seria. En el día de ayer, los encargados de la red revelaron la existencia de una maniobra basada en la modificación de los encabezados del protocolo Tor, para realizar lo que se conoce como “ataque de confirmación de tráfico”, combinado con un “ataque Sybil” que falsifica identidades.

Un ataque de confirmación de tráfico trabaja controlando los relays en ambos extremos de un circuito Tor. Una vez que el volumen del tráfico, el tiempo, y otros aspectos son comparados, se puede concluir si ambos relays están dentro del mismo circuito. Cuando el primer relay del circuito conoce la dirección IP del usuario, y el último relay establece la ubicación del recurso al que se desea acceder, el usuario en cuestión queda efectivamente “des-anonimizado”. La actividad de estos relays maliciosos comenzó en algún punto entre el pasado 30 de enero y el 4 julio, cuando fueron retirados de la red. Ahora, los responsables de la red Tor han hecho su tarea, y tras analizar las características del ataque llegaron a la conclusión de que la técnica es muy similar a la que estaba siendo discutida por un grupo de investigadores estacionados en la Universidad Carnegie Mellon. Estos investigadores cancelaron repentinamente una presentación en la próxima conferencia Black Hat, donde tenían planeado discutir las vulnerabilidades actuales de la red Tor.

La sorpresiva cancelación sumada a la confirmación del ataque instala la sospecha de que fueron los investigadores de Carnegie Mellon quienes incorporaron los relays maliciosos. Esto provocó que se lancen varias actualizaciones de software orientadas a cubrir los agujeros que el ataque combinado estaba explotando. Lo más preocupante es la declaración de Tor en su blog: Todo usuario que accedió a servicios ocultos entre febrero y el 4 de julio debería considerarse como afectado. ¿Qué quiere decir “afectado”? Ni siquiera en Tor lo saben con certeza. De hecho, desean que los investigadores de Carnegie Mellon hayan sido los responsables (aunque piensan que su prueba de concepto fue muy inapropiada), de lo contrario, estaríamos ante la posibilidad de que el ataque haya sido obra de alguien más. Como siempre, los usuarios deberían descargar una nueva copia de Tor, mientras que los dueños de servicios ocultos tal vez quieran reemplazar sus ubicaciones actuales.

7 Comments

Leave a Reply