Recuerdan a Stuxnet, ¿verdad? Descubierto a mediados de 2010, este malware probablemente sea uno de los ejemplos más contundentes de ciberarmas desarrolladas con respaldo gubernamental. En agosto del mismo año, Microsoft publicó un parche destinado a corregir la vulnerabilidad que aprovechaba Stuxnet, pero hay un pequeño detalle: El parche nunca funcionó, y los usuarios llevamos casi cinco años expuestos a ataques similares.

El segundo martes de marzo ha quedado atrás, y como era de esperarse, el gigante de Redmond entregó una nueva serie de parches para reforzar la seguridad en sus diferentes versiones de Windows. Sin embargo, nadie puede negar que el trabajo de Microsoft en materia de hotfixes fue más que decepcionante durante los últimos meses. Corrupción de fuentes, parches para eliminar a otros parches, bugs que demandan un año de trabajo… la lista sigue. Ahora se suma una vulnerabilidad que lleva casi cinco años entre nosotros, pero lo más grave de todo es que ya había sido corregida en agosto de 2010. El boletín MS10-046, presentado como «crítico» en su momento, habla de una vulnerabilidad en el archivo shell32.dll al momento de procesar elementos con la extensión .LNK para reproducir iconos cuando se conecta una unidad USB. Esta es la misma vulnerabilidad que le permitió a Stuxnet hacer volar por los aires la quinta parte de las centrifugadoras iraníes, e infectar sistemas protegidos vía «airgap».

Los usuarios recibieron el hotfix, pasó media década, y ayer se publicó un nuevo boletín, MS15-020. Lo que hace este nuevo parche es terminar el trabajo que la corrección anterior nunca completó. De acuerdo a los investigadores de la división Zero Day Initiative de Hewlett-Packard, el parche original falló, y los usuarios han estado desprotegidos desde entonces. En HP también agregaron que la vulnerabilidad, bajo designación oficial CVE-2010-2568, fue la más utilizada en 2014, representando cerca de un tercio de los ataques. Este dato presenta dos posibilidades: O aún quedan muchos sistemas conectados que no recibieron el hotfix del boletín MS10-046 en primer lugar, o los atacantes aplicaron un poco de ingeniería inversa y encontraron nuevos agujeros.

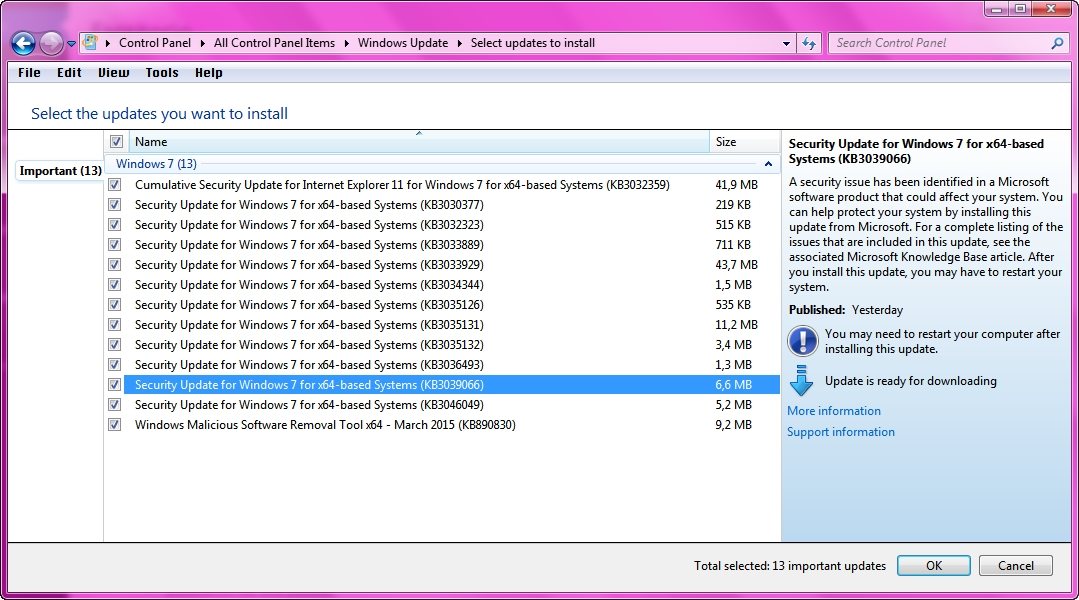

En resumen… a instalar la nueva actualización. Es probable que en un sistema promedio, el «parche que corrige al parche» esté acompañado por otros diez u once hotfixes, entre ellos dos que corrigen el llamado ataque FREAK (un «hombre en el medio» que obliga a utilizar modos de cifrado más débiles), y los efectos del malware Superfish. La gran pregunta es con qué sorpresa nos vamos a encontrar el mes que viene…

3 Comments

Leave a Reply