“No me rastrees”. Es una petición sencilla, pero son pocos los portales y servicios que obedecen a ella. Las razones caen directamente en lo comercial, y lo cierto es que los mecanismos de rastreo son cada vez más robustos. Una forma que el usuario tiene para escapar a dicho seguimiento es utilizar más de un navegador, sin embargo, tres investigadores presentaron un nuevo método que extrae de los navegadores un nivel más bajo y preciso de información para crear una huella digital, como el sistema operativo, el tipo de procesador, y las fuentes instaladas.

Rastrear o no rastrear. Se trata de un debate que sigue tan vivo y caliente como siempre. De un lado, explican que el rastreo de visitantes los ayuda a presentar una experiencia más personalizada, y adaptada a los gustos de cada usuario. Otra posibilidad es que esa “huella digital” sea utilizada de manera similar a una identificación, lo que debería incrementar la seguridad bajo ciertas condiciones (por ejemplo, cuando el usuario hace home banking). En la otra acera disparan la munición de la privacidad, y con toda razón. El concepto de una Web abierta y anónima parece cada vez más lejano, y eso lleva al desarrollo de diferentes técnicas o estrategias para limitar o impedir el rastreo web. Pero hay un pequeño detalle: No son los únicos trabajando en ese campo.

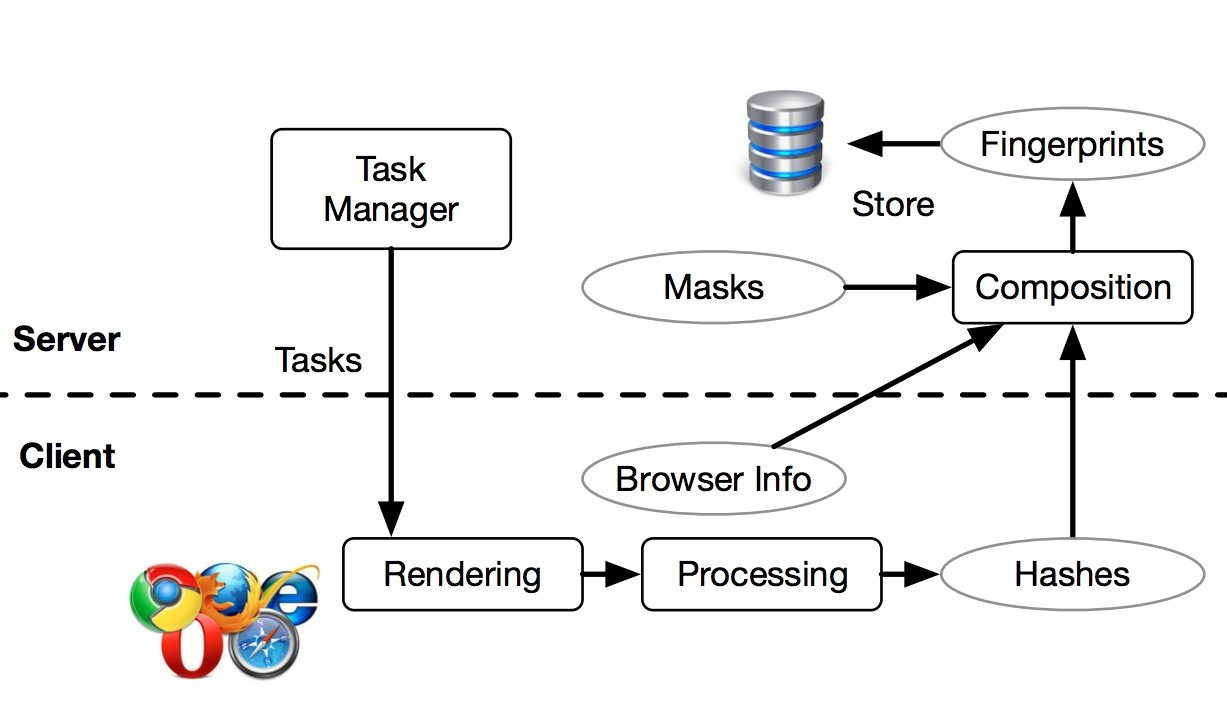

Recientemente, un grupo de tres investigadores estacionados en las universidades de Lehigh y Washington en St. Louis presentó un estudio en el que describen un nuevo método para generar huellas digitales precisas a través de múltiples navegadores. En una sesión clásica, el sistema de rastreo no tiene los recursos para vincular a la huella digital generada por Firefox, con una huella de Google Chrome, a pesar de que el usuario sea el mismo. Sin embargo, los investigadores explican que con su técnica pueden acceder a detalles de bajo nivel como el sistema operativo, la cantidad de núcleos en el procesador, el chip gráfico, las fuentes instaladas, el audio, el huso horario, y otros. En esencia, todos esos valores están expuestos a JavaScript a través de los APIs en el navegador. Para obtener la información, el rastreo ejecuta una serie de tareas especiales sobre WebGL.

Los investigadores indican que durante un período de tres meses recolectaron un total de 3.615 huellas pertenecientes a 1.903 usuarios, y su método fue capaz de identificar correctamente al usuario en el 99.2 por ciento de los casos. Aquellos que deseen hacer la prueba pueden acceder al sitio oficial (enlace más abajo) y evaluar a sus navegadores. Ahora, esto no deja de ser un trabajo en progreso, y tampoco se trata de algo imposible de bloquear. La configuración de fábrica de Tor es inmune a este rastreo cruzado, y hay reportes de que la extensión NoScript presenta una buena resistencia. La gran pregunta es: ¿Cómo podemos ofuscar características de hardware…?

3 Comments

Leave a Reply