El concepto de «caja de arena» tiene dos interpretaciones populares. La primera nos habla de un ecosistema protegido que en parte restringe las acciones del usuario para garantizar un nivel de experiencia, y la segunda es un contenedor virtual que mantiene a los programas aislados. Los usuarios quieren salir de la primera caja, pero que nunca falle la segunda… y eso es exactamente lo que provocó en iOS y OS X un grupo de investigadores de la Universidad de Indiana.

Las cajas de arena son un recurso sólido de seguridad siempre y cuando hayan sido bien implementadas. Todos sabemos muy bien que algunas aplicaciones dejan escapar demonios por todas partes. Hemos reportado hasta el aburrimiento vulnerabilidades en módulos como Adobe Flash Player, y los desarrolladores de los navegadores web no tuvieron más opción que «encerrarlo» para que no cause problemas. La aplicación de cajas de arena es aún más estricta entre los dispositivos móviles, pero en general, el trabajo de los investigadores que buscan errores en ellas es muy apreciado.

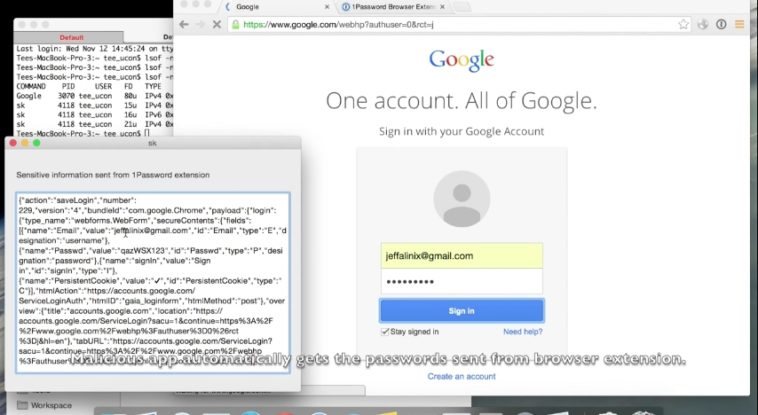

El último ejemplo llega a través de miembros de la Universidad de Indiana, la Universidad de Pekín, y el Instituto de Tecnología de Georgia. Este grupo logró crear aplicaciones a medida, capaces de extraer información almacenada en servicios como 1Password y iCloud, pero las hicieron de modo tal que incluso fueron aprobadas para su distribución en la tienda de Apple. Uno de los ataques estuvo concentrado sobre 1Password, la opción de seguridad más popular en la tienda, y la tercera aplicación más descargada allí. 1Password ofrece una extensión para cada navegador mayor con el objetivo de coordinar la conexión del usuario, función que requiere la transmisión de la contraseña a través de un enlace WebSocket. En términos sencillos, la aplicación maliciosa crea un servidor WebSocket que toma control del puerto 6263 antes de que 1Password lo haga, permitiendo así la extracción de la contraseña cuando el usuario ingresa a 1Password vía web.

Otra de las aplicaciones aprovecha un problema de diseño en el keychain de OS X, manipulando atributos para aplicaciones que aún no han sido instaladas por el usuario. Si más tarde el usuario decide añadir una copia de esas aplicaciones a su sistema, el programa malicioso tendrá acceso completo a las credenciales, y si la entrada en el keychain ya existe, el programa malicioso tiene el recurso de resetear la contraseña, obligando al usuario a ingresarla, lo que lleva a su intercepción. Las vulnerabilidades ya fueron reportadas, y en esencia, todo lo que tiene que hacer el usuario es esperar a que en Cupertino actualicen el código afectado. Ahora, si bien el problema alcanza a los sistemas operativos de Apple, eso no significa que sea exclusivo de ellos. Las debilidades en WebSocket también podrían ser aprovechadas bajo sistemas Windows si se dan las condiciones necesarias.

One Comment

Leave a Reply