Existen diferentes métodos para silenciar a un ordenador, pero la realidad indica que ese silencio es relativo. Un grupo de investigadores de la Universidad de Tel Aviv desarrolló un inusual ataque informático a través del cual se puede obtener una clave RSA de 4.096 bits escuchando los sonidos que emite el ordenador mientras procesa los datos cifrados.

Desde que comenzó a circular el mito de BadBIOS, la idea de un malware sónico y de ataques acústicos se instaló rápidamente en la Web. En los primeros días de diciembre, la mayor virtud de BadBIOS, que es la de evadir air gaps, fue reproducida a través de una prueba de concepto en los laboratorios del Instituto Fraunhofer. En esta oportunidad, el sonido no es utilizado como un método de comunicación entre dos o más sistemas, sino como vector de filtrado para claves criptográficas. Daniel Gerkin y Eran Tromer, ambos de la Universidad de Tel Aviv, junto a Adi Shamir del Instituto Weizmann (también conocido por ser uno de los diseñadores del criptosistema RSA) descubrieron que si registran muy de cerca los sonidos emitidos por un ordenador cuando procesa información cifrada, pueden extraer claves RSA de 4.096 bits en apenas una hora, siempre y cuando sea bajo la versión 1.4.x de GnuPG.

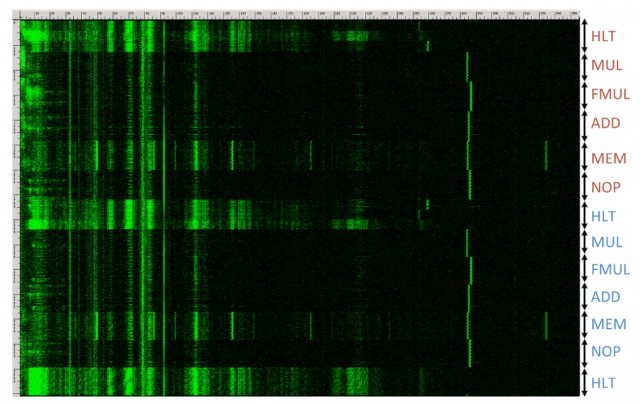

¿Qué es lo que escuchan? En esencia, todos los sonidos entre los 10 y los 150 KHz, y para ello es posible utilizar un micrófono de alta sensibilidad a cuatro metros de distancia, o incluso un smartphone ubicado a treinta centímetros del ordenador. El término oficial para este procedimiento es “criptoanálisis acústico”, y es una variante más de los llamados “ataques de canal lateral”, que aprovechan las vulnerabilidades en la implementación física de un criptosistema, en vez de buscar puntos débiles entre sus algoritmos. El hecho de que el estudio se haya enfocado sobre una versión previa de GnuPG limita su impacto (los desarrolladores de GnuPG ya publicaron actualizaciones para corregir el problema en los builds 1.4.x), pero esto no afecta el valor técnico del proceso. Plantar un micrófono no es algo tan complicado que digamos, y con los recursos suficientes, un ataque de esta clase podría ser adaptado a otros criptosistemas. Las condiciones son demasiado específicas como para que el usuario final deba preocuparse… pero no estaría mal actualizar a la versión 2 de GnuPG, por las dudas.

One Comment

Leave a Reply