En el marco de la Conferencia Internacional Virus Bulletin 2010, que tendrá lugar en Canadá la próxima semana, los expertos discutirán si el gusano informático Stuxnet tiene como objetivo una planta nuclear iraní. Esta pieza de software emplea un novedoso y astuto método que manipula la ejecución automática de dispositivos USB en Windows para propagarse. La hipótesis se basa en la habilidad que posee Stuxnet para interferir con los controladores lógicos programables (PLC) fabricados por Siemens y utilizados en la central de Bushehr.

¿Puede un virus o gusano informático ser utilizado para atacar un blanco tan especifico como una central nuclear? Los expertos, o al menos muchos de ellos, creen que si. La polémica tiene su origen en la aparición -hace varios meses- de Stuxnet, un malware que según los especialistas de empresas tan reconocidas como Symantec o Kaspersky Lab, tenía como objetivo directo plantas industriales destinadas al procesamiento de uranio en la central de Bushehr, Irán. Esta pieza de software, que como tantas otras aprovecha las vulnerabilidades de un sistema operativo tan difundido como Windows para propagarse de ordenador en ordenador, podría ser una herramienta diseñada para ralentizar el programa nuclear iraní, que -aunque Teherán insista en que tiene propósitos pacíficos- Occidente sospecha está destinado a proporcionar los materiales necesarios para fabricar armas nucleares. Para analizar esta posibilidad, expertos en virus informáticos de todo el mundo se reunirán del 29 de septiembre al 1 de octubre en Vancouver (Canadá), donde se celebra la Conferencia Internacional Virus Bulletin 2010 (VB2010).

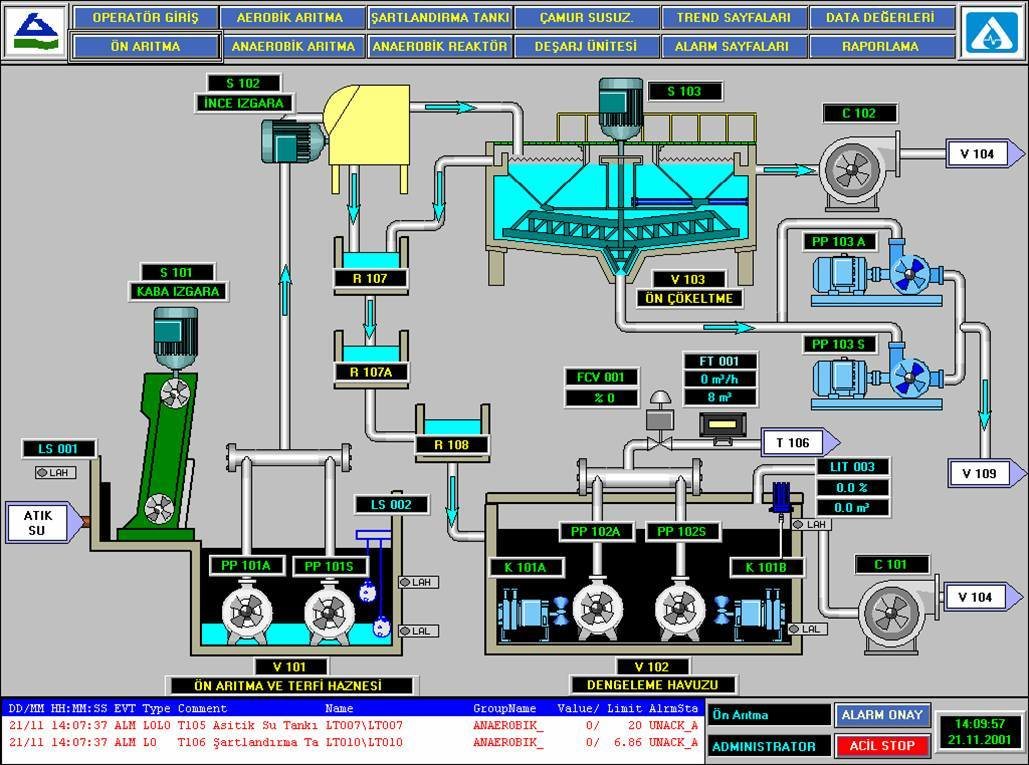

¿Como puede un programa de ordenador atacar una planta industrial? Parece que la respuesta son los controladores lógicos programables, o PLC (por programmable logic controller), que se utilizan para controlar las maquinarias y procesos que tienen lugar dentro de una fábrica. Estos cacharros son un verdadero ordenador en miniatura, contenido dentro de una carcasa plástica y capaz de interpretar las señales que entregan diferentes tipos de sensores, analizar la situación y enviar ordenes pertinentes a otros PLC. O directamente, controlar motores y diferentes elementos de la planta industrial. Los expertos en seguridad han determinado que Stuxnet es capaz de interferir en la programación de un modelo en particular de PLC, fabricado por Siemens y utilizado en la mencionada central nuclear. No es casualidad que los iraníes hayan elegido PLCs fabricados por esta empresa, ya que dicha linea de productos constituyen el principal sustento de Siemens, a la que se considera el principal fabricante de sistemas de control de uso industrial. Una de las razones por la que los especialistas creen que la planta de Bushehr es el objetivo del malware ha sido expuesta por Kevin Hogan, el director senior de seguridad de Symantec: “el 60 por ciento de los ordenadores infectados por el gusano Stuxnet estaban en Irán, lo que nos indica que las plantas industriales de ese país eran el objetivo.”

Con sus declaraciones, Hogan se ha convertido en el ultimo de una serie de expertos en alimentar los rumores de que esta planta nuclear es el objetivo de Stuxnet, que habría sido creado como un intento de sabotaje respaldado por algún Estado enemigo de Irán. “Está bastante claro que, dado el desarrollo de la infección, las instalaciones en Irán han sido su objetivo”, explica Hogan. Su empresa, Symantec, elaboró un complejo mapa de la forma en que se distribuyó por el mundo este virus, utilizando las direcciones IP de los ordenadores infectados. A pesar de que Hogan reconoce que no puede ser categórico sobre la localización exacta del objetivo de este malware, su naturaleza deja en claro que el blanco debe ser “un complejo importante, como una refinería, una planta de aguas residuales, una fábrica o alguna planta hidráulica”. Luego de haber destripado el código de Stuxnet, Hogan está seguro que sus creadores poseían recursos significativos. “No podemos descartar la posibilidad de que un Estado esté detrás de esto. Basándonos en los recursos necesarios para desarrollarlo, la organización y el conocimiento en profundidad en varios campos – incluido el conocimiento específico de instalaciones en Irán-, solamente un Estado o un actor no estatal con acceso a este tipo de sistemas estatales tiene la posibilidad de hacer algo así”, concluyó.

Israel, la nación en que todos piensan cuando dicen “un Estado enemigo de Irán” ha desarrollado a lo largo de los últimos años un gran programa para la ciberguerra. El general Amos Yadlin, jefe de la inteligencia militar, anunció el año pasado que “las fuerzas armadas israelíes tienen los medios necesarios para proporcionar seguridad a la red y lanzar ciberataques por su cuenta.” Del otro lado del Atlántico, en Washington, el vicealmirante Bernard McCullough ha reconocido que “el gusano posee características nunca vistas hasta ahora" y su compatriota, el general del Ejército Keith Alexander, dijo hace pocos días que sus expertos consideraban a Stuxnet como “muy sofisticado”. Por su parte, Siemens ha anunciado que ofrecería a sus clientes escáneres actualizados de virus para detectarlo y eliminarlo de sus equipos. Es muy probable que nunca logren determinar si este malware realmente fue creado como un arma destinado a interferir con el desarrollo nuclear de una nación, pero la sola posibilidad de que algo así sea posible debería bastar para poner en alerta a la comunidad informática. Los PLC constituyen el corazón de la industria. No solo se emplean en las plantas nucleares, sino que pueden encontrarse en sitios que van desde una planta de ensamblado de coches hasta el interior de un hospital, pasando por las plantas purificadoras de agua o las distribuidoras de electricidad. El riesgo de que estas instalaciones resulten afectadas por un virus, con lo que eso podría significar para la población civil de cualquier nación, deberia ser “cero”. ¿No te parece?

No me sorprenderia pensar que no es tantooo el sabotaje si no el espionaje lo que se quisiera lograr, ademas ya como se menciona, es muy dificil que algun grupo de hackers logre un nivel de virus tan complejo para introducirlo en un ambiente tan cerrado como una planta nuclear o una empresa sin que sea detectado, ademas para un ataque al comercio de un pais con este tipo de sistema lo veo muy dificil (que a nivel "empresa competidora o secreto industrial" es mas probable) dada la escala de infeccion, camuflaje, "timming" y control que se debiera tener.

Stuxnet no mutará a Skynet . . .?

Lo interesante de este articulo es su fotografia ilustrada de eddie the head, por lo demás es basura conspirativa, si estados unidos o la union europea quisieran intervenir, lo harian directamente sin estas estupidezes, para ello tienen el poder de la otan.

Cual es tu significado para: "estas estupidezes" ? Por que la intervencion directa es sin mas la guerra, y no creo que a ningun pais (especialmente USA) le caiga muy bien otro Irak mas aun sin aprobacion multinacional como seria de tener (ahora si) pruebas contundentes de que se construyen armas nucleares.

Si claro, hay que recordar que las guerras aparte de populares, son gratis.

" Esta pieza de software emplea un novedoso y astuto método que manipula la ejecución automática de dispositivos USB en WINDOWS para propagarse. "

…

Yo larsso quiero decirte que te amo a ti mi 4 ojos panzon.

snif!

ya no hay que pelearnos mas si mi amor

te amo y escribo esto para que todos los lectores de NeoTeo lo supieran.

adios chiquito, nos vemos al rato en casa ¿si?.

Lo interesante de este articulo es su fotografia ilustrada de eddie the head, por lo demás es basura conspirativa, si estados unidos o la union europea quisieran intervenir, lo harian directamente sin estas estupidezes, para ello tienen el poder de la otan.

Nada… lo que me parece es que Israel se deje ya de pendejadas y le ponga una gran bomba nuclear a Ahmadineyad en plena bocota.

Mmm tiene olor a Tio Sam.

Lo impresionante aquí es… ¡¿qué demonios hace una central nuclear utilizando windows?!, windows no está desarrollado para procesos críticos como el control de una central nuclear, ¿en qué estaban pensando?

Jajaja … de ahi la preocupacion de EU de que Iran se vuelva potencia nuclear!!!… ahora se entiende todo…seguro que si cambian a un sistema operativo mas especifico se termina todo el problema…es mas, talvez hasta Israel y UE se ofrescan a ayudar a la construccion de las nuevas centrales nucleares!!!… jajajajaja

TE sorprenderia saber qeu todos lso sistemas de monitoreo de plc y dcs, tals como scada, hmis y panels de monitore corren sobre windows xp y solo solo windows xp, hay algunos que ya adan sobre vista y windows 7.

ahora, el control lo hacen los plcs y dcs, que son muy seguros y estables, con sistemas redundantes y cosas asi, bueno, seguros hasta ahora, jajaja, el detalle es el software de edicion de esos plcs, que es como un visualbsic pero para plcs, el detalle es que el virus probablemente entro al software, se conecto en linea con los plcs he hizo las modificaciones que se hicieron, hay formas de oroteger todo eso, pero los usuarios por lo general dejan las claves que vienen por default o no les ponen lo que es peor. ademas de que dejan las pcs de edicion conectadas a los sistemas de control.

saludos

Esssstupenda idea de los defensores de la "libertad", provocar otro Chernobil, con un poco de suerte funden el núcleo de un central nuclear Irani y le les llega de rebote a los EEUU o algún país del eje del "Bien" de rebote (el síndrome de china).

http://es.wikipedia.org/wiki/S%C3%ADndrome_de_China

Pues como haya otro chernobyl no nos salva ni el papa que esta en Barcelona. Al menos nos a dado tiempo a terminar la sagrada familia. Esta vez nos pilla el viento radiactivo fijo.

carajo acaso no aprendieron de chernobil hijos de p… en estos tiempos no sirve de nada hablar solo patear por la espalda y después apuñalas descaradamente de frente, que pena me da el mundo, nos vemos el 2012.

bueno en primer lugar, no es windows quien hace el control de plantas nucleares o hidroelectricas o la industria en general, quien hace el control es el plc, para lo unico que se usa un sistema operativo, ya sea windows es para hacer la programacion del plc y la supervision del proceso de control, ahora solo si este virus pudiera gravarse como parte del programa en el plc causaria problemas, hace falta muxo conosimiento especializado para meterte con un plc y sus comunicasiones, pienso yo que solo una empresa especializada podria diseñar ulgun virus capas de interferir con un plc, y ciertamente los unicos que podrian son las mimas emrpesas que fabican los pls, ya por lo general cada marca de plc usa protocolos propietarios para sus comunicasiones, y siertamente este virus tien que ser demasiado abansado para poder interferir con un plc, quient ien la tecnologia y conosimiento para desarrollar este tipo de virus?

Fue emerson para imponer su Delta V, o Rockwell para imponer el Controllogix, jaja, quien sabe capaz y fue ABB con Bailey ajajaj solo bromeo,

SAludos

Los que disen de windows esas empresas no usan windows el problema esta en que este gusano se redistribulle por medio de la red de computadoras mundiales dado a k mas del 90% usa windows del mundo el problema es que ese gusano esta diseñado para Funcionar en el systema de siemens x eso disen que es un gusano sofisticado por que ataca a los systemas siemens cosa que no esta al publico ya que el systema esa puede costar millones de hay se deduse a k algun gobierno esta inbolucrado por lo que el cracker tiene grandes conosimiento grande Atte elyokko M.M.H

Lacantropus. En realidad no es gran cosa un plc. Lo que pasa es que radica en lograr hacerse de uno ya que te digo cuestan millones de dolares al menos 1 comanda . Ponte a pensar … Un ipod touch se creia inhackiable i a los 3 dias lo isieron nada es imposible solo que ocupas tener en tu manos eso que estudiaras para comprender su funcionamiento y programacion .. Posiblemente sea un exempleado de siemens ke se yo

Elyokko

Un PLC no cuesta millones de dólares. Podrías comprar uno usado en cualquier mercado electrónico (ebay, mercadolibre). Decir que no es gran cosa, sin ánimos de ofender, simplemente es demostración de desconocimiento. Y compararlo con un Ipod, pues…

Pues concuerdo con lo dicho por licantrophus:

Las terminales que he usado para programar los PLCs de Siemens estan para Windows, aunque si bien los protoclos son hecho por las empresas y son particulares hay algunos mas que no lo son como lo de redes como Profibus, Asi, etc que son estandares. Asi que basado en esto solo tienes que hacer que el virus se propage por el internet o memorias USB hata toparte con alguna de estas terminales.

Lo extraño es que tal conocimiento para propagarse pues ha de estar bien planeado para encontrar al objetivo o ser muy viral para llegar a infectar la terminal que quiera uno, detectar este software para programar y alterarlo para introducir codigo que haga un malfuncionamiento de lo sPLC o por el contrario infectar directamente al PLC.

Asi que solo un buen grupo de programdores o crackers lo harian motivados por particulares digase estado o yo que se pero con gran poder eso si no hay dudad.

Creo que estamos a un paso mas del Ciberterrorismo.

Ajas entonses los plc estan al alcanse de todos seguramente los plc de una planta nuclear los allas en ebay vamos por unos incluyendo el systema siemens que lk podemos optener en utorrent o ebay . Y sobre millones es relativo herrmano a lo que boy. Ni tu ni yo ni nadie usuario comun puede hacerse de un plc de siemens de plantas hidroelectica o nucleares y sobre el ipod comparo solo el modod de ezplotar un bug osea k a lo k boy es que nesesitas el producto al cual atacar lo nesesitas fisicamente para poder desarroyar el virus o el arma fue relativo tambien y es a lo k iba que no ualquera se hace de un plc de esas magnitudes por lo k son bajo pedido directo saludos espero aberme expresado correctamente saludos .

No creo que sea ilogico pensar que USA u otro pais apoye programas como estos, Debemos recordar el amplio presupuesto para guerra que tienen, Y que programas experimentales e incluso estupidos ya han sido apoyados anteriormente, no mas hay que recordar los murcielagos bomba en la segunda guerra e incluso drogas de la verdad utilizando drogas como el LSD.

http://alt1040.com/2010/06/murcielagos-bomba-y-otros-locos-experimentos-militares

Ademas si empresas como google tenian pruebas como Google labs porque no es posible Un War Labs…..