seguridad

Latest stories

More stories

-

10 Votes

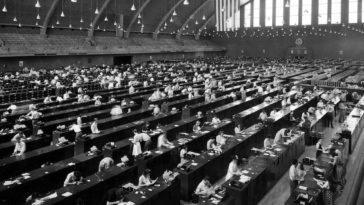

in InternetFingerprint Factory: El colosal depósito de huellas dactilares del FBI

La digitalización nos permite guardar una gigantesca cantidad de información y acceder a ella de forma casi inmediata, pero esto no siempre fue así. Muchas tareas que hoy son responsabilidad de un ordenador antes debían ser desarrolladas de forma manual, y en algunos casos, recorriendo amplias distancias. Pocos ejemplos son tan contundentes como la Fingerprint […] More

-

12 Votes

in Internet¿Cuál es el lugar más seguro sobre la Tierra?

«Seguridad» es un término demasiado amplio para tomarlo a la ligera. Cuando una persona busca seguridad, ¿a qué clase se refiere? ¿Física, económica, emocional? ¿Acaso la puede encontrar cambiando de entorno? ¿Cuál sería el «lugar más seguro» para esa persona? Si tomamos como base a todo el planeta Tierra, lo cierto es que si combinamos […] More

-

No me gusta

¡Pero qué c...!

Thug life

Geeky

Una monería

20.3k Views15 Votes

in ArtilugiosCómo abrir un candado sin llave en segundos

Vamos a suponer que has perdido la llave de cierto candado que dejaste cerrado un tiempo atrás y ahora necesitas abrir. Como alternativa, tal vez el espíritu del gran MacGyver te visitó, y sientes curiosidad sobre la robustez de su cerradura. ¿Astucia o fuerza bruta? Los modelos tradicionales cargan con su cuota de puntos débiles, […] More

-

Thug life

Geeky

No me gusta

¡Pero qué c...!

Una monería

in InternetCámaras de vigilancia en vivo: Cómo ver cámaras de vigilancia IP en la Web

Las cámaras de vigilancia son un recurso fundamental no sólo por su obvio rol en seguridad, sino también para observar la naturaleza y desarrollar otros proyectos similares. Sin embargo, hay ocasiones en las que el feed de estas cámaras queda completamente expuesto a Internet. En muchos casos se trata de algo intencional, mientras que en […] More

-

-

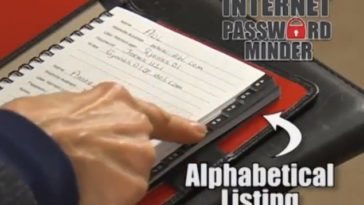

Password Minder: La historia de un fracaso (infomercial)

Nos cansamos de ofrecerte formas muy prácticas de generar contraseñas complejas y difíciles de crackear, pero la memorización de estas contraseñas no es para cualquiera. Por esta razón es que muchos de los que no tienen a “12345678” protegiendo sus cuentas de banca electrónica escriben sus contraseñas en papeles, cuadernos y otros medios físicos, dando […] More

-

Thug life

Geeky

¡Pero qué c...!

in CienciaUna señal WiFi podría revelar tu ubicación y tus movimientos

La mayoría de los proyectos relacionados con el WiFi suelen adoptar una posición activa, ya sea tratando de descubrir su contraseña, atacando al router de algún modo, o buscando intervenir los dispositivos conectados. Sin embargo, un equipo de investigadores de las universidades de Chicago y California (Santa Bárbara) presentó un estudio que explora el uso […] More

-

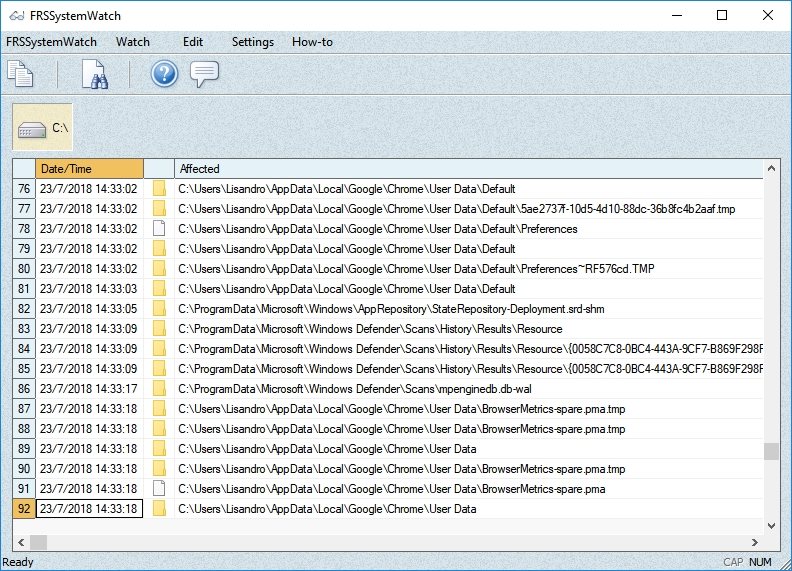

in Software

CrowdInspect: Comprueba la seguridad de tus procesos

En una sesión típica de Windows, un ordenador puede tener en memoria a una cantidad muy importante de procesos. El usuario tal vez sea capaz de reconocer a la mayoría de ellos y establecer su origen, pero nunca falta ese proceso rebelde y extraño con intenciones maliciosas. CrowdInspect es un programa que tiene como objetivo […] More

-

in Software

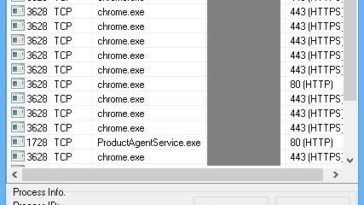

PortExpert: Vigila puertos y conexiones salientes en Windows

Todo usuario puede tener en algún momento la sospecha de que un programa o servicio está compartiendo más información de lo normal con el mundo exterior. El primer paso para confirmar ese comportamiento es monitorear puertos y conexiones salientes. PortExpert en una sencilla aplicación sin costo que informa varios detalles, incluyendo dirección IP remota, proceso […] More

-

in Software

TinySecuritySuite: Suite de seguridad con VPN y cifrado de archivos

TinySecuritySuite es una completa suite de seguridad con VPN, firewall, cifrado, destructora de archivos y creador de carpetas seguras. ¡Todo en uno! Podrás utilizar su herramienta VPN para acceder a sitios Web bloqueados por región. Y, con el firewall, puedes crear reglas para diferentes direcciones IP. Todos estos servicios, más el cifrado y descifrados de […] More

-

11.1k Views20 Comments14 Votes

in Internet10 consejos básicos de seguridad informática

En Neoteo nos gusta insistir en el tema de la seguridad de nuestros lectores y de su entorno, por eso preparamos un pequeño informe listando algunas reglas y consejos básicos de seguridad informática para que tu sistema, tu información sensible y tus datos se mantengan libres de infecciones. Desde lo más obvio, hasta lo más […] More

-

11 Comments20 Votes

in InternetIngeniería Social: El hacking Psicológico

Hemos repetido hasta el cansancio que las personas, los usuarios, somos el eslabón más débil en la cadena de seguridad que puede separar a cualquier de nuestros datos privados. La ingeniería social se basa en este axioma de la seguridad informática para, de una manera artesanal y prácticamente indetectable, ir sacándonos información útil para sus […] More

-

10.8k Views

in SoftwareCómo borrar el historial de conexiones USB

En muchos casos puede resultar útil saber que hay pequeñas vulnerabilidades por todos lados si quieres mantener tu anonimato y privacidad al máximo. Es así que puedes hasta borrar el historial de conexiones USB en un sistema con una simple aplicación como USBOblivion. Sí. Windows guarda en su registro todo lo que le conectas, y […] More