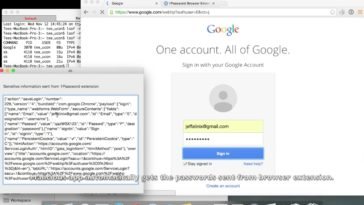

Un Windows «imposible» de hackear

El título es contradictorio, lo sé. Casi sacado de un episodio de CSI, me atrevería a decir. No existe nada que no pueda ser hackeado de un modo u otro, y mucho menos una versión de Windows, pero eso es exactamente lo que está predicando la compañía israelí Morphisec. Semejante declaración implica tener acceso al […] More