En octubre de 2013, después de que el spygate explotara en todas direcciones, se inició una campaña con el objetivo de auditar el código del famoso programa TrueCrypt, para establecer si existe alguna clase de puerta trasera que otorgue acceso directo al contenido cifrado. La primera fase ha concluido, y aunque se reportaron casi una docena de bugs, ninguno de ellos es intencional.

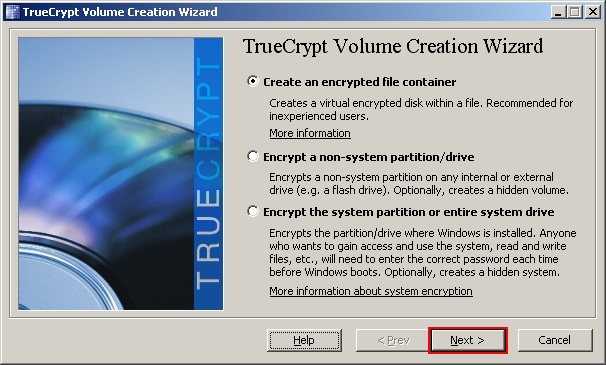

Sistemas inseguros controlan una amplia porción del mercado, las implementaciones de cifrado tienen bugs de muy alto riesgo, la privacidad es un mito, y el usuario final hace todo lo que puede para mantenerse seguro. Una alternativa muy popular es la de cifrar por completo los discos en nuestras PCs, y durante años TrueCrypt ha sido la primera opción para hacerlo. El “efecto Snowden” y las agencias gubernamentales que tratan de atacar a esta clase de software, arrojaron un manto de duda sobre la integridad de TrueCrypt. Por ese motivo, en octubre del año pasado se inició una campaña que busca auditar el código, y descubrir potenciales puertas traseras. iSEC Partners es la compañía contratada para encargarse de una parte de la auditoría (bootloader y controlador del kernel Windows, en su mayoría), y preparó un reporte con fecha original de febrero, que tuvo una revisión adicional a principios de marzo.

El reporte de iSEC realiza varias críticas estrictamente técnicas. El código de TrueCrypt no obedece a estándares esperados entre lo que se considera como “código seguro”, y algunos de los problemas destacados son la falta de comentarios, el uso no recomendado (deprecated) de ciertas funciones, y variables inconsistentes, entre otras cosas. La cantidad de bugs encontrados asciende a once, cuatro de ellos con severidad media, cuatro con severidad baja, y los tres restantes de nivel informativo, sin causar un riesgo inmediato. En el texto (disponible como archivo PDF en el sitio oficial más abajo) podemos encontrar una amplia descripción sobre cada uno de los bugs, el nivel de esfuerzo técnico que se necesita para explotarlos, y la confirmación que todos estábamos esperando: A pesar de los errores, ninguno es producto de una intervención directa, por lo tanto, no existen puertas traseras en TrueCrypt.

Claro que, la auditoría apenas está saliendo de su primera fase. La fase dos dará inicio al criptoanálisis formal del código, y puede que aparezca algo nuevo allí. Mientras tanto, el inconveniente principal que enfrenta TrueCrypt está en la calidad de su código. Cuatro de los once bugs encontrados pueden provocar la exposición de datos, y requieren de una atención más o menos inmediata. Por otro lado, no es sencillo hacer uso de estas vulnerabilidades, y sólo se necesitaría tiempo para que los problemas de calidad en el código sean resueltos. Dicho de otra manera, la NSA y el GCHQ no están peinando discos cifrados con TrueCrypt, pero no le caería nada mal una actualización. Estaremos vigilando.