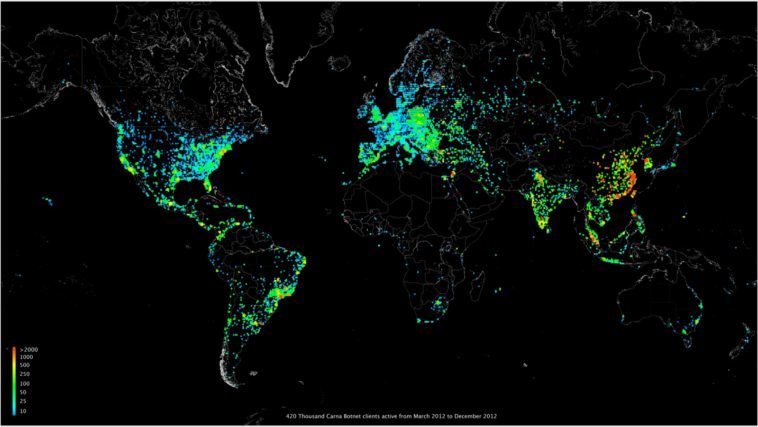

Que la Web puede ser un lugar inseguro, de eso no hay dudas. Pero lo más grave llega cuando se conoce cuál es la cantidad de sistemas y dispositivos que están expuestos por completo a la Web, mientras sus responsables lo ignoran por completo. Un investigador que ha decidido permanecer anónimo por razones obvias llevó adelante entre marzo y diciembre de 2012 el censo más grande que se haya hecho sobre direcciones IPv4 no reservadas. El problema es que en el proceso utilizó una botnet llamada Carna, compuesta por más de 420 mil sistemas integrados. La botnet fue de uso temporal, pero eso no altera su ilegalidad, ni esconde la situación en la que se encuentran cientos de miles de dispositivos integrados.

En lo personal creo que los lectores de NeoTeo tienen una idea sobre qué es telnet. Las dificultades comienzan cuando alguien intenta extender ese conocimiento al modelo identificado como “usuario promedio”. ¿Cuántos sistemas y dispositivos están expuestos a la Web a través de telnet? Después de todo, lo único que se necesita es la dirección IP, el nombre de usuario y la contraseña. Así es como llegamos al “Internet Census 2012”, un proyecto cuyo objetivo era escanear todas las direcciones IPv4 activas y no reservadas. Dentro de ese proceso de escaneado aparecen cosas como la detección de los puertos y servicios más comunes, ping ICMP, DNS y SYN, aunque en realidad, esto no fue más que la punta del iceberg. Todo comenzó como una broma, accediendo a direcciones IP aleatorias a través de telnet utilizando el clásico y perturbadoramente inseguro login root/root. Y el responsable de este censo no tuvo mejor idea que crear una botnet para automatizar el trabajo y expandir su alcance.

Es necesario entender que no hay una legión de hackers detrás de esto. El funcionamiento de la botnet, bautizada Carna (activada en marzo de 2012) era el equivalente a probar la puerta de cada casa, una por una, con la esperanza de que su dueño la haya dejado abierta. La botnet comenzó con el chequeo de unas 100 mil direcciones. Su pieza inicial se basó en un archivo binario escrito en C y formado por dos partes: La primera es el escáner telnet que ingresaba al sistema, y la segunda el código de control que asignaba el rango de detección de puertos y transmitía los resultados. El binario no era persistente, y lo único que debía hacer el usuario para eliminarlo era reiniciar su sistema. ¿Cómo es que ingresaba el binario a cada sistema? Usando cuatro combinaciones de usuarios y contraseñas: admin/admin, root/root, y tanto admin como root sin contraseña. Para cuando Carna dejó de funcionar (diciembre de 2012), estaba compuesta por 420 mil sistemas.

Sin embargo, el número es más grande, por el simple hecho de que el binario no podía ejecutarse en todos los sistemas vulnerables que encontraba. En total, los resultados del censo (nueve terabytes de datos, disponibles al público) indican a través de las direcciones MAC que la cifra asciende a 1,2 millones, la mayoría de ellas asociadas a routers de consumo general, pero con varios ejemplares serios como sistemas de control industrial, y aún peor, routers del protocolo BGP que pueden anular la conexión de naciones enteras a la Web. Por suerte, la botnet Carna sólo tenía como función reportar información básica de conectividad IP, y en parte fue utilizada como “escudo” para mantener fuera de los dispositivos a otra botnet, llamada Aidra, con claras intenciones maliciosas. El investigador concluye que por cada sistema, dispositivo o servicio que no debería estar conectado abiertamente a la Web, hay de hecho mil que sí lo están, y que la primera línea de responsabilidad no está en el usuario, sino en los fabricantes que lanzan sus productos al mercado con semejantes agujeros de seguridad. En una época en la que se habla de naciones en ciberguerra, hay cámaras IP abiertas, impresoras compartidas y routers expuestos que representan un problema gigantesco. En cuanto a las direcciones IP registradas como activas, la botnet reportó unas 1.300 millones durante su operación.

Espero que esto no le de ideas a ningún hacker o aprendíz

Creo que por el contrario, les dará muchas ideas, por tanto asumir los mínimos niveles de seguridad o unirse al clan.

Saludos !

Parecido a lo que hace shodan con diferentes servicios

http://www.shodanhq.com/