En las últimas décadas la palabra hacker ha sido automáticamente asociada con los ordenadores personales, sin embargo, la historia nos dice que el hacking como práctica precede por mucho al inolvidable IBM PC. Tarjetas perforadas, teléfonos y telégrafos fueron los blancos favoritos de expertos y entusiastas por igual, enfocados en demostrar las debilidades de esos sistemas, obtener un par de dólares extra, y en casos más críticos, salvar vidas. Hoy vamos a nombrar a algunos de ellos.

Ya conocemos muy bien la situación: Si alguien adivina la contraseña de un perfil de Facebook, es un hacker. Si logra crackear un programa, es un hacker. Si usa un servicio VPN, es un hacker. Si puede reemplazar el disco duro de su ordenador, es un hacker. Si no usa Windows, es un hacker.

Cualquier cosa que quede «por fuera» del uso normal de un ordenador personal puede asignar a una persona la etiqueta hacker, cuando en realidad lo único que está haciendo es explorar otros caminos.

A decir verdad, dichos exploradores se remontan a principios del siglo XX, en la infancia misma de las comunicaciones inalámbricas. ¿Te gustaría saber qué hicieron los hackers durante la era pre-IBM PC? Si la respuesta es afirmativa, entonces vamos a ver algunos casos:

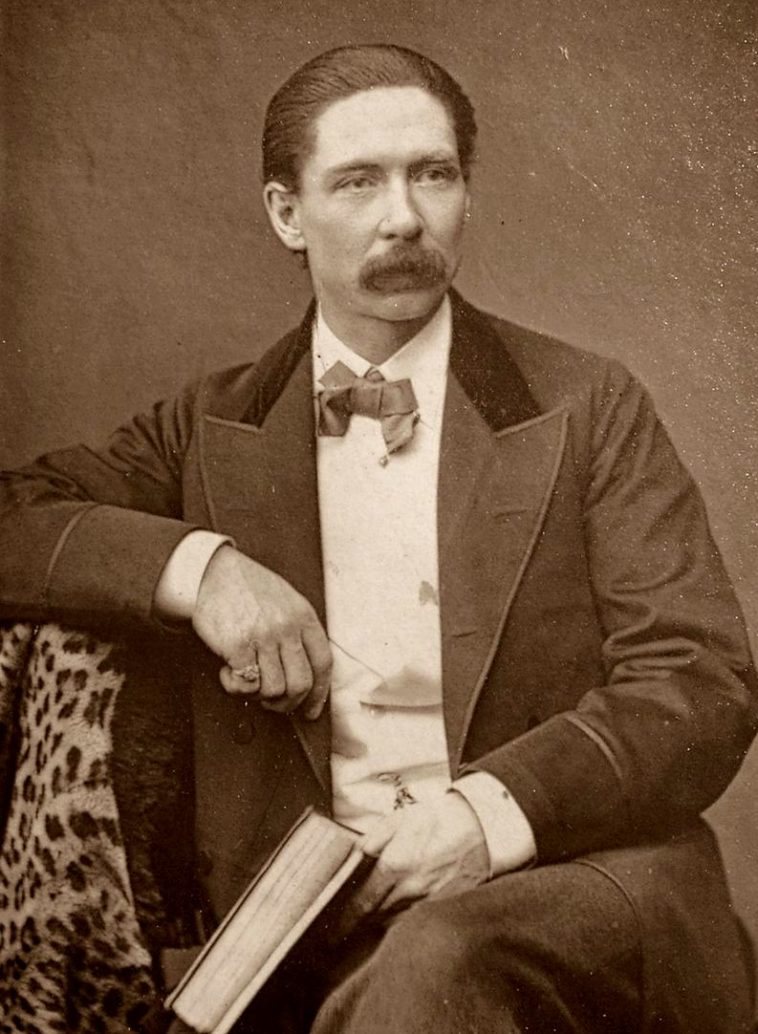

Nevil Maskelyne

Este mago e inventor británico mantuvo una estrecha relación con el desarrollo del telégrafo inalámbrico, y le sobraban razones para llevarse mal con Guglielmo Marconi, quien controlaba un amplio número de patentes.

Cuando el ingeniero italiano declaró abiertamente que «su» telegrafía inalámbrica era «segura y privada», Maskelyne decidió probar lo contrario. Durante una demostración pública organizada por Marconi en junio de 1903 que iba a conectar dos telégrafos inalámbricos separados por una distancia de 480 kilómetros, Maskelyne logró inyectar en la transmisión la palabra «Ratas» una y otra vez, seguida por una burla sobre «un jovencito de Italia» (Marconi tenía 29 años) que «engañó a la gente». Eso fue más que suficiente para transformar a Maskelyne en el primer hacker.

René Carmille

Carmille era contralor general del ejército francés y un experto en tarjetas perforadas, con control sobre las máquinas que el gobierno del colaboracionista nazi Philippe Pétain utilizaba para procesar «información demográfica», o sea, el rastreo de judíos y otros «Untermensch» en Francia.

Carmille se ofreció como voluntario y cedió sus sistemas… pero no sin antes modificarlos para que jamás perforen información en la llamada «Columna 11» (Religión) de las tarjetas, salvando a miles de judíos.

Carmille era de hecho un agente doble de La Résistance, y encontró la forma de engañar a los nazis por dos años. Una vez que descubrieron su maniobra, fue capturado e interrogado personalmente durante dos días por Klaus Barbie, «El Carnicero de Lyon», y enviado a Dachau, donde murió en enero de 1945. El hombre que hackeó al Holocausto.

David Condon

Los ’60 y los ’70 estuvieron marcados por la práctica del phreaking, cuyo objetivo era aprovechar las debilidades del sistema telefónico para acceder a servicios especiales como las llamadas a distancia.

Sin embargo, el primer phreak inició su actividad en 1955. Su nombre era David Condon, y básicamente descubrió que al soplar una flauta de juguete de Davy Crockett junto al teléfono podía generar el tono de 1.000 Hz que habilitaba el acceso a llamadas sin costo, exclusivas entre los técnicos de la compañía de teléfonos.

En teoría, la flauta sólo servía para atraer canarios y pericos, y con un precio original de 49 centavos nadie debía esperar demasiado, pero hoy no quedan dudas de que Condon recuperó su inversión.

Joe Engressia

Tal vez Condon haya sido el primer phreak del que tenemos conocimiento, pero quien se encargó de popularizar estos hacks fue Joe Engressia, recordado mucho mejor por su segundo nombre Joybubbles.

Nacido ciego y con oído absoluto, Engressia descubrió que podía marcar números telefónicos golpeando el gancho a gran velocidad, y silbar con precisión los tonos compatibles con llamadas de larga distancia, una habilidad que convirtió en un servicio mientras estudiaba en la universidad («vendía» sus silbidos por un dólar).

La popularidad de Engressia entre otros phreaks (y potenciada por la cobertura de la revista Esquire) inevitablemente lo metió en problemas con Ma Bell (el apodo de la Bell Telephone Company) y con el FBI, agencia que había rastreado sus actividades por dos años, entre 1969 y 1971.

Un verdadero genio, con profundas cicatrices mentales causadas por el abuso que sufrió a manos de uno de sus maestros, Engressia «regresó a su niñez» en 1988, y cambió su nombre a Joybubbles tres años más tarde. Este phreak se convirtió en fuente de inspiración, e incluso Hollywood tomó parte de su vida para dar forma a algunos personajes (como Whistler en la película Sneakers).

Allan Scherr

El concepto de contraseña fue inventado e implementado por el profesor del MIT Fernando Corbató en 1962. Además de brindar una capa extra de privacidad a los estudiantes e investigadores que utilizaban los servidores compartidos, las contraseñas también servían para limitar su tiempo en ellos, apenas cuatro horas semanales por cuenta.

Uno de esos investigadores, Allan Scherr, se cansó del límite de tiempo y diseñó una tarjeta perforada para obligar al servidor a imprimir todas las contraseñas de las cuentas registradas, de modo tal que cuando agotaba su cuota, sólo debía reingresar al sistema con un usuario diferente. Tres años después, Scherr terminó entre las filas de IBM, pero su historia como el primer ladrón de contraseñas es inolvidable.

Carlton Tucker

¿El nombre no suena familiar? En lo personal no puedo culparte, pero el profesor Tucker ocupa un lugar muy especial en esta lista como el primero en usar la palabra hacker con un perfil negativo.

El año era 1963, y los phreaks estaban haciendo un verdadero desastre con el sistema telefónico del MIT. Tucker declaró en el periódico del instituto que estos «hackers» habían tomado el control de los enlaces privados entre el MIT y Harvard, y transferido el costo de sus llamadas de larga distancia a una estación de radar cercana.

Uno de sus métodos preferidos era conectar el ordenador PDP-1 a la red telefónica y probar cada línea disponible hasta encontrar un tono. Si bien Tucker dijo que haría todo lo posible para advertir y proteger a los involucrados, también les recordó que si la compañía telefónica llegaba a atraparlos terminarían en prisión, y que el MIT expulsaba «dos o tres estudiantes» por año debido a abusos telefónicos.

¿RABBITS?

Lamentablemente no conocemos la identidad del hacker original, pero sí a su creación. En algún punto de 1969, un misterioso usuario instaló un pequeño programa (hoy bautizado RABBITS) en el sistema Burroughs 5500 del Centro Informático de la Universidad de Washington, cuyo único rol era hacer una copia de sí mismo cada vez que se ejecutaba.

Esas dos copias se convirtieron en cuatro, y las cuatro en ocho… hasta que el sistema colapsó por la sobrecarga. Nueve años después, alguien ejecutó una variante similar llamada Wabbit sobre un IBM System/360. Desde un punto de vista técnico, RABBITS y Wabbit no son virus ni gusanos, sino que aplican el concepto de la bomba fork, un verdadero clásico entre los ataques DoS.

Ray Tomlinson y Bob Thomas

Ray Tomlinson es el creador del correo electrónico. Bob Thomas desarrolló al que muchos consideran como el primer virus informático, Creeper. En su versión original, Creeper no hacía nada más allá de presentar un mensaje («I’m the Creeper, catch me if you can!») moverse a otro sistema y borrar la copia anterior. Tomlinson no tuvo mejor idea que darle superpoderes a Creeper (el virus ya no se movía, sino que se multiplicaba) y dejarlo suelto en ARPANET.

Por suerte, Tomlinson también escribió al antivirus Reaper, una especie de Terminator informático con la única tarea de destruir cada copia de Creeper que encontraba en los sistemas. Han pasado casi 50 años desde el nacimiento de Creeper, y en esencia, todos los virus modernos tienen algo de él en su interior.

Wozniak y Jobs

A pesar de nuestra simpatía o rechazo, este equipo no podía faltar. Después de leer el famoso artículo sobre Joybubbles y el resto de los phreaks en la revista Esquire, Steve Wozniak entró en contacto con John «Captain Crunch» Draper y aprendió a construir su propia blue box. Wozniak había quedado obsesionado con aquel artículo, y llegó a reproducirlo en su máquina de escribir, un respaldo en caso de que llegara a perder el texto.

Luego de realizar algunas optimizaciones (y varias llamadas en broma que se extendieron hasta el Vaticano), Wozniak le presentó su blue box a Steve Jobs, y como era de esperarse, el más joven de los Steve vio un negocio redondo en el dispositivo. Wozniak construía las blue boxes con un costo de 75 dólares, y Jobs las vendía entre los estudiantes a 150 verdes. Ilegal hasta la médula, pero obtuvieron algunos billetes…

John Walker

Cualquier búsqueda básica sobre John Walker revelará que se trata de uno de los fundadores de Autodesk (compañía madre del famoso AutoCAD)… pero también escribió a ANIMAL en 1975 para el sistema UNIVAC 1108. A simple vista, ANIMAL era un juego de preguntas y respuestas que intentaba adivinar en qué animal pensaba el usuario.

En segundo plano, ANIMAL trabajaba junto a otro programa llamado PERVADE para crear copias de ambos en cada directorio al que el usuario podía acceder, incluyendo las estructuras en cintas magnéticas, lo que garantizó su salto a otros sistemas compatibles. ANIMAL no podía hacer ningún daño, y respetaba en gran medida la ausencia de permisos, pero eso no modificó su posición como el primer troyano.

(Del Archivo de NeoTeo, publicada originalmente el 16 de mayo de 2018)