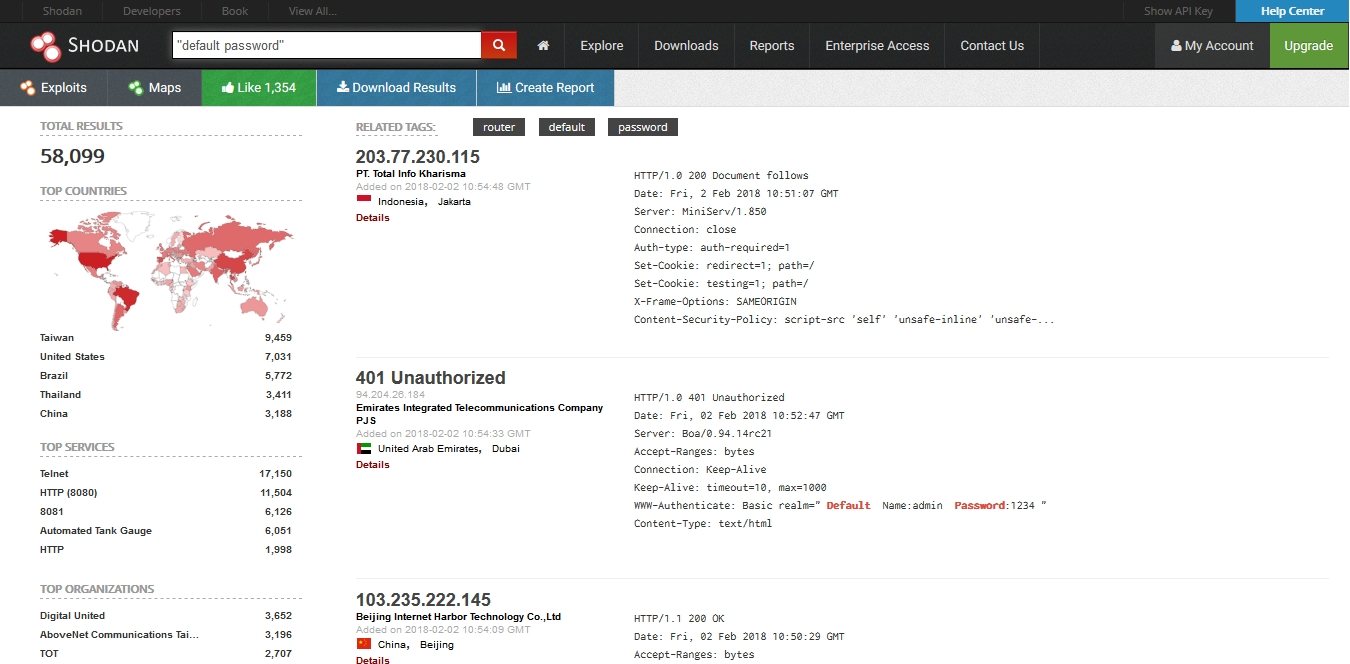

Una forma bastante común de localizar dispositivos «abiertos» en la Web es visitando al buscador Shodan e ingresando algunos parámetros específicos. El resto es cuestión de iniciar diferentes ataques para ingresar a su configuración, lo que ha dado lugar a un amplio proceso de automatización en los últimos años. Uno de los ejemplos más recientes es AutoSploit, una herramienta que buscar reducir a un par de clics la explotación de hosts remotos utilizando una fusión del antes mencionado Shodan, y varios módulos Metasploit.

La seguridad informática enfrenta múltiples riesgos, pero uno de los más importantes se manifiesta a través de la amplia disponibilidad de herramientas con un alto nivel de automatización. Eso nos lleva al concepto del script kiddie, un atacante que no posee los conocimientos necesarios para entender lo que está haciendo, y termina causando mucho más daño del que calculó en un principio. Si a eso le sumamos las pobres prácticas en materia de seguridad que llevan a cabo administradores y fabricantes alrededor del mundo… digamos que es difícil sorprenderse cuando una mega-campaña de malware aparece en los medios.

Así llegamos a las puertas de AutoSploit, proyecto a cargo de un desarrollador conocido como «NullArray» en GitHub. El objetivo de AutoSploit no es otro más que automatizar la explotación en masa de hosts remotos. Esto incluye la localización de dichos hosts utilizando el API del motor Shodan, y el despliegue de cierto número de módulos Metasploit. El usuario simplemente tendrá que abrir la herramienta y escribir una referencia en la caja de búsqueda (digamos «apache» o «webcam»). El API de Shodan presentará resultados que se ajustan a la palabra clave, y después aparecerá una lista con todos los módulos Metasploit que podrían atacar al blanco.

De más está decirlo, los expertos en seguridad informática no ven nada positivo en un recurso como AutoSploit, pero la discusión se polarizó casi de inmediato, porque su único rol es automatizar acciones que ya llevan disponibles varios años en la Web, sin costo. NullArray escuchó las críticas, y decidió publicar el código de todos modos, el cual se puede clonar, o desplegar vía Docker.

😀 Juguemos un poco… <3