El día de ayer Edgardo nos enseñó cinco herramientas para poner a prueba la seguridad de redes inalámbricas, obteniendo sus claves. Dichas herramientas pueden ser descargadas por separado, pero lo más común es encontrarlas integradas a distros Linux, como es el caso de Beini, que está basada en Tiny Core Linux.

Si has decidido explorar el mundo de la seguridad inalámbrica y obtener claves WiFi, hay algo que debes saber: Necesitas estar en Linux sí o sí. Si bien existen herramientas compatibles con Windows, programas como Aircrack-ng alcanzan un rendimiento muy superior si trabajan bajo la jurisdicción del pingüino. Algo similar ocurre con la compatibilidad de hardware. A modo de ejemplo, Intel ha bloqueado el acceso al “modo monitor” en varios de sus controladores para Windows, mientras que el mismo modo monitor funciona sin problemas en Linux. Aún así, todo comienza escogiendo una distro de auditoría.

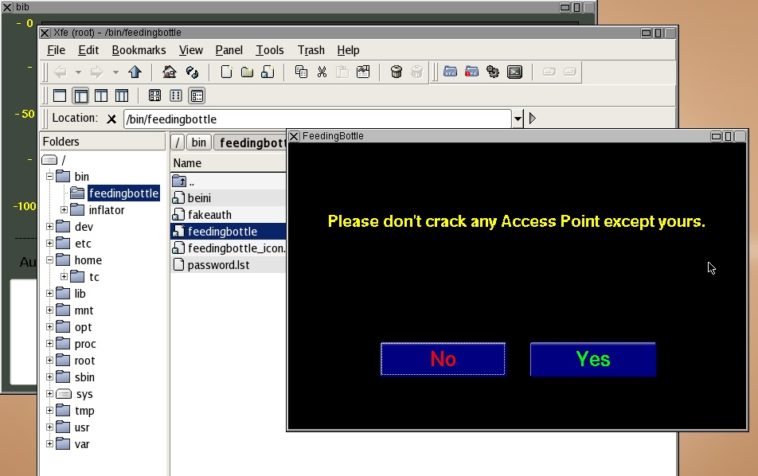

Una de esas distros es Beini, basada en el muy liviano Tiny Core Linux. La imagen de la última versión 1.2.5 ocupa apenas 63 MB, por lo que es muy fácil de manipular, ya sea para grabar en un CD o utilizar desde un pendrive. Las dos aplicaciones principales dentro de Beini son FeedingBottle y minidwep-gtk. Ambas herramientas son relativamente amigables en cuanto a interfaz se refiere, y si todo va bien, no deberías tardar más de diez minutos en obtener tus primeras claves WEP.

La situación de fondo en Beini es exactamente la misma que en otras distros: Todo depende del nivel de soporte que tenga el sistema operativo para tu tarjeta de red inalámbrica. Si no hay un controlador presente, posee un bug, o no es compatible con determinadas funciones (como habilitar el antes mencionado modo monitor) obtener la clave WiFi será muy complicado, o directamente imposible. Beini posee algunos vídeotutoriales en línea que enseñan a utilizar sus dos herramientas principales, y recomendamos que los veas: Si has llegado a la conclusión de que necesitas software de auditoría para redes WiFi, deberías saber exactamente lo que estás haciendo.

Creo que es mejor el wifislax

cual es el icono para bajar el Beini solo sale codek pak , e Rar extractor

Yo uso el Xiaopan, pudo sacar incluso la clave WPA2 de mi router, esto sin fuerza bruta, osea sin diccionarios, tal como sucede con WEP, nada más que solamente es posible si el router tiene activada una función llamada “wps”, la cual lo dejaría vulnerable a este tipo de ataque, aunque para este tipo de encriptación se toma sus buenas horas, unas 7 horas más o menos, a diferencia del wep que en 5 minutos sale.