La recomendación más frecuente para ejecutar software de dudosa procedencia es hacerlo en una máquina virtual. Si la instalación de Windows debe volar por los aires, al menos que sea dentro de un entorno contenido. Otra opción es la de crear cajas de arena con herramientas al estilo Sandboxie, ahora gratuito. Finalmente, existe la posibilidad de limitar los privilegios de un proceso, o mejor dicho, obligarlo a funcionar sin acceso a los recursos del administrador. Nuestro aliado para lograr eso es RunWithRestrictedRights, un pequeño programa difícil de configurar, pero fácil de usar.

En estos días, casi cualquier programa solicita privilegios elevados para funcionar correctamente. Habilitar dichos privilegios no es algo complicado (un clic con el botón secundario es suficiente para ver la opción), pero lo cierto es que siempre corremos un riesgo, por más pequeño que parezca. 9 de cada 10 vulnerabilidades en Windows pueden ser contenidas utilizando perfiles de usuarios sin privilegios de administrador, lo cual nos da una idea sobre su potencial de daño si caen en las manos incorrectas.

¿Alternativas? La primera, un entorno virtual. Toda una instancia de Windows que sirva de sacrificio para elementos maliciosos, y en el peor de los casos, sólo debes regresar la imagen a un estado anterior. La segunda, una caja de arena, algo similar a Sandboxie. La tercera es limitar los privilegios del ejecutable «sobre el metal», y ahí es cuando interviene RunWithRestrictedRights, un pequeño programa distribuido por la gente de Core Technologies.

La configuración de RunWithRestrictedRights requiere algunos pasos previos. Básicamente, necesita que el perfil pueda ajustar las cuotas de la memoria para un proceso, y reemplazar un símbolo (token) de nivel de proceso. Esto se logra a través de las directivas de grupo local (gpedit.msc) e ingresando a «Configuración del equipo – Configuración de Windows – Configuración de seguridad – Directivas locales – Asignación de derechos de usuario», y en los permisos antes mencionados, agregar los usuarios «Administrador» y el de tu perfil. Reinicia el equipo para aplicar los cambios. (N. del R.: Si usas una edición Home de Windows y gpedit.msc no está disponible, deberás encontrar la forma de habilitarlo, o de localizar las claves de Registro relevantes).

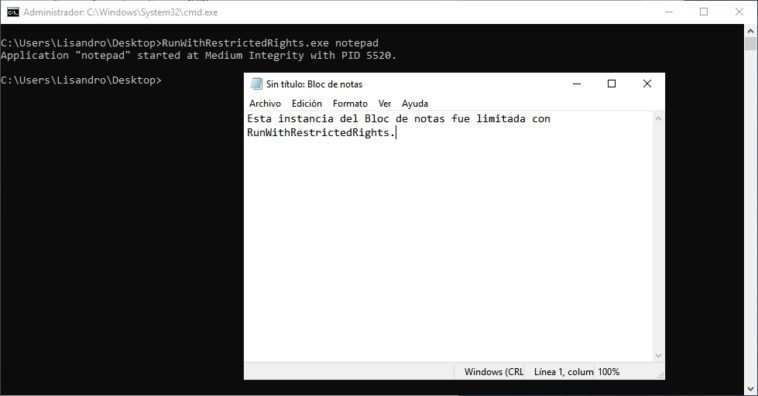

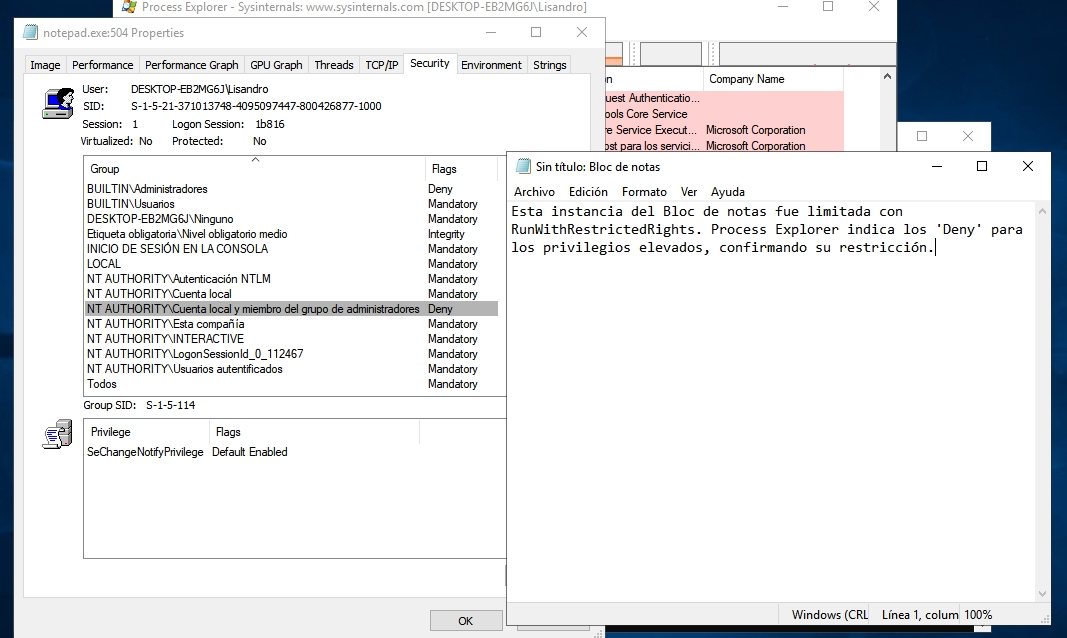

Si todo sale bien, el resto es cuestión de abrir un símbolo de sistema con privilegios elevados, ir a la carpeta donde RunWithRestrictedRights está guardado, y usar el comando «RunWithRestrictedRights.exe», seguido del proceso a limitar. El texto indicará que el programa se ejecutó con integridad media, y su PID correspondiente. Los modificadores más importantes de RunWithRestrictedRights son -l y -p, que reducen aún más la cantidad de derechos. A partir de aquí, depende de cada proceso. Algunos funcionarán bien, y otros arrojarán errores de todo tipo.

RunWithRestrictedRights no es precisamente una herramienta para novatos que digamos, pero si alguna vez te encuentras en la necesidad de encadenar a un proceso y restringir su uso de privilegios elevados, debería servirte bien.

Sitio oficial y descarga: Haz clic aquí