La primera ola terminó. La campaña del ransomware WannaCry golpeó a más de 70 países, derribó a compañías de muy alto perfil, y comprometió al sistema de salud del Reino Unido. Derivado de un exploit creado por la NSA y filtrado por el grupo Shadow Brokers, WannaCry aprovecha una vulnerabilidad que Microsoft corrigió en marzo, aunque es evidente que las prácticas de administración alrededor del globo dejan mucho que desear. En el mejor de los casos tu sistema ya se encuentra protegido, pero si tienes dudas, lo mejor será que sigas leyendo…

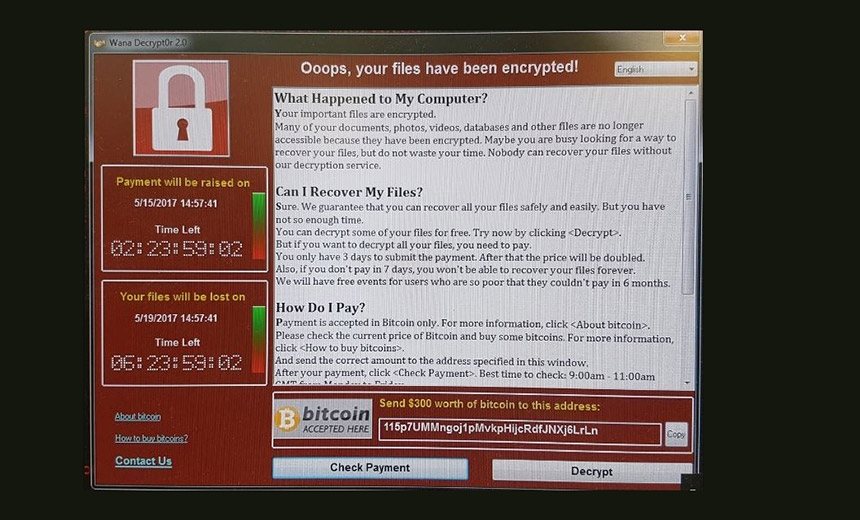

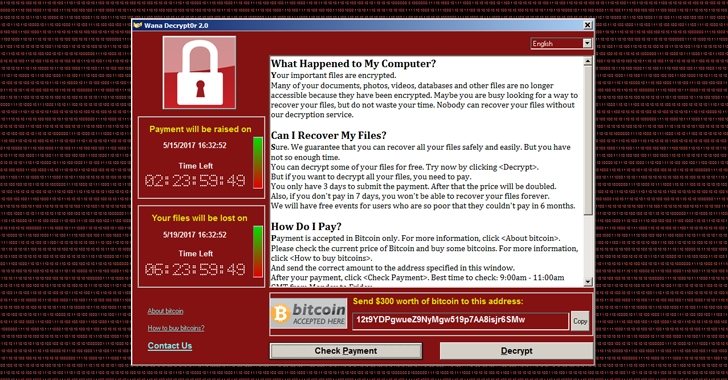

La situación fue muy extraña. Medios tradicionales comenzaron a hablar en términos como «ransomware» y «ciberataque», y con el paso de las horas quedó comprobado que no se trataba de un hecho aislado. Una nueva campaña había entrado en actividad, y en su primer movimiento golpeó muy duro. Alcanzó a más de 70 países, dejando fuera de combate a Telefónica, FedEx y el sistema de salud británico. La mayoría de los ataques (más de 75 mil por ahora) se concentraron en Rusia, Ucrania y la India, pero no tardó mucho en ir más allá de esos territorios. Y efectivamente es un ransomware, variante de malware de la que hemos estado hablando mucho en los últimos meses, y que al parecer nadie tomó en serio hasta ahora. Tiene múltiples nombres, pero el más popular es WannaCry, y básicamente pide 300 dólares en bitcoins a cambio de la información secuestrada. Si la víctima no paga antes del 15 de mayo, el precio aumentará y recibirá 96 horas adicionales de margen.

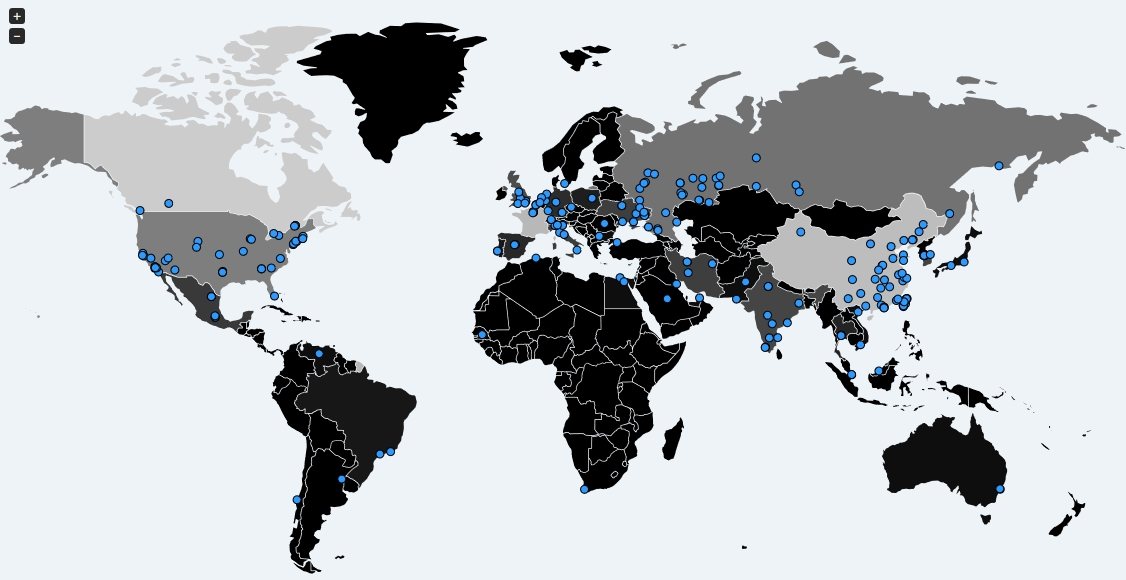

Si estudiamos con mayor profundidad a WannaCry, descubriremos dos detalles muy interesantes, y a la vez preocupantes. En primer lugar, su desarrollo está basado en la herramienta ETERNALBLUE que ataca una vulnerabilidad presente en el protocolo SMB de Windows. Este recurso fue robado a la NSA en abril por el grupo Shadow Brokers, o sea que una buena parte del mundo digital acaba de sentir el fuego de un arma de grado militar. Y en segundo lugar, es necesario destacar que Microsoft lanzó un parche para neutralizar a ETERNALBLUE, bajo el boletín de seguridad MS17-010, clasificado «crítico». El hotfix está disponible en todos los sistemas afectados desde marzo pasado, y debido a la gravedad, Microsoft decidió publicar un parche fuera de banda para sus tres sistemas sin soporte oficial, que son Windows XP, Windows 8 y Windows Server 2003. Afortunadamente, el investigador de seguridad MalwareTech descubrió el «interruptor» de WannaCry tras tomar el control de un dominio integrado al exploit, y además creó un mapa que nos ayuda a visualizar el impacto de la campaña.

El verdadero problema es que con tantos sistemas desprotegidos, es cuestión de tiempo para que los responsables hagan modificaciones a su código y lo intenten de nuevo. ¿Recomendaciones? En teoría, el usuario promedio que utilice una versión de Windows al día debería ser inmune a WannaCry, pero vamos a repasar cuatro puntos:

- Si el hotfix equivalente a MS17-010 para tu sistema operativo no está instalado, hazlo ahora. Windows XP, Windows 8 y Windows Server 2003 recibieron una «excepción extraordinaria» a través de un parche dedicado.

- Reforzar las políticas de seguridad en routers sobre los puertos 139 y 445 de TCP, asociados históricamente a SMB. En otras palabras, no dejes que nada entre por allí.

- Deshabilitar SMBv1. El proceso fue explicado en el boletín MS17-010, y aplica sólo para Windows Vista en adelante. Esto se encuentra bajo el menú «Activar o desactivar las características de Windows» en «Programas», dentro del Panel de Control.

- Explorar alguna opción de antiransomware para complementar a los antivirus tradicionales.

One Comment

Leave a Reply