El segundo sistema operativo oculto de cada smartphone es el sistema operativo de banda base que recibe instrucciones desde estaciones de base, ahora accesibles al público particular. Debido a las medidas de seguridad desactualizadas del GSM, esta nueva situación genera escenarios muy peligrosos para la privacidad y seguridad de los usuarios.

Me animaría a decir que de 10 usuarios de smartphones, sólo 1 sabe que los móviles inteligentes tienen más de un sistema operativo. Debajo del que todos reconocemos con su nombre de marca (Android, iOS, PalmOS, etc.), hay uno muy pequeño que funciona administrando todo lo relacionado a la radiofrecuencia. Este sistema operativo de tiempo real (RTOS) se encuentra ubicado en el firmware y corre a través del procesador de banda base. Como si fuera poco, estos RTOS son de software propietario y la documentación que hay sobre los mismos es bastante pobre. El artículo original da una ejemplo, contando que el RTOS dentro de los procesadores de banda de base Qualcomm son llamados AMSS y están construidos sobre el kernel propietario REX que corre sobre un ARMv5, con 69 tareas concurrentes y administrando desde el GPS hasta el USB.

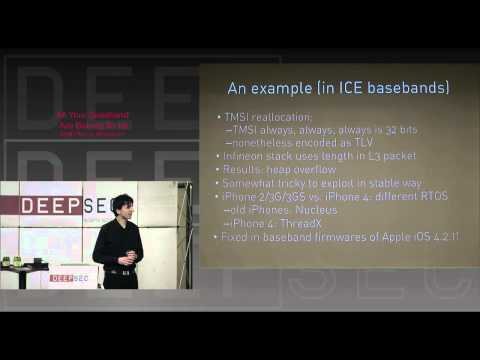

Al darnos de frente con estos datos, vemos que los procesadores de banda base corren con software patentando y cerrado, que además son muy poco conocidos por los usuarios involuntarios de los mismos. Tampoco hay una molestia por parte de los fabricantes de poner en conocimiento estos sistemas operativos de banda base, con lo que no se pueden hacer muchas revisiones al respecto. Considerando la importancia que tienen estos SO para las telecomunicaciones modernas, uno podría pensar que son muy seguros, pero lamentablemente nos estaríamos equivocando. Es que estos sistemas primigenios que corremos en un segundo plano son muy poco entendidos, pobremente documentados, de raíz propietaria y además fueron diseñados en los 80s. Esto quiere decir que la inseguridad de los RTOS que se utilizan para los móviles deviene no tanto del error, sino del diseño y de la negligencia posterior. Por ejemplo, el código base fue escrito a principios de los 90s, y no hay en ellos fuertes procesos de mitigación de exploits. Pero esto no es lo peor.

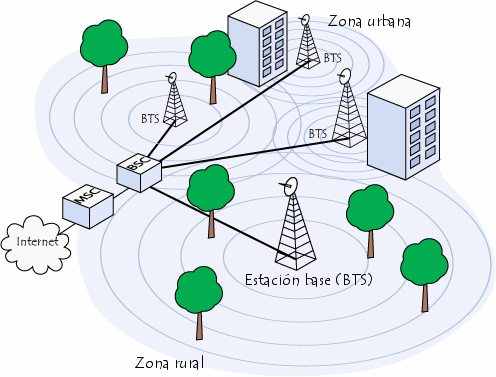

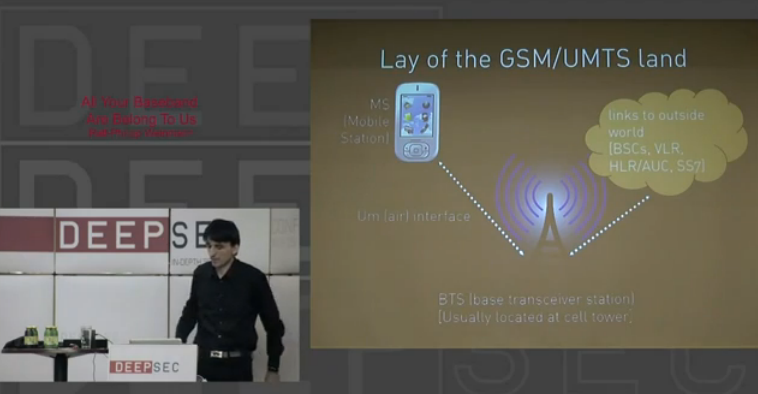

Gracias a la estructura de trabajo con la que funcionan, cada procesador de banda confía ciegamente en todos los datos que recibe desde una estación base (por ejemplo, desde una antena de telefonía móvil). Como nada se comprueba en el proceso de recepción por aire, todas las ordenes que le llegan al móvil se validan automáticamente. Para cerrar esta especie de introducción a los sistemas de banda base de los móviles, el procesador de banda de base es por lo general el procesador maestro, mientras que el procesador de aplicaciones (sobre el que se ejecuta el sistema operativo móvil) es el esclavo. Así que repasando tenemos un sistema operativo maestro que tiene de esclavo a otro, corriendo sobre un procesador ARM, sin ningún tipo de mitigación de exploits, que automáticamente confía en cada instrucción que le mandan desde la estación de base a la que está conectado. Desde nuestra perspectiva, todo un problema.

El enemigo en nuestro bolsillo

El investigador en seguridad Ralf-Philipp Weinmann de la Universidad de Luxemburgo trabajó sobre las problemáticas de los RTOS en la actualidad e identifico decenas de exploits y bugs que podrían darle acceso a nuestros móviles a extraños a cargo de una estación de base. Simplemente con enviarnos una instrucción vía aire que el móvil validará y ejecutará sin ningún tipo de pruritos electrónicos, los maliciosos harían colapsar el teléfono o, peor, ejecutar algún código dentro del mismo, que traspase la frontera entre los dos sistemas operativos accediendo a nuestra información. Si bien ese proceso puede ser tedioso y requeriría de gran trabajo en relación a otros procesos de infiltración, alguien que conozca el conjunto de comandos Hayes podría activar la respuesta automática en nuestro móvil. A la vez también hay otros códigos de infiltración más accesibles, como mensajes de 73 bytes que pueden lograr una ejecución remota de un código dentro del teléfono objetivo.

Sabiendo esto e imaginando escenarios, la indulgencia tecnológica puede hacer creer que controlar una estación de base en torres de celulares no es algo tan fácil de lograr, ya que el acceso es restringido por parte de las grandes operadoras y que quienes acceden tienen que pasar por entrenamientos y pruebas de aptitud, entre otras muestras de responsabilidad y habilidad. Como ya adivinas, esto no es tan así, pues además de la connivencia oculta entre gobiernos y compañías telefónicas que puede haber (ver NSA), a nivel menos conspirativo las estaciones de base se están haciendo cada vez más accesibles para las personas comunes, a través de paquetes de estaciones de base de código abierto que se pueden conseguir en sitios tan populares como eBay. Estas estaciones de base pequeñas y controladas por un particular también comparten la posibilidad de poderse apuntar hacia móviles. En cuanto esta estación de base caiga en las manos incorrectas y en una zona lo suficientemente populosa, preparémonos para estar a nada de que remotamente activen cámaras, micrófonos, acepten o realicen llamadas o envíen SMS, además de emplazar rootkits y otros exploits autoejecutables.

Las alternativas

La complejidad de este asunto ha hecho que escape a la gran cantidad de usuarios, ya que ni siquiera los expertos se ocupan lo necesario para tratar de poner en conocimiento este peligro latente y hacer que las compañías telefónicas y los fabricantes den explicaciones o actualicen los sistemas operativos de banda de base. Ante lo intrincado que son los RTOS (la lista de estándares y patentes es enorme) como para que los desarrolladores se pongan a escribir sus propias implementaciones basadas en diferentes regiones, modelos, etc., la opción que quedaba era que las telefónicas y los fabricantes utilizasen otro tipo de software que sea más seguro, tenga más calidad, sea más comprensible y que no sea totalmente propietario. Algunos fabricantes están trabajando en ello, pero en tanto el GSM no se actualice, la viabilidad delos ataques se mantendrá.

Vivimos en una época donde la intimidad se convirtió en extimidad, pero donde los datos personales todavía cotizan muy alto y esta situación no debería serle indiferente a ninguno de los miles de millones de usuarios de móviles.

4 Comments

Leave a Reply