Después de un largo tiempo, casi un año para ser más precisos, llegan los resultados de la segunda fase en la auditoría del famoso programa TrueCrypt, usado por millones de personas para proteger sus datos. Por un lado, se confirma lo que había anticipado el primer estudio, y es que TrueCrypt se presenta como un programa relativamente sólido para cifrar discos. Sin embargo, en la otra acera encontramos cuatro nuevos bugs, dos de ellos con un riesgo mayor, que no tendrán correcciones directas…

Cuando el sitio oficial de TrueCrypt anunció en mayo del año pasado que finalizaba su desarrollo, perdimos todos, desde los usuarios que siempre buscamos soluciones robustas, hasta los expertos en seguridad que consumen horas estudiando líneas de código para detectar errores. A pesar del silencio de radio oficial y los interminables debates, la auditoría de TrueCrypt continuó, y en el día de ayer, los responsables del Open Crypto Audit Project publicaron los resultados de la segunda fase. Uno de los aspectos que destaca el informe es el progreso hecho por los proyectos VeraCrypt y CipherShed, aunque no hace mención a sus correcciones implementadas sobre el código base. Esta segunda fase arroja un total de cuatro vulnerabilidades, y aunque ninguna de ellas puede llevar a una pérdida directa de confidencialidad en escenarios normales, hay dos que deberían ser atendidas en lo posible.

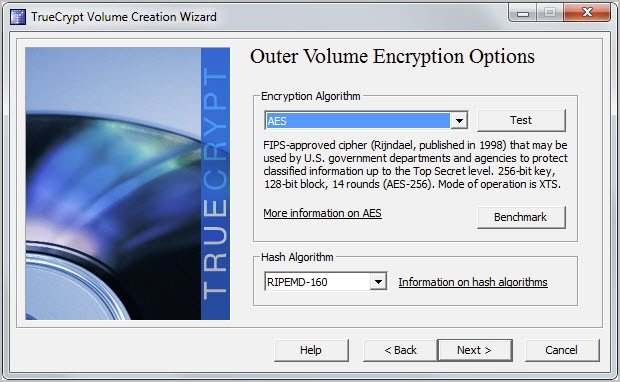

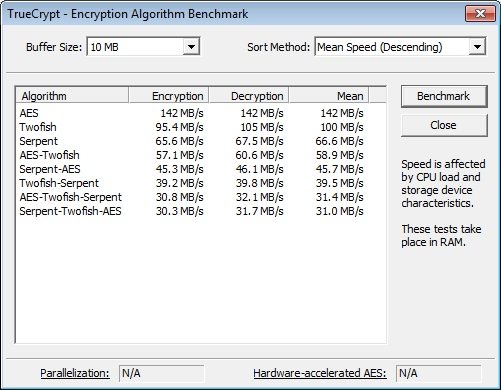

La más severa hace énfasis sobre la utilización del Crypto API de Windows en la generación de números aleatorios para la clave maestra de cifrado. Cualquier condición que pueda llevar a un número aleatorio «predecible» representa un riesgo, y hay algunas que impiden al Crypto API iniciarse correctamente. Lo lógico es que TrueCrypt encienda todas las alarmas si eso sucede, pero en la versión 7.1a (que fue la utilizada en la auditoría), ignora la falla y continúa generando claves con otras fuentes. La otra vulnerabilidad habla sobre susceptibilidad en la implementación AES a ataques de cache-timing.

Ahora, la pregunta que muchos esperan (asumo para arrojar algunos piedrazos digitales en mi dirección): ¿Se recomienda el uso de TrueCrypt? Desde mi punto de vista, la respuesta sigue siendo no. En primer lugar, los desarrolladores originales de TrueCrypt nunca salieron a la luz, y eso nos hace pensar en dos posibilidades: O saben algo que nosotros no, o las autoridades han tirado de sus hilos lo suficiente como para mantenerlos callados. En segundo lugar, el último build estable de TrueCrypt tiene más de nueve meses, y quienes hayan seguido las novedades de seguridad durante la última mitad de 2014 saben que el mundo ha cambiado un poco. En tercer lugar, la auditoría se concentró sobre la parte criptográfica del código, y ninguna de sus dos fases ha logrado descartar completamente la existencia de una falla mayor. Para finalizar, nadie del proyecto original va a seguir desarrollando el código, por lo tanto, la única manera de ver corregidos a los bugs es a través de un fork como esta variante suiza de TrueCrypt, o incluso VeraCrypt. También existen otras opciones, pero la última decisión, siempre es del usuario.