El fax como método de comunicación ha desaparecido en buena parte del mundo, pero aún hay regiones que lo consideran un recurso muy valioso, y el universo de la burocracia se niega a dejarlo ir. El problema es que el fax existe como una función más de las impresoras AIO… plagadas de agujeros y vulnerabilidades. Eso llevó a que la gente de Check Point Research desarrolle Faxploit, una técnica de ataque a través de la cual una red entera puede ser hackeada enviando un fax cargado con código malicioso a la impresora.

Cuesta creerlo, pero se calcula que hay 300 millones de números de fax en uso. Han pasado unos quince años desde que envié mi último fax. En ese tiempo he visto a más de una unidad en la basura, siguiendo el ritmo del retiro de las líneas telefónicas tradicionales. Sin embargo, existen trámites y procesos legales que te obligarán a enviar uno por más que no quieras hacerlo. Cambios de información personal en instituciones bancarias, solicitudes de baja para ciertos servicios… si no es una hoja de papel con un formulario válido y tu firma, no sirve. El rol general del fax ha sido absorbido por las impresoras todo en uno, que suelen estar conectadas en simultáneo a una línea de teléfono «y» a la red local. Dicho eso, ¿qué posibilidades hay de hackear al fax para ingresar a esa red?

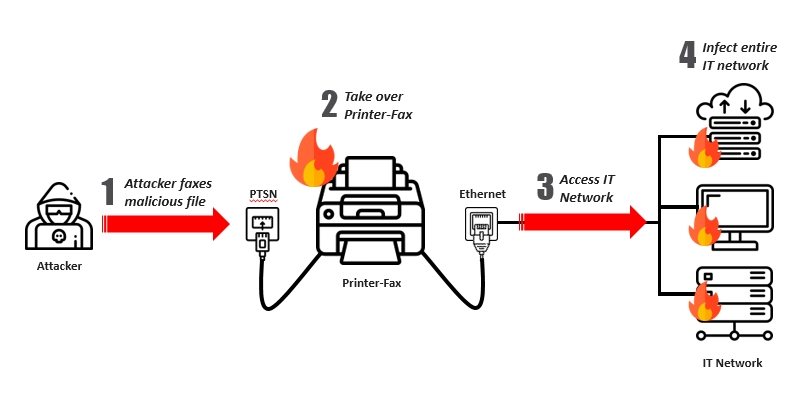

De acuerdo con Check Point Research, al menos una. La descripción de su técnica Faxploit se remonta a agosto de 2018, pero eso no le quita lo interesante. El primer paso es obtener toda la información técnica posible sobre la impresora AIO (incluyendo una unidad que sirva de «sacrificio»), y aplicar un poco de ingeniería inversa en su firmware.

Un descubrimiento notable es que en algunas impresoras, los protocolos T.30 (sesión) y T.4 (compresión) de fax permiten el procesamiento del formato T.81, al que conocemos mucho mejor como imágenes JPEG a color. La impresora recibe y almacena el archivo JPEG sin modificaciones, pero hay algo más: El fabricante implementó su propio sistema de procesamiento JPEG con varias vulnerabilidades, en vez de adoptar una alternativa como libjpeg.

Para el resto del ataque utilizan al clásico combo EternalBlue-DoublePulsar. En total, el payload cumple tres funciones: Tomar el control de la pantalla LCD de la impresora, verificar si el cable de red de la impresora está conectado, y de ser posible, activar EternalBlue-DoublePulsar para atacar ordenadores en la red y «secuestrarlos».

Supongo que aquí es cuando quieres saber el modelo de impresora. Sin demasiadas sorpresas, es una HP Officejet Pro 6830. Teniendo en cuenta sus pobres prácticas de seguridad y la cuestionable calidad de su software, lo más probable es que haya algo peor en segundo plano. Sí, Faxploit es difícil de implementar, pero en el mundo de la seguridad, una vulnerabilidad es suficiente.

Sitio oficial: Haz clic aquí