The Pirate Bay. Extensiones compatibles con Chrome. La cadena Showtime de CBS. ¿Qué es lo que sigue para esta nueva ola de mineros en segundo plano? De acuerdo con la gente de ESET, servidores basados en Windows Server 2003 R2 que no hayan recibido los parches correspondientes. La última operación permaneció en actividad tres meses, y los atacantes generaron el equivalente a 63 mil dólares en Monero, una de las criptomonedas más populares del momento.

El genio se escapó de la lámpara, no se me ocurre otra forma de describirlo. La criptominería no sólo se ha vuelto atractiva por el valor actual de las monedas, sino porque es relativamente fácil de llevar a cabo. Las herramientas son open source, funcionan muy bien, y con un par de ajustes previos dentro de un archivo de configuración, el resto se reduce a hacer doble clic en su ejecutable. Servicios al nivel de Coinhive dan lugar a la minería que pueden ser integrada al código de cualquier página web o servicio en línea, y como era de esperarse, los ataques para instalar criptomineros en sistemas 24/7 se multiplican. Las campañas apuntan a un amplio número de terminales trabajando en baja intensidad, y a pesar de que las soluciones de seguridad logran detectar sin mayor esfuerzo a los mineros, están teniendo mucho éxito.

El último reporte nos llega a través de ESET, que detectó una operación iniciada en mayo último. Los atacantes modificaron ligeramente a la versión 0.8.2 del minero open source XMRig, que utiliza los recursos del procesador para generar Monero (XMR). En esencia, insertaron la dirección del «pool» de minería, la billetera a donde se deben transferir las monedas, y un comando especial que interrumpe el proceso de cualquier otro criptominero competidor. El despliegue fue posible gracias a CVE-2017-7269, una vulnerabilidad descubierta en marzo de 2017 dentro del servicio WebDAV de Microsoft IIS 6.0, utilizado por Windows Server 2003 R2. Todas las versiones de Windows 2003 finalizaron su soporte extendido en julio de 2015, pero existe un hotfix.

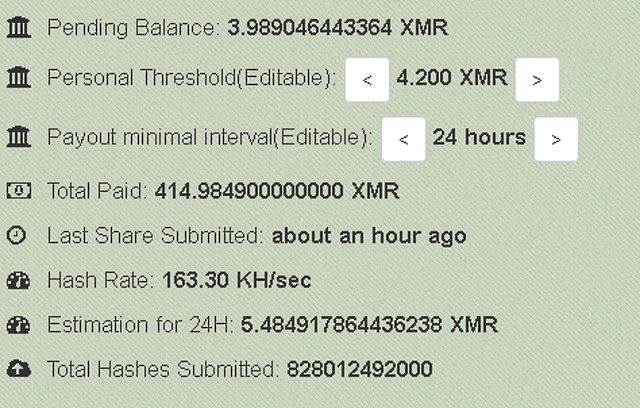

En resumen, el ataque se concentró en servidores con Windows Server 2003 R2 desprotegidos, y en un plazo de tres meses producieron 414.98 XMR, que en su momento de mayor cotización llegaron a valer 63.000 dólares. La cantidad exacta de servidores infectados es desconocida, sin embargo, se calcula a partir del hashrate que alcanzó a cientos de servidores. La potencia minera de la campaña está bajando ya que XMRig no tiene ninguna clase de persistencia y es muy fácil de eliminar, pero es cuestión de tiempo para que implementen algo más robusto y furtivo.