La NSA se ha convertido en la agencia secreta “favorita” de todos gracias a las revelaciones de Edward Snowden, pero a pesar del escándalo no parece haber disminuido sus actividades, sino todo lo contrario. Una nueva investigación llevada a cabo por la gente de Kaspersky reveló una serie de herramientas altamente sofisticadas, que entre otras cosas pueden aprovechar vectores de infección tan complejos como el firmware en los discos duros.

En dos ocasiones hablamos sobre BadUSB, una variante de malware que tiene la capacidad de convertir al firmware de un pendrive en un foco de infección permanente. Uno de los aspectos más preocupantes es que el usuario se encuentra muy mal preparado para enfrentar a un malware con estas características. Sin embargo, la idea de infectar firmware o reemplazar su estructura básica con objetivos maliciosos no es algo nuevo. Las conferencias de seguridad discutieron esta posibilidad durante años, aunque en la mayoría de los casos se consideró inviable su implementación general. Una reciente investigación desarrollada por Kaspersky ha revelado los pormenores del “Equation Group”, cuyas operaciones se extienden hasta el año 2001, y habría indicios de sus intervenciones a partir de 1996. Kaspersky ha identificado hasta ahora siete plataformas de malware vinculadas a Equation, una de las cuales comparte ciertos detalles técnicos con Stuxnet, el malware que noqueó temporalmente las operaciones de enriquecimiento de uranio en suelo iraní. Esto instala la sospecha de que los responsables de Stuxnet son parte de Equation, o al menos intercambian recursos.

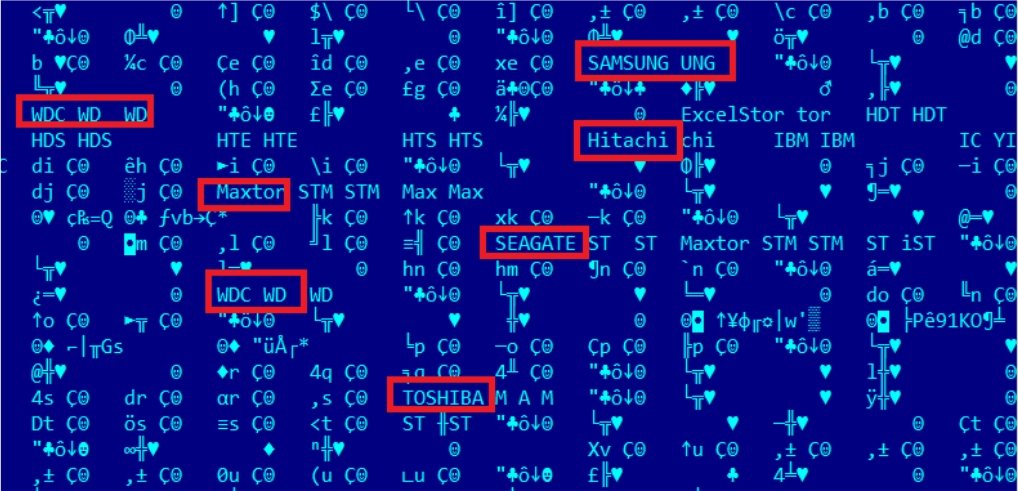

Algunas de estas plataformas tienen como objetivo confirmar que el blanco a infectar es el correcto, y otras son tan avanzadas que intervienen en cada fase de inicialización del sistema operativo, sin embargo, Equation posee en su arsenal algo aún más poderoso. Dos de sus variantes de malware, EquationDrug y su reemplazo directo Grayfish, poseen módulos para reprogramar el firmware en los discos duros. Si se toman como válidos los datos internos de esos módulos, ambos fueron compilados en 2010 y 2013 respectivamente. Equation no sólo puede inyectar su propio código en el firmware, sino también añadir un API en los llamados sectores ocultos, garantizando persistencia ante la posibilidad de una purga total y la reinstalación del sistema operativo. El código de la versión 3 revela plugins de soporte para hardware Western Digital, Maxtor, Seagate, Hitachi, Toshiba, IBM, Micron, ExcelStor (marca china con operaciones en Estados Unidos) y Samsung, entre otros.

Las infecciones detectadas por Kaspersky se concentran en Irán, Rusia, China, Pakistán, Afganistán, Siria, India y Malí, por lo que claramente estamos ante un patrón definido. Los blancos son organizaciones militares, agencias gubernamentales, bancos, compañías de telecomunicaciones y energía, investigadores nucleares, medios periodísticos y activistas islámicos. Kaspersky hace todo lo posible para evitar mencionar a la NSA en su informe, pero la gente de Reuters entró en contacto con varios ex operativos de inteligencia, quienes tildaron de “correcto” el análisis de la firma de seguridad. De acuerdo a Kaspersky, la posibilidad de reescribir el firmware o reemplazarlo con herramientas públicas es cero (aunque existen plataformas comerciales, en el orden de varios miles de dólares), lo que automáticamente nos lleva a pensar en una amplia campaña de cooperación entre la NSA y los fabricantes. Western Digital, Seagate y Micron dicen desconocer por completo las actividades de Equation. Samsung y Toshiba decidieron no hacer declaraciones, e IBM nunca respondió a las solicitudes de contacto. Lamentablemente, esto no hace más que incrementar nuestra desconfianza hacia las agencias de inteligencia, y reforzar las palabras de personas como Richard Stallman, que llaman a la apertura total tanto del hardware como del firmware integrado. Continuará…

2 Comments

Leave a Reply