La red está repleta de bichos y personas molestas con cierto placer retorcido por arruinar sistemas enteros de usuarios indefensos. Ninguna forma de seguridad es efectiva al cien por ciento, pero nunca hay que abandonar la idea de poner todas las piedras posibles en el camino. Este conjunto de utilidades de código abierto apuntan a dicho objetivo, entregándote un gran control sobre tu red y tu seguridad, siempre y cuando seas paciente para conocerlas como corresponde.

¿La seguridad molesta?

La importancia que tiene la seguridad en el mundo informático hoy en día haría pensar que esta pregunta es absurda, pero la sensación de que un exceso de seguridad se vuelve algo incómodo de manejar no es algo extraño. ¿Cómo debería sentirse una persona si tiene que abrir cuatro cerraduras para entrar a la casa? Si llevamos esa idea sobre un ordenador, ¿cómo te sentirías si debieras escribir media docena de contraseñas para poder utilizar tu propio sistema?

Por este motivo es que cada implementación de seguridad no debe ser tomada a la ligera. Una supuesta sensación de seguridad podría cobrarse el precio de hacer que el usuario pierda la cordura con cada verificación de identidad o petición de autorización. Esto fue lo que hizo que la gran mayoría de los usuarios detestara el Control de Acceso de Usuario en Windows Vista. Una cosa es proteger el sistema, pero otra completamente distinta es dejar respirar al usuario sin bombardearlo con una petición cada vez que abría algo tan inocuo como la Calculadora de Windows.

Existen varias formas de seguridad para aplicar sobre una red interna como una inalámbrica, y hoy veremos una de ellas. Pero como ya hemos dicho, no debe tomarse a la ligera. Network Security Toolkit tiene una buena cantidad de herramientas que te permitirán cosas como controlar tráfico IP, inspeccionar paquetes o proteger tu red contra alguna intrusión. Sin embargo, si esperas algo "plug & play" de este toolkit, no lo encontrarás. Deberás dedicarle cierto tiempo para ajustarlo a tus necesidades, de lo contrario podrías correr el mismo riesgo que si no tuvieras protección alguna.

Algunas de sus utilidades

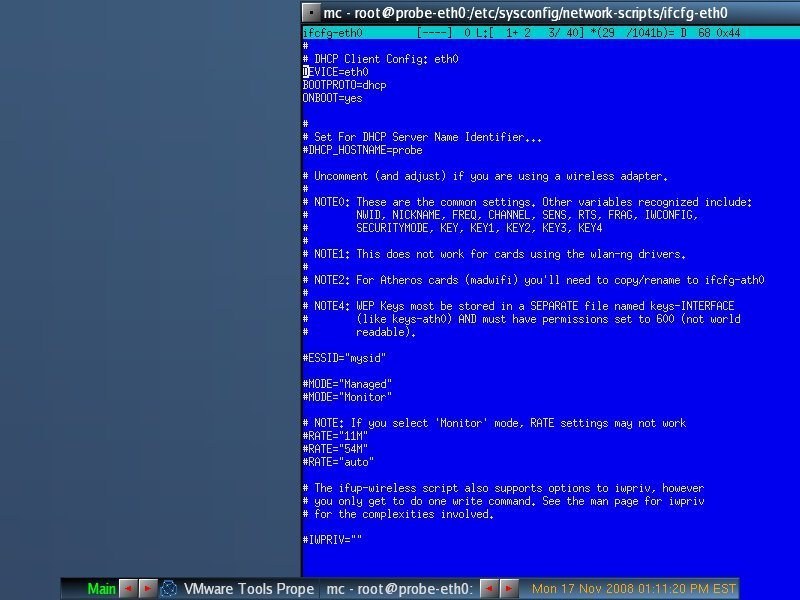

Network Security Toolkit está basado en la versión 8 de Fedora, utilizando FluxBox como interfaz gráfica. Esto hace que su apariencia sea muy sencilla y funcional, aunque lograr determinadas configuraciones puede provocar algunos tropezones al usuario que no esté acostumbrado. Por ejemplo, nuestra red no utiliza DHCP, pero la configuración por defecto de NST utiliza este método de asignación de números IP. La respuesta la encontramos en la wiki del toolkit, que nos indicó modificar directamente un archivo de configuración para asignar un número IP estático, complicado en exceso para el que nunca se movió en un entorno Linux antes.

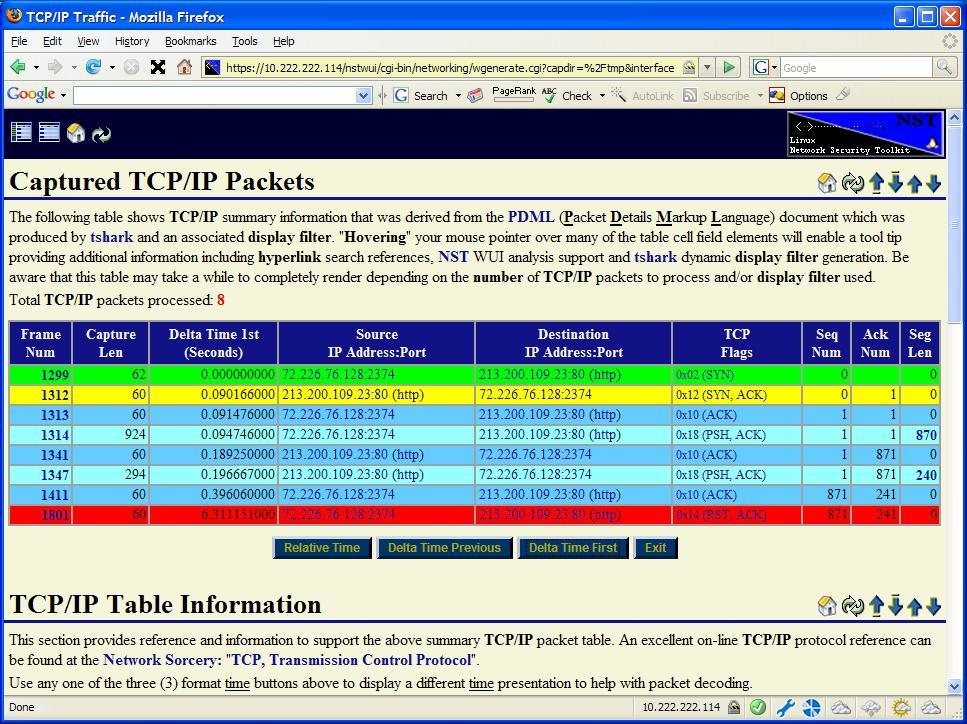

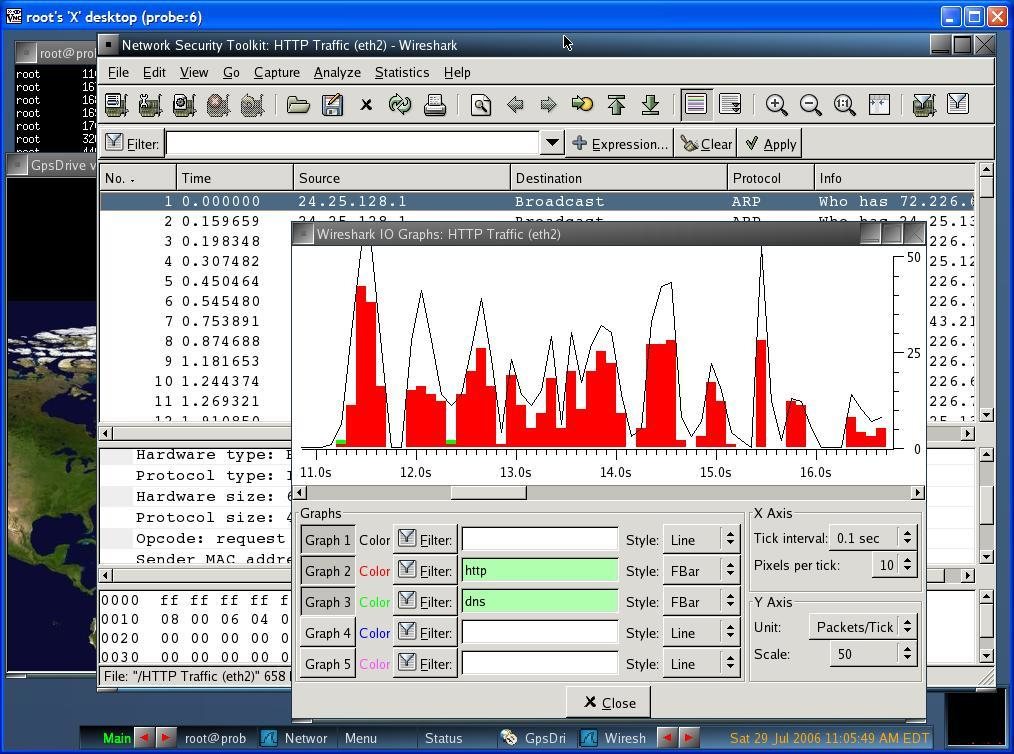

Una de las utilidades de cabecera que posee este toolkit es Wireshark, un analizador de protocoles que permite revisar el contenido de los paquetes que están siendo transmitidos a través de una red. Esto sirve principalmente para detectar alguna clase de intrusión dentro de la red, rastreando y estudiando paquetes que no provengan de un sitio reconocible. El toolkit intenta simplificar un poco a Wireshark a través de su interfaz Web utilizando Firefox. Para los que están en el tema, Wireshark es lo que originalmente se llamaba Ethereal. Debió cambiar de nombre debido a un problema de licencia.

Es cierto que los números pueden ser a veces un poco vagos y bastante poco representativos a la hora de compararlos con valores anteriores, o de intentar obtener un sentido de magnitud más elaborado. Por ello es que el toolkit también incorpora un sistema de gráficos para interpretar los datos que Wireshark registra. En caso de necesitar una forma más visual para comprender los datos, esto puede resultar especialmente útil.

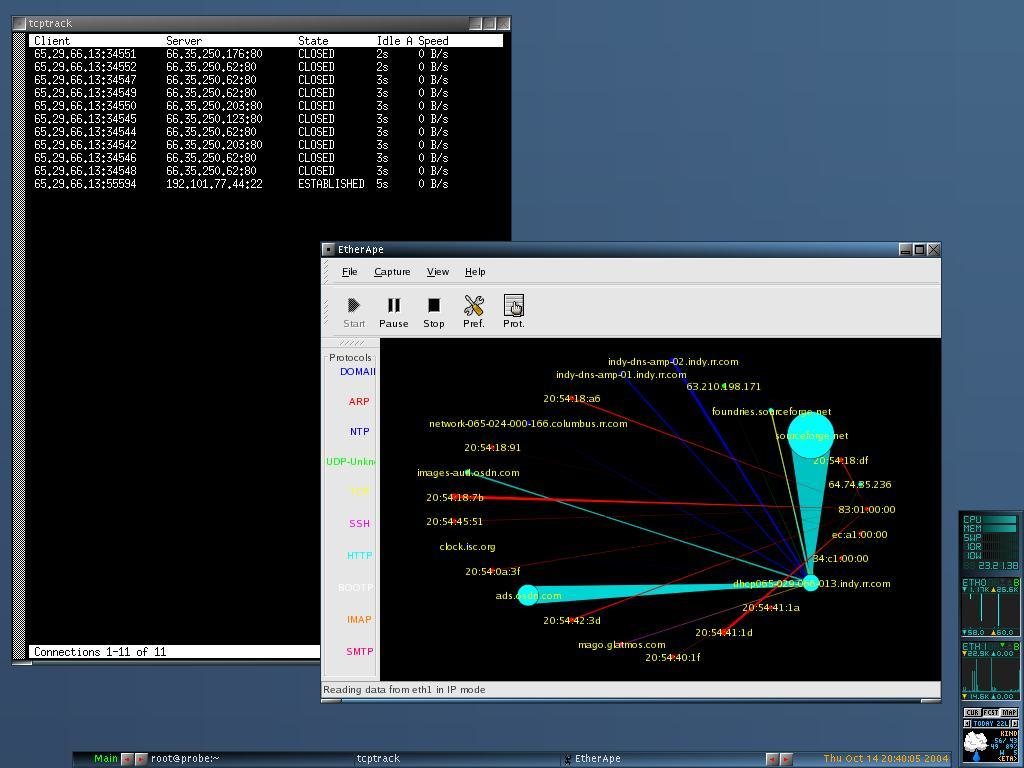

Otras dos utilidades son tcptrack y etherape. La primera muestra al usuario todas las conexiones TCP que se llevan a cabo en una interfaz de red. Puede mostrar la dirección IP y el puerto de conexión tanto del lado del cliente como del lado del servidor, además del estado general de cada conexión, el tiempo de espera, y cuánto ancho de banda están utilizando. Etherape realiza un trabajo similar, pero lo muestra en forma gráfica. Soporta varios protocolos diferentes, diferenciando su actividad por colores específicos. En casos normales el protocolo HTTP debería llevarse la mayoría del tráfico, pero si sospechas que algún otro protocolo no está comportándose como debería, esto puede ayudarte.

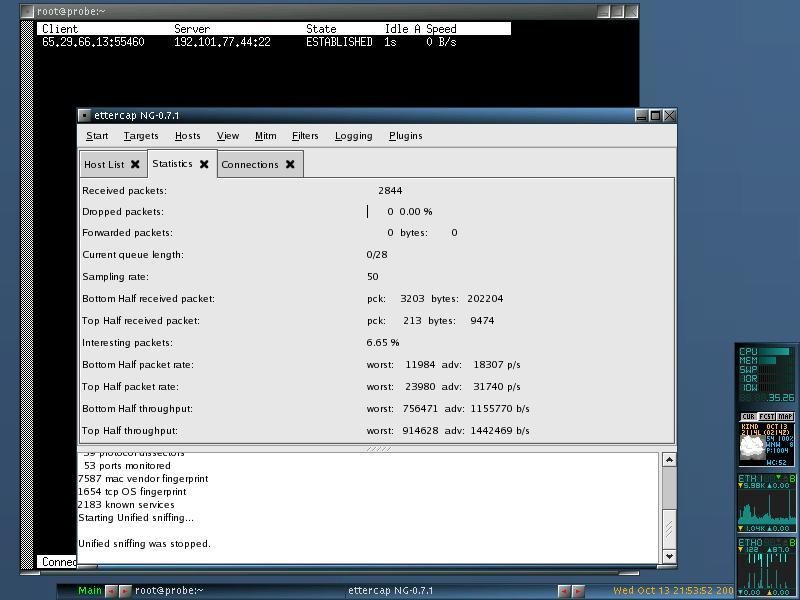

Si necesitas obtener información un poco más sensible de una conexión, puedes usar Ettercap para obtenerla. Además de poder bloquear y filtrar paquetes, puedes lograr cosas como obtener contraseñas de diferentes protocolos, lo que tal vez hace a Ettercap la utilidad más peligrosa de todo el paquete. Por supuesto, la idea original de Ettercap no es hacer daño, sino evaluar condiciones de seguridad en una red. Sin embargo, en malas manos puede provocar estragos.

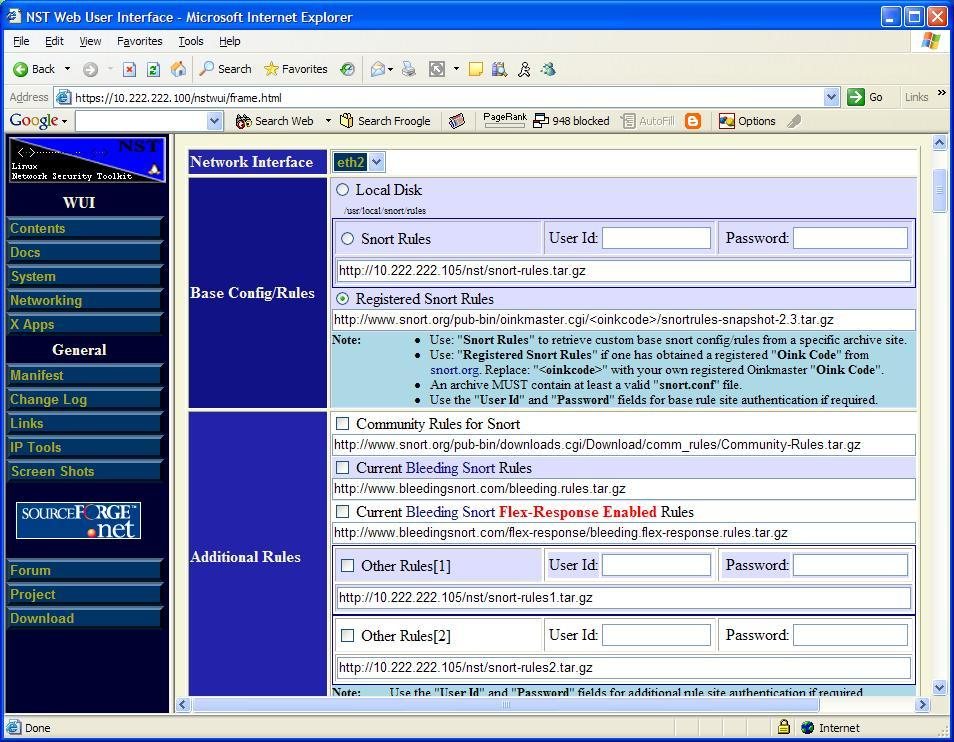

Por último mencionaremos a Snort, un sistema de detección de intrusos muy conocido en la red. Snort se basa principalmente en la comparación de datos contra ataques reconocidos que están almacenados en un conjunto de reglas. La ventaja principal que aporta el toolkit en este caso es que puedes configurarlo para que se encargue automáticamente de la descarga y actualización de las reglas Snort, estando protegido/a por el mayor tiempo posible. También puedes aplicar diferentes tipos de reglas además de las oficiales, para ampliar tu protección.

Las herramientas que integran a Network Security Toolkit son robustas y de código abierto, por lo que no deberás pagar un centavo por ellas. Sin embargo, demandarán de ti algo que no todos están dispuestos a dar, y es paciencia. El poder de estas herramientas va de la mano con su complejidad, por lo que te recomendamos que leas toda la documentación posible antes de lanzarte de cabeza. La página oficial presenta al toolkit como una herramienta para administradores. Eso debería ser suficiente como para darnos cuenta de que esto no es ningún juguete. Por otro lado, es poco probable que encuentres un kit de seguridad gratis mejor que este. ¡Buena suerte!

Disculpen pero quiero saber como puedo quemar el ISO de este Software ya que lo descargue de la pagina oficial pero no puedo pasar a disco por que al momento de descomprimirlo me sale qu esta defectuoso el archivo.. de antemano es excelente el posty lso felicito

Bajaste el *.zip supongo, si no dime cual bajaste de los cinco que hay. Confirmame y reviso si el archivo esta bien o dañado, necesito descargarlo y no voy a descargar todas las versiones, es mucho peso para mi solo. 😛