2014 se ha posicionado rápidamente como “el año de las vulnerabilidades”. Entre los ciberataques y algunos bugs como Heartbleed, nos queda la sensación de que la seguridad informática se está cayendo a pedazos. Ahora, es el turno de Internet Explorer, con un nuevo bug 0-day que afecta a todas sus versiones (de la 6 a la 11), y que seguramente demandará un parche fuera del programa habitual.

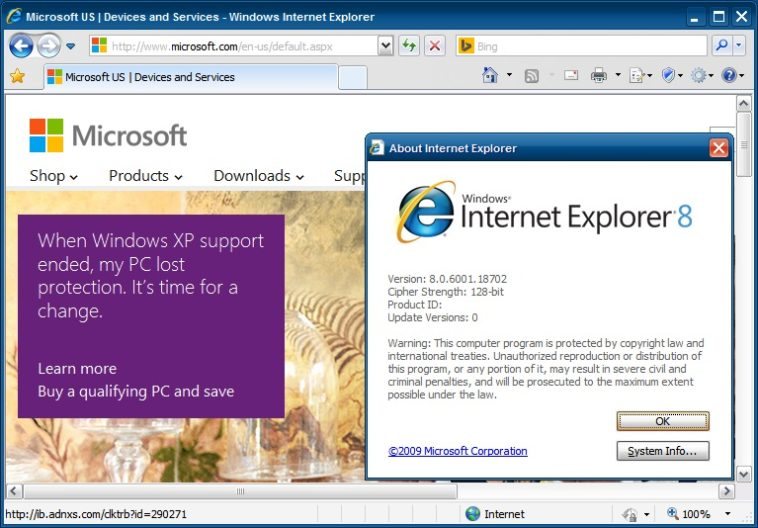

Tras lo que fueron dos incidentes de muy alto perfil afectando a piezas open source como GnuTLS y OpenSSL, no faltaron quienes esperaban una especie de cruzada en contra del código abierto por parte de algunas corporaciones. Microsoft suele estar a la cabeza de estas acusaciones, un detalle dentro de todo coherente si tenemos en cuenta a declaraciones pasadas. Sin embargo, hoy Microsoft es víctima y no victimario. Ya sabemos bien que su navegador Internet Explorer no es un gran modelo de seguridad a seguir. La idea entre ciertos usuarios es que se trata de un verdadero colador, sin olvidar que estuvo involucrado en ciberataques muy mediáticos, como el que sufrió Google en China. Lamentablemente, el documento oficial MSA-2963983 nos habla de una nueva vulnerabilidad que afecta a todas las versiones principales del navegador, incluyendo a las últimas tres que se quedaron sin soporte, y que todavía se usan bajo el retirado XP.

En esencia, el bug permite a un atacante ejecutar código remoto a través de una página Web especialmente diseñada para aplicar una técnica de explotación Flash que garantiza el acceso arbitrario a memoria, evadiendo los sistemas ASLR y DEP. Quien logre aprovechar esta vulnerabilidad obtendrá los mismos privilegios que el usuario actual, un punto con el potencial de ser devastador debido a que muchos usuarios de copias no declaradas de Windows acceden al sistema con el perfil de administrador. La gente de FireEye nos recuerda que Internet Explorer en sus versiones soportadas cubre más del 26 por ciento del mercado, y ya se han detectado ataques que apuntan a expandir el uso de este bug, bajo una operación llamada “Zorro Clandestino”. En otras palabras, MSA-2963983 está suelto.

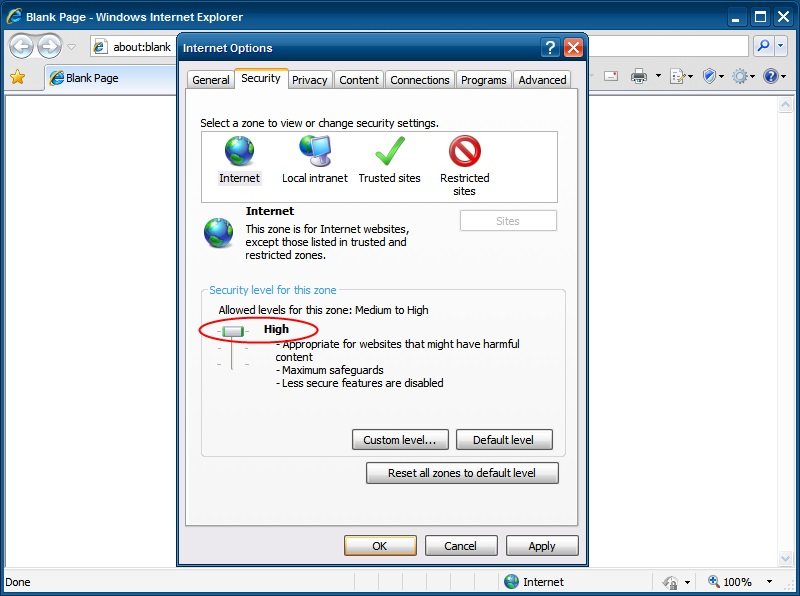

Existen varias opciones para contener la vulnerabilidad hasta que un parche “out-of-band” sea desplegado por Microsoft. Instalar la versión 4.1 o superior del EMET (Enhanced Mitigation Experience Toolkit), elevar la configuración de seguridad del navegador a “Alta” para bloquear controles ActiveX, eliminar el registro de la biblioteca VGX.DLL (más info sobre cómo hacerlo en el documento oficial), y por supuesto, deshabilitar el plugin Flash (o quitarlo del sistema hasta nuevo aviso) son parte de la lista. Aquellos que no usen Internet Explorer deberían estar bien, pero calculo que ya que se debe estar investigando una situación similar en navegadores alternativos. El 26 por ciento de la Web no es un número pequeño, y si eres parte de él (sea voluntariamente o no) tienes que asegurar las escotillas por un rato.