Con la asistencia de la tecnología, algunos sueños pueden convertirse en realidad, pero esto también se aplica para ciertas pesadillas. Suficiente tenemos con combatir el malware a través de toda la Web y en nuestros sistemas operativos, pero quienes estudian vulnerabilidades deben lidiar con posibilidades aún más perturbadoras. Durante la semana pasada se llevaron a cabo las conferencias Defcon y Black Hat, y fue allí en donde el CEO de Toucan System Jonathan Brossard presentó a Rakshasa, un malware que puede infectar tanto el BIOS de la placa base como el firmware en otros dispositivos, haciéndose persistente y operando por fuera de cualquier sistema operativo instalado.

Puede que varios de nuestros lectores sean demasiado jóvenes para recordarlo, pero en el año 1998 apareció un virus llamado CIH, y a ese sí que le teníamos miedo. El problema estaba en que CIH y sus variantes (también conocido como Chernobyl) tenían un comportamiento mucho más destructivo del que habíamos visto en otros ejemplares. CIH podía, entre otras cosas, sobreescribir con ceros los primeros sectores de un disco duro, y en algunos casos modificar el BIOS de una placa base, algo que podía dejar al ordenador infectado completamente fuera de operación. Si bien el potencial daño del CIH era reversible, atacar al hardware causa otra sensación entre los usuarios, una mucho más escalofriante a decir verdad. En estos días, un malware puede hacer cosas como robar contraseñas o números de tarjetas de crédito. Sin embargo, infectar el firmware de una grabadora de DVD o instalarse en el BIOS de una placa base cambiaría las reglas por completo.

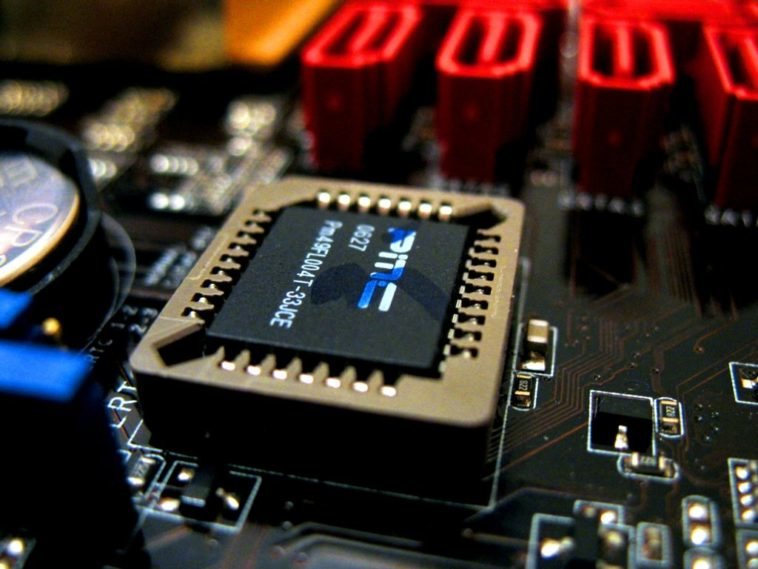

Eso es exactamente lo que ha presentado Jonathan Brossard, CEO de Toucan System. El nombre del malware en cuestión es Rakshasa, derivado del demonio cambiaformas mencionado en el Hinduísmo y el Budismo. La “presentación en sociedad” de Rakshasa se realizó durante las conferencias Defcon y Black Hat, pero lo más importante de este malware no es solamente su capacidad de infección, sino también las medidas que toma para evadir su detección y permanecer en el sistema. Utilizando una combinación de Coreboot y SeaBIOS, Rakshasa puede reemplazar al BIOS original en la placa base de un ordenador, y extenderse a otros dispositivos como tarjetas de red (gracias a iPXE) y unidades ópticas. Y como Coreboot ofrece soporte para imágenes personalizadas, quien despliegue al malware podría usar logos u otras imágenes para que Rakshasa pase desapercibido.

Purgar a un malware como Rakshasa requeriría de un gran esfuerzo técnico, el cual está fuera del alcance del usuario promedio. El despliegue remoto de Rakshasa también sería posible (hay herramientas para flashear un BIOS que funcionan desde el interior de Windows con los privilegios suficientes), pero la mejor forma sería teniendo acceso físico al ordenador, algo que, por ejemplo, podría suceder en la línea de producción de una fábrica. Al mismo tiempo, Rakshasa puede descargarse por completo de la memoria, lo que anularía la capacidad de detección de las herramientas convencionales. Aunque Rakshasa no fue “liberado” al público (el malware no deja de ser una prueba de concepto), la naturaleza de código abierto del software involucrado podría llevar al desarrollo de un clon similar. Rakshasa (o cualquier cosa parecida) tiene el potencial de causar un verdadero desastre, sin embargo, un ataque a nivel hardware requiere de una defensa al mismo nivel. Una solución dentro de todo práctica sería instalar interruptores físicos de “sólo lectura” para BIOS y firmware (o en otras palabras, un jumper, algo que muchos fabricantes ya hacen), o proteger el proceso de flash con algún cifrado robusto. Más allá de las dificultades que presentaría un despliegue masivo (el hardware es, después de todo, muy variado), Rakshasa cumplió con su objetivo: Demostrar que el hardware puede ser vulnerable.

aumentando la paranoia en 3,2,1,0.

Qué lindo! un hermoso malware bebé.

el fin ya viene!

PREPARAOS CON VUESTRAS PIEDRAS Y VUESTRAS ANTORCHAS, PORQUE EL DIA DE LA CAVERNA HA DE LLEGAR, PRONTO!!

el coño de la madre con este idiota

Si eso es lo que nos muestran, que sera lo que nos ocultan.

coño coño coño coño coño

joder modo de paranoia y anti-descargas activado en 3 2 1… EL COÑO DE LA MADRE QUE PARIO AL QUE HIZO ESE PUTO VIRUS! >=(

Pues tanto como atacar el hardware no me parece propio decirlo.

Pues al fin y al cabo lo que hay en la bios es un programa y el sector 0 de un disco duro se escribe con una operación lógica (SOFTWARE) no física(HARDWARE).

Geniooooo!!!!!!!!!! Michael angelo otro lindo virus

quien creo el virus…llevara la informatica a otro nivel

Ojalá tengo éxito el virus y se propague rápidamente.

ESTO PODRIA SER UNA ESTRATEGIA PARA VOLVER INSERVIBLES LOS EQUIPOS QUE CONSIDEREN VIEJOS Y HACER CAMINAR EL MERCADO TECNOLOGICO A UN NIVEL NUEVO, PERO OAJALA LES FUNCIONE Y QUE LINUX NO SE VEA AFECTADO, PARA QUE INICIE LA REVOLUCION SOfTWARE.

#11 COMO SI LINUX NO NECESITARA UNA %$#" ROM BIOS

Nose si yo estare sufriendo de este virus, pero cuando estoy conectado a internet por la tarjeta de red LAN (osea por cable) no me deja entrar a la pagina "facebook.com" pero luego le conecto a mi computador un adaptador WIFI y navegando en internet por wifi si puedo navegar por internet, cabe aclarar q ya probé el cable de internet con otro computador y ese computador si ingresa a la pagina antes mencionada, probare lo del JUMPER de la BIOS a ver si eso funciona, pero estoy casi seguro q parece q me hubiera pasado eso, Un virus q afecto mi Hardware

soy un triste ser humano, y una idea así se me ocurrió hace 10 años, no quiero pensar que harían los verdaderos genios.

En mi opinión, ya existen casos así; si existen bot que llevan operando bastante tiempo y han pasado desapercibidos, deben haber millones de computadoras infectadas por algún spyware embebidos en bios.