Aunque en muchos casos las variantes de malware buscan robar información y acceder a elementos como cuentas de bancos y números de tarjeta de crédito, en otros se utiliza una aproximación un poco más elaborada. Se trata del “Ransomware”, un tipo de troyano que apela al miedo y la falta de información del usuario para obtener un beneficio económico inmediato. En términos sencillos, el ransomware “secuestra” al ordenador y su contenido, e intenta obligar al usuario a pagar una suma para liberarlo, a través de amenazas falsas que van desde la presencia de otros virus en el sistema.

Durante mis andanzas reparando ordenadores nunca ha faltado la clásica llamada telefónica en medio de la noche, en la que una voz desesperada y a punto de quebrarse explica que un mensaje en el sistema está advirtiendo sobre la presencia de 40 o 50 infecciones de virus, y que para solucionar el problema de inmediato debe descargar un programa. Aquellos que hemos sido forjados bajo el rigor de la Web sabemos bien que en alguna parte, y en algún momento, un usuario va a caer en la trampa de esas apocalípticas advertencias. La definición original es “scareware”, programas maliciosos que aterrorizan al usuario inexperto con toda clase de mensajes basados en la pérdida de datos, presencia de virus, y errores en el sistema operativo.

Sin embargo, a partir del scareware surgió algo un poco diferente: El Ransomware. En vez de simplemente amenazar al usuario con la destrucción inminente de su sistema, algunas variantes de ransomware hacen literalmente lo que indica el nombre, o sea, demandar un rescate para liberar el ordenador. De no hacerlo, el usuario se arriesga a la pérdida permanente de información, dependiendo del modo en el que el ransomware trabaje. Como era de esperarse, varias fuentes entran en conflicto cuando se intenta determinar el origen del ransomware. Para la gente de BullGuard, el ransomware es relativamente nuevo, comenzando en mayo de 2005, mientras que otros portales se remontan al troyano AIDS, también conocido como PC Cyborg, que demandaba cerca de 200 dólares al usuario.

La ingeniería social tiene una gran influencia en el ransomware. Los ejemplos más sencillos realizan un bloqueo básico del sistema operativo y bombardean al usuario con contenido cuestionable. Sin embargo, también ha habido desarrollos de alto perfil con la capacidad de cifrar determinados tipos de archivo presentes en el disco duro del ordenador, permaneciendo en ese estado hasta que se pague el rescate. Cuando BullGuard menciona a mayo de 2005 como punto de partida para el ransomware, probablemente se estée basando en el PGPCoder. Este troyano se concentra sobre documentos, planillas de cálculos e imágenes que pueda tener el usuario (además de otros formatos), y deja una “nota de rescate” en forma de archivo de texto, indicando qué debe hacer el usuario para recuperar sus datos.

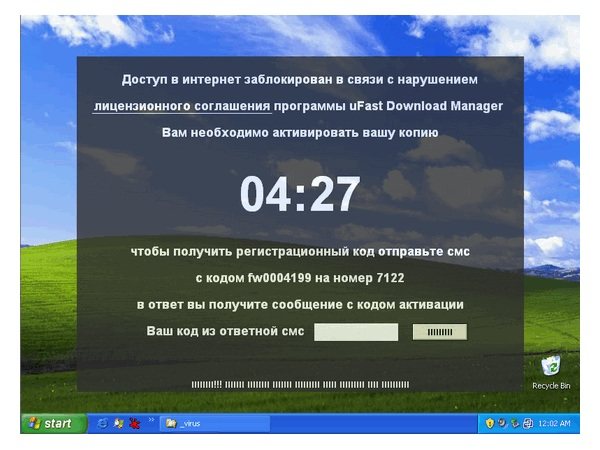

Otro punto en el donde el ransomware varía es en los métodos que utilizan sus desarrolladores para “recolectar” los pagos. Un clásico como el troyano “Ransom-A” (denominado así por Sophos) amenaza al usuario con borrar uno de sus archivos cada media hora, a menos que envíe un pago de once dólares a través de Western Union. De acuerdo a lo informado por AVG, otra opción que se ha vuelto muy popular dentro del ransomware es el sistema MoneyPak (tarjetas Visa y Mastercard prepagas). El ransomware tuvo cierto incremento de actividad a partir del “efecto FBI” asociado al retiro de Megaupload de la Web, y la misma agencia debió publicar un artículo explicando que no tiene nada que ver con esas actividades. Otras alternativas a la hora de enviar el rescate son llamadas internacionales, compras en oscuros sitios en línea, y el envío de mensajes de texto a “servicios premium”.

2012 fue un verdadero festival de malware, y se espera que las cosas se pongan peor durante este año. El drástico aumento de dispositivos móviles en circulación y las vulnerabilidades asociadas a sus entornos son tierra fértil para cualquier forma de malware, incluyendo el ransomware. La amenaza más importante del ransomware es que se está convirtiendo en una vía especializada de ataque contra pequeñas y medianas empresas, y otras instituciones más sensibles como escuelas y centros de salud. El procedimiento para defenderse del ransomware no cambia: Respaldos, sistemas de seguridad al día, y aunque moleste, una pizca de paranoia. Tal vez un usuario único pueda protegerse mejor, pero quien haya trabajado en algún departamento de IT y conozca de cerca los horrores que hacen con algunas terminales, estará de acuerdo con esto.

En síntesis, "cazabobos".

Jaja! El del FBI sí lo vi una vez, en la PC de una persona que no entendía mucho de ordenadores que digamos. Por suerte tenía copias de seguridad del sistema y se lo restauré sin problemas jeje Estaba seguro que tenía que ser un mal bicho de estos, pero casi parece de verdad del FBI y todo XD

en sintesis, no todos sabemos de todo, unos sabran mas de economia, de religion de politica, de fontaneria, etc…….. y otros de informatica, asi que o somos todos bobos o te has pasado.

A mi me aparecio una vez el de que me amenazaba con lo de pornografia infantil, fue simple, no tenia nada de eso, asi que sono mal, mas aun cunado me pedia dinero, asi que nada, a desconectar el modem y a limpiar con antivirus.

ya, pero si el Wc de tu casa te dice que debes pagarle 200 dolares si quieres usarlo, no pagas, llamas a un fontanero- ;P

"asi que nada, a desconectar el modem y a limpiar con antivirus."

yo igual, no van mas alla de eso las amenazas de esos pobres diablos !

FORMAT C:

I do not negotiate with terrorists!!

gracias a Dios soy ingeniero en sistemas!!!

Ya lo han dicho otro y yo lo repito, tener respaldos al día un un simple FORMAT C.

La ultima version de febrero2013 no es tan sencilla. Encrypta ficheros y no es tan sencillo de desencrytar. Y que no encuentre los backups mapeados a la maquina … que no queda nada…

sds