La esteganografía, palabra que proviene del griego y significa algo así como “escritura oculta” se ha transformado en uno de los métodos más populares y seguros para ocultar información, al menos en el nivel personal.Aplicada a la seguridad informática, la esteganografía se concreta ocultando textos dentro de archivos que originalmente no han sido concebidos para ese fin, como los MP3 o JPG. Se utilizan algoritmos que permiten introducir dentro de estos ficheros el texto que deseamos ocultar, encriptandolo, de manera que sea imposible (al menos en teoría) llevar a cabo el proceso inverso sin conocer la clave empleada. De hecho, ni siquiera es posible saber que dentro de estos ficheros se esconde un texto, dado que estos siguen siendo completamente funcionales: si se trata de un MP3, se seguirá escuchando tal como lo hacia antes de transformarse en el escondite de nuestro texto, y lo mismo si se trata de un archivo de otro tipo.

A lo largo de este articulo, veremos el origen de esta técnica, su aplicación en el ambiente informático, y el software necesario para poder ocultar información en nuestro ordenador fácilmente.

A lo largo de los siglos han existido numerosísimos métodos para ocultar la información importante de ojos indiscretos, sobre todo en tiempos de guerra. Algunos de ellos son muy conocidos por el público en general, como ocurre con las llamadas tintas invisibles, muy utilizadas durante la Segunda Guerra Mundial. Otros métodos, a menudo mas utilizados, no son tan conocidos, desde realizar marcas de cualquier tipo sobre ciertos caracteres (como pequeños pinchazos de alfiler o trazos de lápiz que marcan un mensaje oculto en un texto), hasta los mecanismos más extravagantes, como el usado en la antigüedad, que consistía en afeitar la cabeza de un mensajero y tatuar en el cuero cabelludo el mensaje, dejando después que el crecimiento del pelo lo oculte.

A diferencia de lo que ocurre con la criptografía, que se encarga de cifrar los mensajes de modo de hacerlos incomprensibles, la esteganografía consiste en esconder los mensajes a través de diferentes métodos, por ejemplo dentro de imágenes o incluso otros textos que tengan sentido pero que sirvan como soporte al texto oculto. Ejemplos de este último sistema es el alfabeto biliteral de Francis Bacon o las famosas cartas de George Sand). La idea central del proceso es mezclar el mensaje con otra información aparentemente inocente, donde sólo determinadas palabras deben ser leídas para descubrir el texto camuflado.

El primer uso documentado de la esteganografía se remonta al siglo quinto antes de cristo, lo que da una idea de la antigüedad de estos métodos. Está en “Las Historias” de Heródoto y cuenta que un Histio, queriendo hacer contacto en secreto con un superior, el tirano Aristágoras de Mileto, Eligio a su esclavo mas fiel, le rapo la cabeza y escribió sobre la piel de su cráneo el mensaje que quería enviar. Esperó que los cabellos crecieran y envió al esclavo con la instrucción de que debían volver a rapar sus cabellos.

Los chinos, también versados en estos menesteres, utilizaban un método que consistía en escribir el mensaje sobre una fina tela de seda, la transformaban en una bola que era envuelta por cera y luego era tragada por el mensajero.

Ya en la historia moderna, y en plena segunda guerra mundial, los espías utilizaban micro puntos para hacer con que sus mensajes viajaran discretamente. Eran fotografías que se reducían de tamaño, hasta alcanzar las dimensiones de un punto que formaba parte del texto aparentemente banal que se enviaba. Después eran ampliadas para que el mensaje apareciera claramente. Era una especie de microfilme, pero colocado en una letra, en un sello de correos, etc.

La aparición de la informática proveyó de mecanismos mucho mas sofisticados para estos fines.

El auge de la informática, con su gran capacidad para la manipulación de grandes volúmenes de datos en tiempos muy cortos, ha hecho posible la aparición de métodos esteganograficos mucho más sofisticados e ingeniosos, que son imposibles sin su ayuda.

El mecanismo esteganográfico más difundido, y que utiliza el software gratuito que describiremos mas adelante en este articulo, está basado en las imágenes digitales y su excelente capacidad para ocultar información. A pesar de que existen diferentes maneras de conseguirlo, la más sencilla consiste simplemente en sustituir el bit menos significativo de cada byte por los bits del mensaje que queremos ocultar. Esto es posible gracias a que prácticamente todos los estándares contemplan un numero de colores (una escala cromática enorme, generalmente millones de colores posibles) mucho mas grande de lo que el ojo humano puede apreciar, por lo que si reducimos la cantidad de colores utilizados, la imagen no cambiará su apariencia de forma notable.

Supongamos que una imagen se codifica con un byte para la componente de color rojo, otro para el verde y otro para el azul. Esto permite 256 tonos posibles para cada uno de esos colores, lo que da 256*256*256 = 16777216 millones de colores posibles. Si tomamos un bit de cada byte y en el introducimos la información que pretendemos ocultar, nos quedarían todavía siete bits disponibles para codificar el color, lo que permite 128 tonos, o 128*128*128 = 2097152 colores diferentes, todavía mucho mas de lo que el ojo puede discriminar. A simple vista, el inocente fichero de imagen no ha cambiado, pero ahora contiene dentro un mensaje secreto, oculto, y que además puede haber sido previamente encriptado por si alguien sospecha de el y realiza el proceso inverso.

Otros formatos de ficheros pueden ser utilizados, como los que contienen audio y/o video, o incluso los propios archivos de texto. Aunque historicamente no han sido demasiado utilizados, los archivos de sonido están siendo empleados masivamente para estos propositos, debido a su gran tamaño (del orden de 5 a 10 megabytes) que permite ocultar textos más extensos. Otro factor que ha influido en esto es la cantidad de protocolos peer to peer de intercambio de archivos (como e-Donkey, Morpheus o eMule) que existen en la actualidad, y que son usados por millones de usuarios para intercambiar ficheros MP3 y AVI a través de la red de redes, mediante los que el volumen de información que puede viajar camuflada en los mismos es impresionante. Este es un problema que desvela a las agencias de inteligencia de todo el mundo, sobre todo desde los sucesos del once de septiembre de 2001, debido al peligro que entraña el intercambio de información discreto, rápido y efectivo que puede establecerse entre miembros de redes terroristas desde cualquier punto del planeta, sin más que un ordenador conectado a Internet y un programa cliente de cualquiera de estos protocolos.

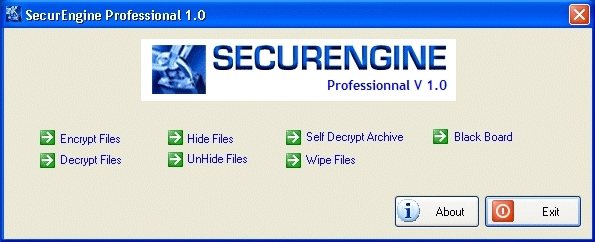

A pesar de la complejidad que entraña este proceso, existen muchas aplicaciones de software que permiten llevarlo a cabo en un ordenador personal, e incluso, en algunos casos, de forma totalmente gratuita. Tal es el caso del programa que comentaremos a continuación, llamado SecurEngine.

Este programa, que tiene una interfaz realmente sencilla, nos permite tanto la encriptación de ficheros de forma “tradicional” (a la vista, y mediante una contraseña de acceso) o de forma oculta dentro de otro fichero mediante esteganografía.

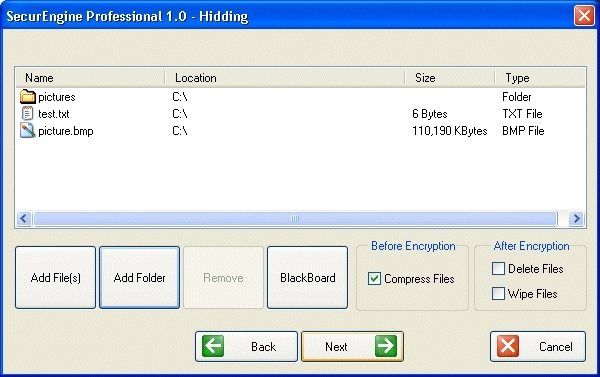

Una vez descargado (ver links) e instalado, el programa permite mediante la opción HIDE FILES la ocultación esteganografica. Una vez que hemos accedido a esta opción, elegimos con un clic ADD FILES y dentro del cuadro de dialogo elegimos el fichero a ocultar. El botón NEXT permite acceder al segundo paso del proceso, que consiste en elegir el fichero que servirá de portador (carrier) para nuestro fichero. Los formatos soportados por SecurEngine como contenedores incluyen los populares BMP, PNG, GIF y HTML.

Por supuesto, conviene elegir archivos grandes, de mas de 1Mb, de manera que haya bastante espacio disponible como para ocultar textos grandes, por lo que quizás los de formato BMP sean los más adecuados, ya que es frecuente que sobrepasen este tamaño.

Debemos tener en cuenta que el software no podrá trabajar adecuadamente si el archivo portador es muy pequeño, y producirá defectos muy evidentes en las imágenes, que seguramente harán muy evidente que han sido sometidas a un proceso estaganográfico.

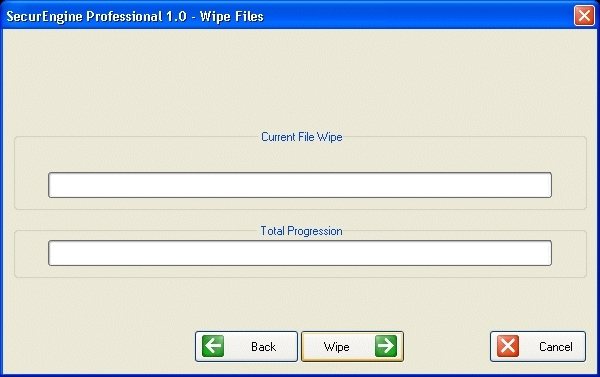

SecurEngine nos permite además proceder al borrado completo del archivo original una vez acabado el proceso. Esto es muy importante, ya que desde la época del DOS, los ficheros eliminados no se borran realmente del disco duro, si no que simplemente se los eliminan del índice general pero no físicamente. Si utilizamos la opción WIPE disponible en SecurEngine, el fichero será efectivamente eliminado del disco duro sin que exista ninguna manera de Recuperarlo.

Un vez concretados estos pasos, mediante NEXT avanzamos a la tercera fase del proceso, consistente en elegir una contraseña con la que proteger nuestro documento. Todo lo se aplica a la elección de una contraseña es valido aquí: no conviene elegir nombres propios, números de teléfonos o fechas fácilmente averiguables por quien quiera ver nuestros datos, sino que conviene elegir contraseñas con un contenido aparentemente aleatorio, que convine letras y números, y que al menos tenga seis u ocho caracteres de longitud. Pensemos que en definitiva, esta contraseña será la última barrera entre el intruso y nuestros datos. Por supuesto, debemos asegurarnos de que no vamos a olvidar la contraseña empleada, ya que sin ella será imposible volver a abrir el fichero. SecurEngine dispone de diferentes algoritmos de encriptación, utilizando de por defecto el AES.

El último paso de nuestro proceso consiste en guardar el fichero carrier con nuestros datos dentro. Se nos interrogara por el nombre que le daremos, pudiendo o no sobrescribir el original (si es que no elegimos la opción WIPE para eliminarlo del disco duro).

- Pantalla principal de SecurEngine.

- Podemos esconder un fichero dentro de otro.

Para recuperar los documentos ocultados con SecurEngine debemos utilizar la opción UNHIDE FILES que aparece en su menú principal. Desde allí podremos elegir el carrier que contiene nuestro archivo oculto, y luego de reintroducir el password correcto y el método de encriptación utilizado seremos interrogados sobre la carpeta en la que queremos que se escriba el archivo a recuperar.

Tras cumplir estos requisitos, mediante la opción NEXT pasaremos al siguiente paso, donde presionando sobre UNHIDE el software procederá a regenerar nuestro archivo original.

Existen algunas opciones más dentro de SecurEngine, como el BlackBoard, que es una especie de interfaz simplificada desde la que podremos acceder a las funciones mas comunes del programa.

Evidentemente, se trata de una excelente aplicación, con muchas posibilidades disponibles para la ocultación de ficheros dentro de otros, y lo más importante, es gratuito.

Para finalizar, volvemos a mencionar la importancia de la elección de una contraseña adecuada y recomendar no olvidarla, ya que de ella depende la posibilidad de recuperar o no nuestros valiosos datos.

Buenas, me ha interesado mucho esta practica de la esteganografía, lo malo es que he intentado descargarme el secure engine pero no consigo acceder a la página web del enlace. He buscado otro tipo de software pero me parece complicado. Si supieras de alguna forma de acceder al programa o la existencia de otro software parecido te agradeceria que me lo dijeras Un saludo

Buenas, me ha interesado mucho esta practica de la esteganografía, lo malo es que he intentado descargarme el secure engine pero no consigo acceder a la página web del enlace. He buscado otro tipo de software pero me parece complicado. Si supieras de alguna forma de acceder al programa o la existencia de otro software parecido te agradeceria que me lo dijeras Un saludo

Buen trabajo!!!.. Espero continuen publicando temas sobre seguridad informatica, se ve interesante

El trabajo está interesante, solo que es bueno para contárselo a mi abuela. Tal vez a ella le interese esta historia de m…., yo lo que quería era como funciona el código.