Stuxnet es un virus informático apodado por los expertos del mundo como la primera cyber-super-arma que, en un principio, se pensaba había sido diseñada para atacar determinadas instalaciones nucleares de Irán. Ahora, este programa malicioso ha encontrado un nuevo objetivo: China. El gusano informático está causando estragos en este país asiático, infectando a millones de ordenadores en todo el país. El periódico "South China Morning Post" informó que el virus atacó varios sistemas en las principales industrias del país aunque fuentes oficiales minimizan este suceso.

Stuxnet es temido por los expertos de todo el mundo, ya que puede abrirse y activarse en las computadoras de control utilizadas en las maquinarias “dentro del corazón mismo de una industria”, permitiendo a un atacante tomar el control de los sistemas críticos, como bombas, motores, alarmas, válvulas, etc. En términos prácticos y técnicamente hablando, un ataque de este malware podría hacer explotar las calderas de una fábrica, destruir tuberías de gas o incluso provocar un mal funcionamiento de las centrales nucleares. Los objetivos fundamentales de este programa malicioso son los sistemas de control realizados por el gigante industrial alemán Siemens. Los trabajos principales de esta compañía en China están focalizados en tareas básicas como administrar suministros de agua, o manejar en forma completa plataformas petroleras, centrales eléctricas y otras instalaciones industriales.

"Este malware está diseñado especialmente para sabotear y dañar plantas industriales y sus sistemas informáticos, en lugar de la clásica tarea de hurtar y acopiar datos personales de usuarios comunes", afirmó un ingeniero de apellido Wang que es proveedor de servicios del software antivirus “Rising International Software”. "Una vez que Stuxnet haya logrado ingresar de manera exitosa en los ordenadores de cualquier fábrica en China, la industria atacada puede colapsar y este evento dañaría la seguridad nacional de China", añadió. Otro experto (no identificado) de Rising International dijo que los ataques, hasta ahora, han infectado a más de seis millones de cuentas individuales y cerca de mil cuentas corporativas de todo el país, informó la agencia oficial de noticias Xinhua.

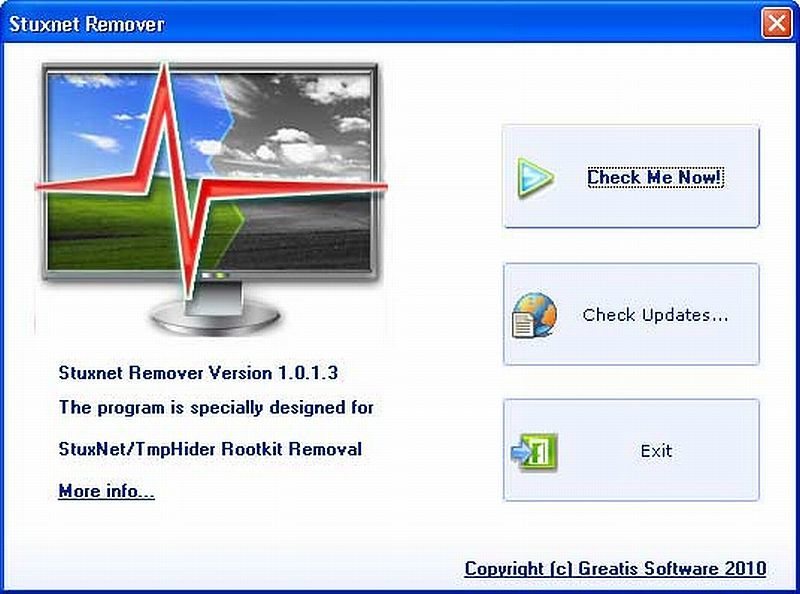

El gusano informático Stuxnet, un software malicioso (malware) que se copia a sí mismo y se envía a otras computadoras en una red, fue identificado y dado a conocer en público durante el pasado mes de junio. En aquel momento se encontró que acechaba a los sistemas de Siemens en la India, Indonesia, Pakistán y otros países, pero la mayor infiltración parecía estar en Irán, según los investigadores de seguridad de software. Sin embargo, esta semana se supo que China también está siendo una tierra fértil para la propagación de este sistema malicioso. Por su parte, un portavoz con sede en Beijing, que opera para Siemens, declinó hacer comentarios cuando fue contactado por la agencia de noticias AFP, el jueves. En cambio, Xiaoqiu Yu, analista del China Information Technology Security Evaluation Centre, restó importancia a la amenaza de malware: "Hasta ahora no vemos ningún daño grave hecho por el virus".

Yu fue citado por The Global Times diciendo: "Los nuevos virus son comunes hoy en día. Tanto los internautas como las empresas más importantes de China no necesitan preocuparse en absoluto. Se debe estar alerta, pero no hay que sentir miedo y, mucho menos, entrar en pánico." Mientras tanto, altos funcionarios de ciber-seguridad de los Estados Unidos dijeron la semana pasada que el país estaba analizando el software malicioso, pero que aún no sabían quiénes estaban detrás de este o de sus efectos. "Uno de los trabajos más difíciles que debemos afrontar es la atribución y la intención de este tipo de amenazas", dijo Sean McGurk, director de la Seguridad Cibernética Nacional y Centro de Integración de Comunicaciones (NCCIC), a periodistas en Washington que lo consultaron sobre este nuevo gusano informático. Hace unos días Ralph Langner, un experto en computación industrial, escribió en la web: "Esto no es obra de un pequeño hacker que se encuentra en el sótano de la casa de sus padres. Considerando los recursos que se necesitan para establecer este ataque, podría tratarse de un Estado, una Nación o una organización delictiva a nivel diplomático".

En mi ignorancia yo pensaba que todos estos sistemas de control estaban basados en sistemas unix, nunca se me hubiera pasado por la cabeza que se montaran en plataformas windows.

A de ser que en Unix con la nueva tecnología y soporte avanzan a 1 km/H, no es que no me guste aqui utilizamos Qnx, mientras nadie los toque son totalmente estables.

Ami me dijeron que el peor virus diseminado es el "Windows"

Y si, aunque no lo creas mucho de estos software SCADA que hacen telecontrol con dispositivos mecánicos funcionan bajo Windows, por ejemplo Wonderware. Dentro de mi ignorancia no se si solo ataca SCADA de Siemens y a algún producto en especial.

claro le ponen Stuxnet por derechos de autor, pero es skynet…. skynet corre en windows, por eso dominara el mundo

jeje, es el principio del fin, escóndanse todos!!!

Es curioso que el representante de Siemens no se pronunciara al respecto….

Es como si quisieran "ocultar detalles" para no tener una caída en el mercado, sin embargo me parece preocupante que Siemens no tome cartas en el asunto porque hasta donde tengo entendido, muchos controles industriales a nivel mundial (me atrevería a decir que la gran mayoría) son elaborados por esta compañía.

¿estarán asustados?

Yo fui… solo porq no me caen bien los chinos… hicieron q me lastimara una rodilla cuando compre un scooter made in china… flañiran!!

Lo q si me llama la atencion es q siendo sistemas tan importante tengan conexion al exterior, o sea q no sean cerrados como los de un banco o una casa de bolsa, porq si les entro un virus o estan conectados al exterior o un empleado puso un dichoso pendrive y se mando la cagada del siglo XD

esto es de pelicula …

no se si sus intenciones seran solo para ver como el mundo reacciona o seran de ir a joder al projimo

windows is thee malware . Pay per View . Bill per Gates

Tanto en el artículo anterior sobre Stuxnet como en el presente he leído que algunos ven como cosa rara el uso de Windows en la industria. En la actualidad, la mayoría del software de control de procesos industriales está escrito para Windows por la misma razón que la mayoría de la gente usa Windows en sus casas: mercadeo, popularidad y movimiento de intereses. Unix ha sido confinado a universidades, sitios de investigación y supercomputadoras. Es por esto que la mayoría de las plantas industriales alrededor del mundo usan Windows Server como principal producto para centralizar información (correos, data, etc.). A sabiendas que los productos Microsoft tienden a fallar, los departamentos de IT (informática y tecnología) o AIT (automatización…) tienen la política de hacer todas las actualizaciones de seguridad mensualmente, o apenas salen, según la gravedad.

¿Por qué una red industrial tiene salida al exterior? Porque siempre se necesita acceso remoto por algún motivo: analizar datos recabados en campo, verificar la producción con datos en vivo, resolver un problema en el proceso. ¿Para qué tener un especialista en cada sitio donde opera la empresa, si puedo tenerlo sentado en la oficina central y desde allí él puede atender todas las necesidades globales? Es obvio que la red industrial está blindada, pero cuando sale al exterior se cruza con la red administrativa (por donde va el correo, las finanzas, el sistema de impresión) en algún punto, llámese ese punto router, satélite, etc. Así que si la red administrativa es débil, se convierte en una puerta trasera para la industrial.

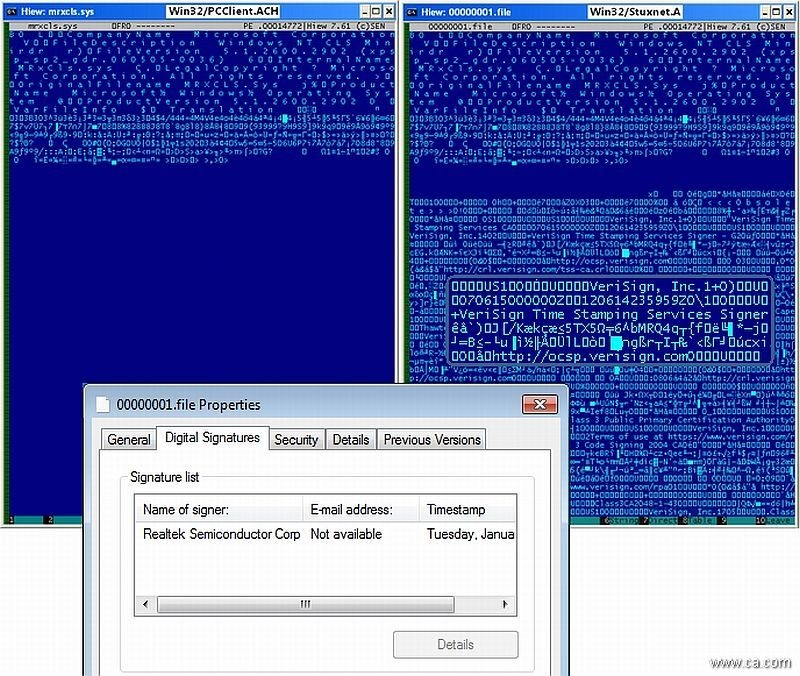

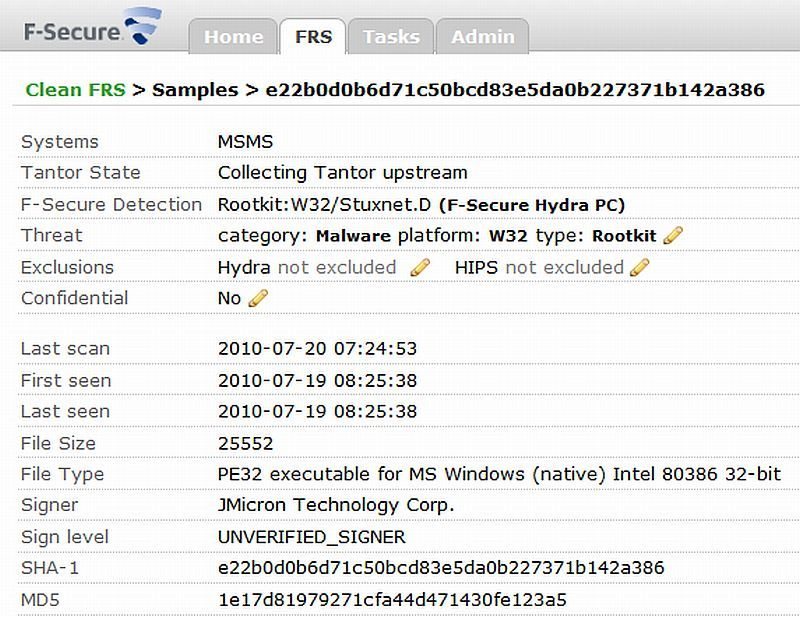

Desde que leí la primera vez sobre Stuxnet me sonaron las alarmas de la suspicacia. Desarrollar un malware para redes industriales no es un paseo en el parque: el software industrial no es cosa que se consiga en cada esquina, y la gente que lo entiende y sabe manejar forma un grupo reducido. Así que quien desarrollara Stuxnet no es el hacker común. Si hacen una búsqueda de software libre que se comunique con autómatas industriales encontrarán que no abunda y que la mayoría de los proyectos están cerrados porque los fabricantes de autómatas hacen cambios, a veces radicales, de una versión a otra.

Así que, si Stuxnet existe (no nos olvidemos de campañas con intereses económicos como la del AH1N1, que buena plata le dejó a las farmacéuticas) probablemente lo desarrolló alguien que ha estado bien ligado a Siemens, conoce el código interno de los autómatas, y tiene buen respaldo económico. ¿Cuál es el objetivo de Stuxnet? ¿Centrales nucleares? ¿Dañar la reputación de Siemens? Siemens es popular en Europa. En América, quizás donde más se usa es en Argentina. También llega a otras partes camuflada en maquinaria (rotativas alemanas y francesas, por ejemplo). Las plantas estadounidenses están tranquilas ya que consumen sus propios productos, al igual que las japonesas.

universidades, sitios de investigación y supercomputadoras………. y los servidores?

¿Cuáles servidores? (hablemos de Unix, no de linux)

El motivo por el que usan Windows es que usan OPC para la comunicación entre SCADA y PLC. Es un protocolo de comunicación abierto. En cambio para Linux, HP-UX o QNX se deben construir a medida los drivers. De todas maneras, es extremadamente alarmista lo que se comenta en la nota, es imposible que se haga explotar una caldera, ya que hay otrs mecanismos de control que evitan este tipo de catástrofe

Eso es verdad… el eterno problema de Linux son los Drivers, en mi carrera trabajamos con muchos de estos equipos SIEMENS, Twido, WonderWare y Todos funcionan bajo Windows no linux, la razón, los drivers

Si haces historia, los PLC han existido desde la época del MS-DOS, antes del OPC y del DDE. Así que OPC no es la razón primaria para usar Windows. Todo es cuestión de comercialización y de facilitarse la vida, cosa que se logró con Windows. Apenas recientemente Linux ha tenido un espaldarazo con la tecnología de escritorios y el apoyo de algunos gobiernos a nivel mundial. Pregúntale a cualquier ingeniero de sistemas o computación si sabe trabajar con Linux y arrugará la nariz antes de decirte "no, lo mío es Windows". No sé cómo hacen para llamarse ingenieros.

Fíjate que la existencia de OPC no libra al programador de escribir un servidor de datos que se comunique con el PLC. El Scada habla OPC con el servidor de datos, no con el PLC. El servidor de datos es el que en realidad sabe cómo hablar con el PLC.

Hasta donde estoy enterado, Honeywell vende una versión de su Scada Experion que corre sobre linux. Y Rockwell desarrolló el driver linux para hablar con sus controladores ContolLogix en alguna fecha desde el año pasado al presente.

Por último, es cierto que los sistemas industriales tienen otras protecciones para evitar catátrofes… generalmente con aplicaciones ejecutándose sobre otros PLCs. Al final la cuerda siempre se rompe por el punto más débil: el factor humano. Si quien diseña el sistema industrial no prevee todas las situaciones posibles de falla (y no creo que haya alguien que imaginara en sus sueños más salvajes la existencia de un virus atacando a un PLC) siempre hay cabida para los desastres.

Gracias por tu extenso y educativo post. Me aclaraste un montón de cosas.

Me da a mi tanto como al informe, que por los paises atacados.. no quiero ser dramático pero me atreveria a decir que esto esta subvencionado

Primero Iran Ahora China QUEEEEEEEEEEEEEEEE NADIE SE HA DADO CUENTA DE ESTE DETALLE JUSTO ESTE VIRUS ATACA A LOS PAISES RIVALES DE ESTADOS UNIDOS (PRINCIPALMENTE CHINA)

Si le ponemos el tono amarillista se podría decir que es un malware financiado por Israel para atacar a su enemigo más peligroso en estos momentos y vengarse de la empresa que apoyo al régimen nazi y utilizó a los judíos como mano de obra barata.

¿Y cuando sea EUA el atacado? (porque lo será) ¿Qué dirás?

si ataca a eua no lo ara de una manera agresiva solo leves bajas para ocultar las apariencias.

Si este virus esta atacando a sistemas de plc siemens entonces mutara y ”ATACARA A TODOS LOS PLC SIEMENS A NIVEL MUNDIAL” y de paso obligara a que todas las industrias se vean obligados a migras sus sistemas de control De maquinaria a LINUX.

no manches casi me la creo cuando un virus de windows corre en linux pero que se puede esperar de estos crekers todo quieren dañar denles un sentra y un bat de beisboll y a ver si asi le vajan de huevos a su chocomilk jejjejeje

En la Industria de la Automatizacion existen 2 Principales monstrusos, companias q tienen todo el mercado mundial, Estas son SIEMENS Alemana y ALLEN BRADLEY ahora propiedad de ROCKWELL AUTOMATION de EU, en todas las empresas existen PLC´s, los mas comerciales claro son de SIEMENS no me extrañaria q este virus surgido en EU y las 2 plataformas corren sobre windows lo extraño es por se enfocaron en siemens talvez por q su principal zona de ataque es Europa y Asia donde esta muy fuerte Siemens…..

estos chinos siempre intentando todo lo imposible. je,je

Ups!! tal parece que alguien busca trabajo.