El problema del bloatware no sólo sigue presente en los ordenadores modernos, sino que se ha vuelto mucho más «furtivo» por así decirlo. Una amplia cantidad de usuarios se arrojó sobre los foros oficiales de Lenovo para reportar las actividades de Superfish, un software preinstalado en sus ordenadores que no sólo inyecta publicidades en las sesiones de navegación, sino que lo hace usando certificados HTTPS falsos, un recurso que lo coloca en la categoría de malware.

La discusión sobre Superfish comenzó a ganar temperatura algunos meses atrás. En esencia, cualquier ordenador Lenovo que haya sido comprado en la segunda mitad de 2014 probablemente tenga a Superfish preinstalado. La función principal de Superfish es la de inyectar publicidades, analizando imágenes y ofertas en cada página para enseñar al usuario algo supuestamente mejor. La inyección de publicidades por sí sola es una acción preocupante, porque puede generar diferentes inconvenientes de seguridad y/o «quebrar» la carga de la página en cuestión. En enero último, Lenovo confirmó que el sistema de servidores de Superfish había sido desactivado, y que su instalación sería suspendida temporalmente hasta que se hayan corregido los bordes filosos del adware. Sin embargo, Superfish dejará de estar presente en los futuros ordenadores Lenovo. Superfish podrá tener como objetivo incrementar las ganancias de la compañía por ordenador, pero su método claramente encaja bajo la descripción de malware.

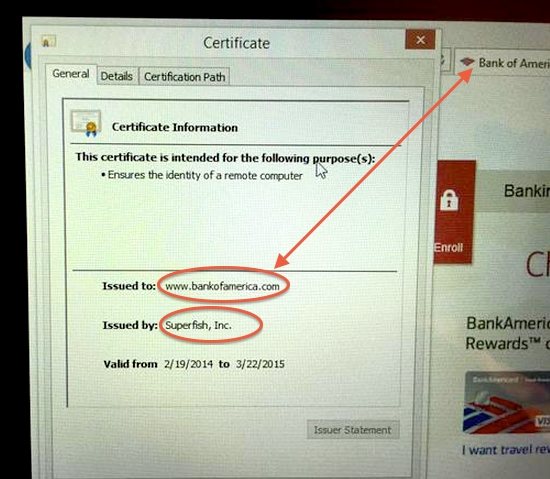

¿Por qué? Porque Superfish trabaja con un certificado HTTPS falso, lo que le permite interceptar datos en conexiones y sitios seguros. Esto es la definición de «man-in-the-middle», y uno de los mayores riesgos de seguridad a los que puede ser expuesto un usuario. Superfish fue atrapado con las manos en la masa, entregando «certificados seguros» a portales como el Bank of America, el Nordea Bank, y hasta Google mismo, cuando ese rol pertenece a una entidad de confianza, como por ejemplo VeriSign. La primera respuesta oficial de Lenovo no fue otra cosa más que lamentable, indicando que no encontraron «ninguna evidencia» que respalde las dudas sobre la seguridad de Superfish. Estamos hablando de un certificado HTTPS falso que utiliza la misma clave privada en «todos» los ordenadores Lenovo donde fue instalado. Si alguien con intenciones maliciosas llegara a descubrir esa clave privada, se haría un verdadero festín. Bueno… ¿adivinen qué?

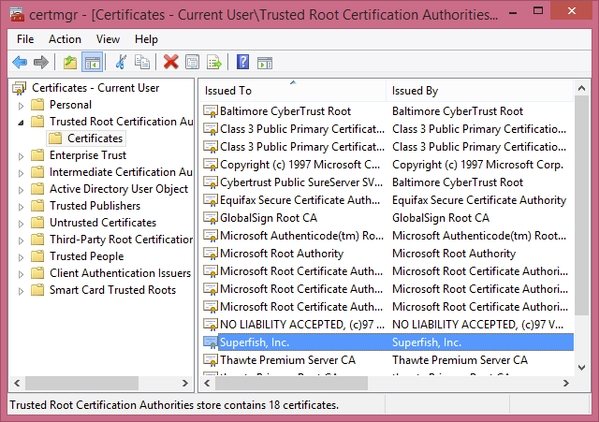

La clave privada de Superfish fue crackeada. Se trata de «komodia», el nombre de una compañía que entre otras cosas ofrece un «decodificador SSL». Aparentemente, la tecnología de Komodia está disponible en varios productos, por lo que existe la posibilidad de que los certificados falsos no sean exclusivos de Superfish. Lenovo ha dicho que los ordenadores con Superfish preinstalado salieron al mercado entre octubre y diciembre de 2014, pero también hay reportes de septiembre, por lo que se recomienda a todo usuario de un sistema Lenovo adquirido en el segundo semestre de 2014 que realice los chequeos necesarios. El primer paso para eliminar a Superfish es su desinstalación formal a través de «Programas y características» en el Panel de Control, y el segundo es la purga manual del certificado. Esto requiere ir a la pestaña «Contenido» dentro de «Opciones de Internet», hacer clic en «Certificados», ir a la pestaña «Entidades emisoras de certificados raíz de confianza», seleccionar y borrar todas las entradas que tengan como referencia a Superfish Inc. El proceso debe ser repetido por precaución en el resto de los navegadores, incluyendo a Firefox y Chrome. La opción nuclear es la reinstalación completa del sistema operativo, sin usar la restauración de fábrica, debido a que esas imágenes de emergencia tienen a Superfish en su interior. El CTO de Lenovo Peter Hortensius confirmó que la compañía publicará en los próximos días una herramienta dedicada para la eliminación total de Superfish. Mientras tanto, si quieres verificar la presencia de Superfish en tu sistema, puede hacer clic en este enlace.

10 Comments

Leave a Reply