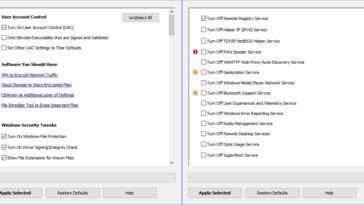

SysHardener: Refuerza con facilidad la seguridad en Windows

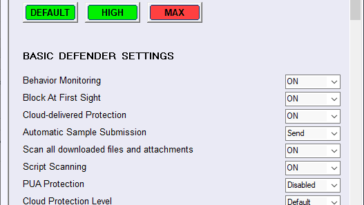

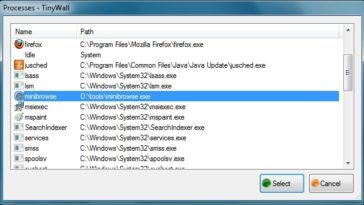

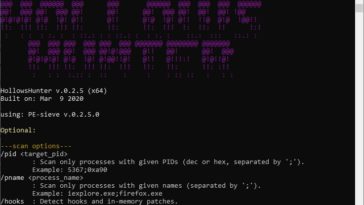

Windows posee un amplio número de funciones que si no son configuradas de forma correcta podrían convertirse en una vulnerabilidad. La estrategia clásica es verificar el estado de dichas funciones una por una, pero el mercado ofrece aplicaciones que reducen todo el proceso a un par de clics. Una de las más recientes es SysHardener, […] More