En las últimas horas, varios portales especializados han reportado el lanzamiento de nuevos parches de seguridad para Windows, MacOS y Linux como respuesta a una seria vulnerabilidad presente en todos los procesadores Intel de los últimos diez años. La buena noticia es que estos nuevos hotfixes solucionan los aspectos más críticos del bug. La mala es que los chips podrían perder rendimiento dependiendo de la aplicación, con números que llegarían al 30 o 40 por ciento…

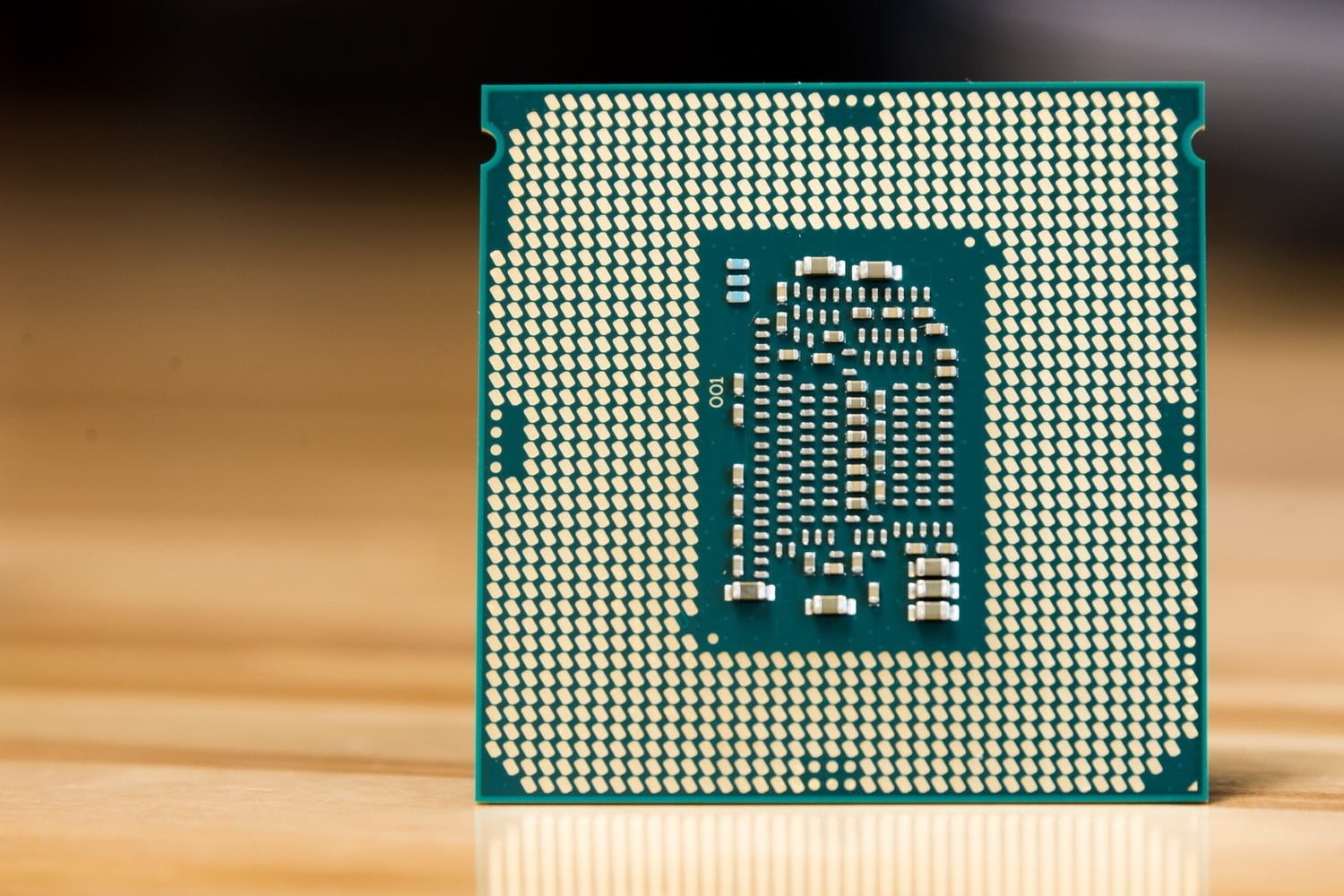

Si 2017 fue el año en el que Intel volvió a sentir la presión de una competencia legítima, entonces 2018 se perfila para ser algo mucho peor. Los errores de hardware son inevitables, y a decir verdad ninguna generación de silicio logró escapar a ellos por completo. En el mejor de los casos, una nueva actualización de microcódigo o funciones adicionales en el BIOS de la placa base pueden corregir el problema o aislar sus efectos negativos, pero esta vez se trata de algo más complejo y delicado: Una falla considerada «fundamental» en los procesadores que Intel lanzó al mercado durante los últimos diez años ha forzado a los desarrolladores a crear parches de emergencia, que al mismo tiempo representan un cambio estructural para el funcionamiento de los sistemas operativos.

El bug, identificado apropiadamente como Meltdown, permite a los procesos en el «user space» (área de memoria reservada para la ejecución de programas y algunos controladores) distinguir o reconocer hasta cierto punto el formato o el contenido de las áreas protegidas asignadas al kernel (lo que equivale a una filtración de datos), cuando eso no debería suceder. El kernel es «invisible» para los programas, y en condiciones normales eso sería suficiente, pero el bug en el silicio de Intel demanda ir un paso más allá: En vez de permanecer invisible frente a un proceso en ejecución, la solución es que no esté allí directamente. Esa separación absoluta es conocida como KPTI o «Kernel Page Table Isolation», aunque el equipo detrás del kernel Linux utilizó el término «Forcefully Unmap Complete Kernel With Interrupt Trampolines», o sea, «FUCKWIT».

El bug parece estar contenido, pero al igual que sucede con muchos medicamentos, los parches también tienen su letra pequeña. El hecho de pasar de un espacio a otro para cada llamada de sistema implica que el procesador deba descartar datos de su caché y vuelva a leerlos de la memoria, provocando un «overhead» considerable. En otras palabras, los procesadores afectados funcionarán más lento. ¿Qué tan duro es el golpe? El número final depende tanto del entorno de trabajo como de las capacidades naturales en los chips, pero el número más optimista es de un 5 por ciento, mientras que en el otro extremo podría alcanzar el 40 por ciento. Ahora, ¿qué sucede con los procesadores AMD? De acuerdo con el ingeniero Tom Lendacky, el hardware de Sunnyvale no sufre esta vulnerabilidad ni requiere el uso de KPTI, sin embargo, debemos esperar. Todo dependerá de qué tan buena sea la implementación de los parches, y la tormenta de benchmarks será brutal. Continuará…

Update 1: Aquí está la declaración oficial de Intel. La compañía indicó que trabaja con AMD y ARM para resolver el problema «de manera constructiva» porque no es exclusivo de su hardware, y que el impacto de rendimiento en el usuario promedio «no será significativo». Por otro lado, agregó que el plan era revelar la existencia del bug dentro de una semana, pero decidieron adelantarse debido a «reportes imprecisos» por parte de la prensa.

Update 2: El CEO de Intel Brian Krzanich vendió 24 millones de dólares en acciones de la compañía a fines de noviembre, meses después de haber recibido información sobre la vulnerabilidad.

El avance en microchips se frenó mucho hace unos años, pues hay problemas para seguir miniaturizando, por lo que para poder vender productos nuevos, una de las soluciones pasa por ralentizar el funcionamiento de los anteriores. Pienso que los tiros van más por ahí que por temas de seguridad.

Google project zero identifico tres vulnerabilidades diferentes y solo la mas critica (meltdown) afecta exclusivamente a intel. Las otras dos son variantes del mismo problema (phantom) y tienen un nivel de severidad mucho menor.

La primera variante del ataque reportada (phantom) permite acceso a memoria en la zona usuario y no compromete al kernel del sistema; la segunda variante (phantom) permite acceso a la memoria del sistema desde una maquina virtual en ejecución y la tercera variante (meltdown) descrita en este articulo permite a atacantes acceso al kernel del sistema potencialmente desde un browser.

Ambas variantes de phantom pueden ser corregidas actualizando el sistema operativo y no se espera que afecten el rendimiento.

AMD solo es vulnerable a la primera variable de phantom y ARM aparentemente solo es vulnerable a phantom (variantes 1 y\o 2)

Aqui esta la referencia original:

https://googleprojectzero.blogspot.com.es/2018/01/reading-privileged-memory-with-side.html?m=1

El sitio oficial con los detalles:

https://meltdownattack.com/

Y finalmente la respuesta oficial de AMD:

https://www.amd.com/en/corporate/speculative-execution

Addendum: La plataforma Zen de AMD no esta afectada por ninguna de las tres vulnerabilidades.

Si los chinos pidieron a AMD chips sin vulnerabilidades, es porque AMD supera con creces a los chapuceros de Intel.

Esto quiere decir que ahora mismo, todos los que han comprado productos Intel, es “pura basura” y encima no cuesta lo que Intel no hacen creer.

Pero….AMD también tienes estos bugs, la diferencia esta en que lo hacen adrede por orden de la CIA y NSA.

En Rusia ahora mismo, hay empresas que están desarrollando sus propios procesadores sin éstas vulnerabilidades, claro solamente y unicamente quién te espiará será el mismísimo FSB Ruso, los demás se pueden ir a la……………..

Según la noticia que yo leí hace tiempo, en Europa por ejemplo estos chips no entrarían porque evidentemente, nadie compraría ni AMD, ni Intel.

BestmanPi, también el hombre no llegó a la luna, la tierra es hueca y hay un sol justo en el centro y los reptilianos acordaron con las fabricas de televisores para controlar los cerebros de la gente con los smarttv, no?