La semana comenzó con muy malas noticias para usuarios, compañías, y expertos en seguridad por igual: Un nuevo estudio ha expuesto vulnerabilidades de muy alto perfil en el protocolo WPA2, cuya prueba de concepto permite la intercepción de datos en una red WiFi protegida. La buena noticia es que dichas vulnerabilidades pueden ser eliminadas con las actualizaciones adecuadas. La mala es que los updates deben alcanzar a todos nuestros dispositivos, incluyendo routers, y ya sabemos la posición de los fabricantes…

¿Qué pasó?

Los investigadores Mathy Vanhoef y Frank Piessens publicaron en la noche del domingo un estudio en el que exploran una nueva técnica de ataque que afecta al protocolo WPA2. Bautizada KRACK (siglas para Key Reinstallation AttaCK), la técnica se basa en una cadena de vulnerabilidades que si bien están reconocidas en el mundo de la seguridad informática y declaradas como «posibles» de implementar más allá de su dificultad, fueron volcadas a una prueba de concepto. Así comprobaron que esencialmente todo dispositivo dependiente de WPA2 se encuentra en riesgo.

¿«Todos» los dispositivos?

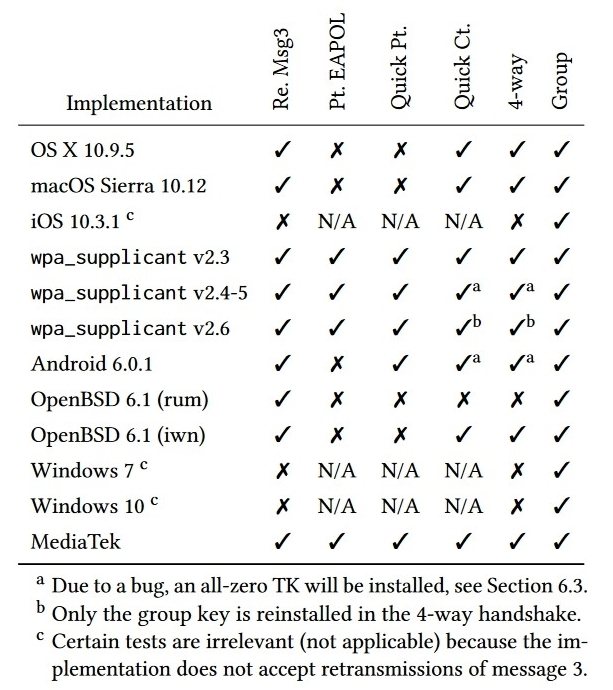

La información habla sobre OS X 10.9.5, MacOS Sierra 10.12, iOS 10.3.1 o mayor, tres versiones de la implementación wpa_supplicant, Android 6.0 y superior, OpenBSD 6.1, Windows 7, Windows 10 y el hardware de nombres como Linksys y MediaTek, pero no se descarta que afecte a más plataformas. iOS y Windows son los dos sistemas operativos que mayor resistencia tienen al ataque. Microsoft confirmó que las correcciones necesarias fueron publicadas a través de la última ronda de parches el pasado 10 de octubre. Apple ya hizo lo mismo en las versiones beta de sus entornos, y demorará un par de semanas más. Una situación parecida vive Linux, con parches emitidos y a la espera de su correspondiente integración en las distros. El inconveniente principal lo sufre Android. Los investigadores indican que KRACK es «particularmente devastador» contra Android 6.0. Google trabaja en un hotfix, pero ya se calcula que (como mínimo) el 40 por ciento de los dispositivos Android, y muchos de ellos tal vez no lo reciban nunca.

¿Cómo funciona exactamente?

Las redes WiFi utilizan una serie de claves compartidas para proteger el tráfico que circula en ellas. El cifrado más popular (y recomendado) es AES, pero existen otras variantes menos seguras. Las claves se comparten vía «handshakes» encargados de verificar la identidad de los clientes. El trabajo de KRACK es arrojarse de cabeza contra el llamado «handshake de 4 vías». Con una manipulación precisa de los mensajes vinculados al handshake, el atacante logra que la víctima reinstale una clave ya utilizada. Se supone que las claves son de un solo uso, pero el protocolo WPA2 no brinda garantías al respecto. La profundidad de KRACK depende del tipo de handshake: En el caso de AES-CCMP, el atacante puede repetir y descifrar paquetes. Si es WPA-TKIP o GCMP (Galois/Counter Mode Protocol), su capacidad se extiende a la repetición, el descifrado y la forja de paquetes.

Ahora, en español

En términos muy relajados, KRACK permite interceptar, leer, y en algunos casos modificar el tráfico de una red protegida con WPA2 sin saber la contraseña del WiFi. Eso no significa que WPA2 esté quebrado ni nada que se le parezca. Afortunadamente, implementaciones y clientes pueden recibir parches con retrocompatibilidad, o sea que no necesitamos un «WPA3» de emergencia. Si a eso le sumamos el detalle de que no es sencillo para un atacante desplegar el ataque (requiere entre otras cosas ubicarse cerca de la red), los tiempos estarían a nuestro favor. Sin embargo…

¿Qué pasa con los routers?

La recomendación general es buscar actualizaciones de firmware para ellos. El problema es que la mayoría de los dispositivos se encuentran en una trampa similar a la de los smartphones Android, y sus fabricantes simplemente ignorarán cualquier solicitud de updates. La página oficial de KRACK insiste en que el ataque no se concentra en puntos de acceso, sino en el handshake de 4 vías. La prioridad del usuario promedio debe ser la actualización de los clientes (ordenadores, tablets, smartphones). Un buen paso para minimizar el impacto de KRACK en routers es no utilizarlos como repetidores, y deshabilitar el soporte de fast roaming 802.11r.

¿Televisores, impresoras, Internet de las Cosas?

También son clientes vulnerables. A uno le encantaría pensar que los fabricantes actuarán con responsabilidad y publicarán parches para todos sus productos, pero la vida real nos ha enseñado otra cosa.

¿Cómo nos protegemos?

Sin incluir updates, la primera línea de defensa es usar HTTPS cada vez que sea posible. Aún si un ataque KRACK logra interceptar el tráfico del router, HTTPS es suficiente para ofuscar su contenido. Por supuesto, existen herramientas específicas que decodifican paquetes HTTPS, pero la idea es poner piedras en el camino del atacante. Otra opción es adoptar un servicio VPN robusto, y con eso me refiero a una solución paga. No todos los VPN hacen bien su trabajo, por lo que debemos estudiar muy de cerca las ofertas. En resumen: Una red WPA2 vulnerada con KRACK comparte el perfil de una red gratuita y abierta. Se trata de territorio hostil, pero con los recaudos adecuados, estaremos bien. Seguiremos de cerca la evolución de CRACK, no se vayan lejos.