Si bien Microsoft logró introducir varios mecanismos de protección en el paquete Office, lo cierto es que las infecciones a través de sus componentes principales (con Word y Excel a la cabeza) jamás abandonaron la escena por completo. Los equipos de McAfee y FireEye reportaron este fin de semana una nueva vulnerabilidad 0-day que al parecer alcanza a todas las versiones de Word. Lo único que un atacante necesita para aprovechar este bug es un documento en formato RTF que obliga a Word a descargar una aplicación HTML (.HTA), la cual a su vez instala malware en segundo plano.

El concepto del «Caballo de Troya» es uno de los más antiguos a la hora de infectar un ordenador. El usuario piensa que un archivo cumple determinada función o cuenta con un formato específico, y cuando hace doble clic… encuentra la sorpresa. Lamentablemente, el sentido común tiene límites, porque existe la posibilidad de que el archivo infectado llegue a través de un contacto de confianza, quien no tiene idea sobre su participación involuntaria en la distribución de malware. Esto es muy frecuente entre usuarios que dependen de herramientas como el paquete Office. Una buena parte de las infecciones vía Word y Excel requieren la activación de macros u otro mecanismo, pero el último bicho que se detectó en circulación ha demostrado ser mucho más robusto.

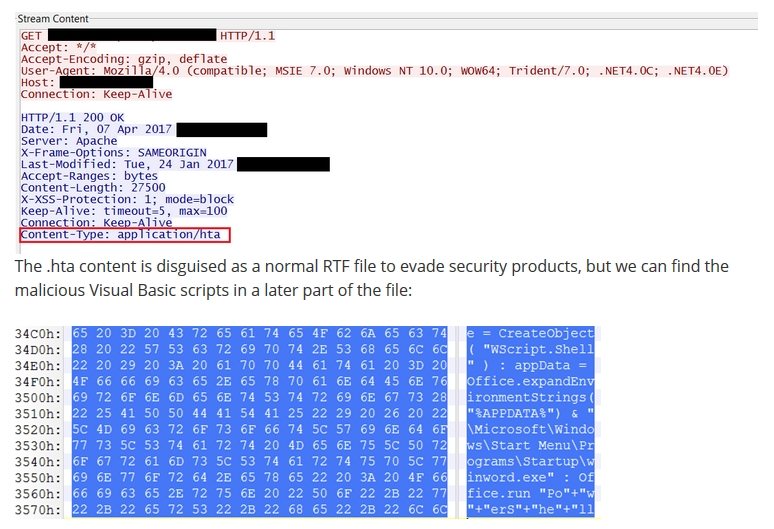

McAfee y FireEye reportaron durante el fin de semana una nueva serie de ataques que involucran a un documento en formato RTF. El documento contiene un objeto OLE, y una vez abierto, Word procede a descargar una aplicación HTML (con extensión .hta) de un servidor remoto. A partir de allí, el archivo .hta ejecuta su script malicioso, y en un intento por ocultar sus acciones presenta al usuario un documento falso, como si no hubiera sucedido nada extraño. Lo más llamativo es que este ataque logra atravesar todas las protecciones existentes (aún si el usuario trabaja en Windows 10), funciona en todas las versiones de Word, y no requiere la antes mencionada activación de macros.

El equipo de FireEye se mantuvo en contacto con Microsoft varias semanas, y acordaron no publicar datos sobre el 0-day hasta que el parche esté listo, pero McAfee les ganó de mano, indicando que los primeros ataques fueron registrados a fines de enero. Lo ideal sería no abrir documentos que lleguen a nosotros de fuentes no confiables, pero lo que McAfee y FireEye recomiendan (al menos hasta que se aplique el hotfix) es abrir el contenido usando la función de Vista Protegida.