malware

More stories

-

22 Votes

in SoftwareLos virus, analizados en 1989

La informática ha evolucionado notablemente en los últimos años, pero esto no se aplica solamente a todo lo bueno que los ordenadores tienen para ofrecer. Los virus también han evolucionado, incluso expandiéndose más allá del clásico territorio de las PCs, para atacar de lleno a dispositivos móviles y otras plataformas que en el pasado no […] More

-

in Software

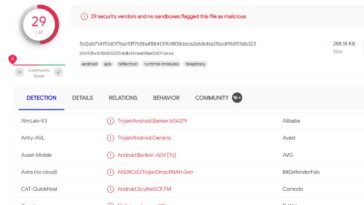

Cómo analizar los APK de Android antes de instalarlos

Muchos usuarios de Android prefieren ignorar a la tienda oficial de Google y obtener los APK de sus aplicaciones favoritas por vías alternativas. Eso se traduce en una mayor libertad, pero nunca faltan elementos maliciosos dispuestos a infectar las apps con malware o criptomineros en segundo plano. Por lo tanto, la mejor acción es verificarlas […] More

-

Geeky

¡Pero qué c...!

Una monería

24 Votes

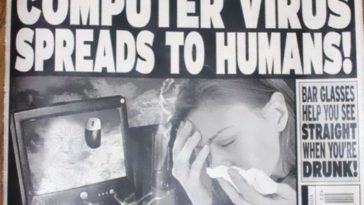

in SoftwareLa vez que un humano se infectó con un virus informático

Las tecnologías inalámbricas como RFID y NFC se han vuelto muy populares en la actualidad gracias a chips de rastreo, tarjetas de identificación, pases para transporte público, pagos sin contacto y muchas aplicaciones más. Sin embargo, estas soluciones no quedan libres de problemas vinculados a la seguridad. En el año 2010, el profesor Mark Gasson […] More

-

Thug life

Geeky

¡Pero qué c...!

Una monería

No me gusta

11.8k Views19 Votes

in SoftwareBonziBuddy: El malware más «amigable» de la red

El comienzo del siglo XXI era algo así como la época del «Far West» para el mundo informático. Todos querían una porción del gran pastel, y una de las compañías que más tracción ganó fue Bonzi Software, que en 1999 lanzó a su asistente digital BonziBuddy. El gorila púrpura se instaló en millones de ordenadores, […] More

-

-

in Software

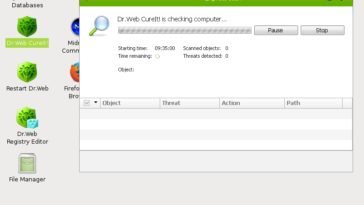

Dr. Web LiveDisk: Cómo usar un entorno de emergencia para reparar a Windows

Algunas infecciones de malware son tan severas que nos dejan sin posibilidades de iniciar correctamente a Windows. En esos casos, la recomendación más común es absorber el golpe y aplicar el combo de «purga más reinstalación», pero hay otras opciones a explorar antes de arrojar la toalla por completo. Una de ellas es Dr. Web […] More

-

13 Comments13 Votes

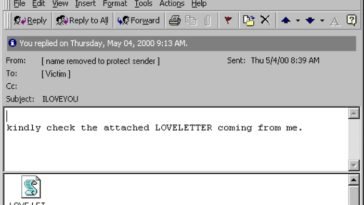

in SoftwareLos peores virus de PC de todos los tiempos

La historia nos dice que todo comenzó con el gusano Creeper en el año 1971, pero nadie pudo imaginar que el concepto de virus informático evolucionaría hasta convertirse en algo tan destructivo. Si bien hoy utilizamos el término genérico malware para describir a la mayoría de las infecciones, lo cierto es que en las últimas […] More

-

in Software

BadPower: Una vulnerabilidad que ataca cargadores y quema dispositivos

Hemos escuchado verdaderas historias de horror sobre cargadores de baja calidad, baterías dañadas, especificaciones que no se cumplen y smartphones que terminan envueltos en llamas. Como si eso fuera poco… ahora debemos sumar ataques a nivel firmware. Un grupo de investigadores chinos bajo el ala de Tencent publicó la semana pasada una prueba de concepto […] More

-

in Software

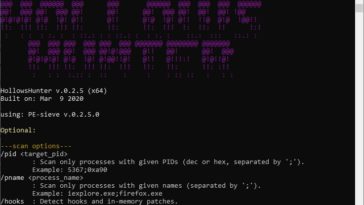

Hollows Hunter: Cómo detectar implantes maliciosos desde la terminal de Windows

Dejar que una solución antimalware se encargue sola de una amenaza representa un caso ideal. El verdadero problema surge cuando un elemento malicioso es lo suficientemente avanzado como para evadir los métodos tradicionales de detección. Los expertos en seguridad y análisis de malware saben exactamente qué buscar, pero si estás interesado en explorar las herramientas […] More

-

11 Votes

in Software«Brightness»: Robando datos con el brillo de la pantalla

El cine y la televisión nos han enseñado operaciones informáticas y robo de información absolutamente ridículos con el paso de los años, pero eso no quiere decir que no hay gente trabajando sobre vulnerabilidades… poco convencionales, por así decirlo. Dicho eso, todas las flechas apuntan a la Universidad Ben-Gurión, institución conocida por sus inusuales ataques […] More

-

in Software

Snatch: Virus reinicia tu PC en Modo Seguro para saltar el antivirus

Actualizaciones al día, una solución mínima de seguridad, y mucho cuidado con nuestros clics y descargas. Esas son las recomendaciones generales (y más frecuentes) para mantener protegidos a nuestros dispositivos… pero sabemos bien que no son perfectas. El malware se adapta, y sus desarrolladores se vuelven más astutos. Snatch es un ejemplo contundente de ello. […] More

-

in Software

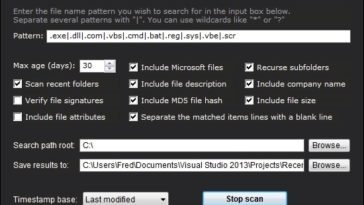

Recent File Seeker: Detecta archivos modificados en tu sistema

El Explorador de Windows nos ofrece la posibilidad de activar múltiples columnas que reportan información adicional sobre nuestros archivos, pero esa información es presentada como un simple listado y nada más. Si el usuario llega a la conclusión de que necesita monitorear más de cerca el acceso a los archivos y su fecha de modificación, […] More

-

in Software

CrowdInspect: Comprueba la seguridad de tus procesos

En una sesión típica de Windows, un ordenador puede tener en memoria a una cantidad muy importante de procesos. El usuario tal vez sea capaz de reconocer a la mayoría de ellos y establecer su origen, pero nunca falta ese proceso rebelde y extraño con intenciones maliciosas. CrowdInspect es un programa que tiene como objetivo […] More