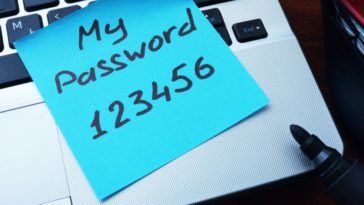

«Dumb Password Rules»: Las reglas para contraseñas más estúpidas de la red

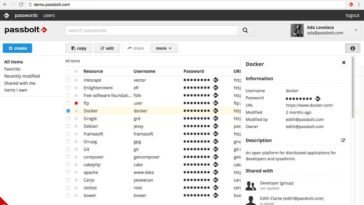

La primera recomendación que hacemos cada vez que surge el tema de las contraseñas es… adoptar un administrador. Todo lo que necesitas es una muy buena contraseña para entrar al cofre, y dejar que el programa genere el resto, con combinaciones que serían una pesadilla para los ataques de fuerza bruta. Sin embargo, hay muchos […] More