Después de escuchar historias de horror como routers modificados por agencias gubernamentales, ataques directos al firmware de nuestros dispositivos y malware capaz de sortear la famosa «air gap», lo único que faltaba era encontrar algo extraño en nuestros procesadores y chipsets. Un reciente artículo publicado por BoingBoing explora al llamado Intel Management Engine, un subsistema basado en un coprocesador completamente cerrado, cifrado, independiente del CPU o el sistema operativo, y que no puede ser controlado por el usuario…

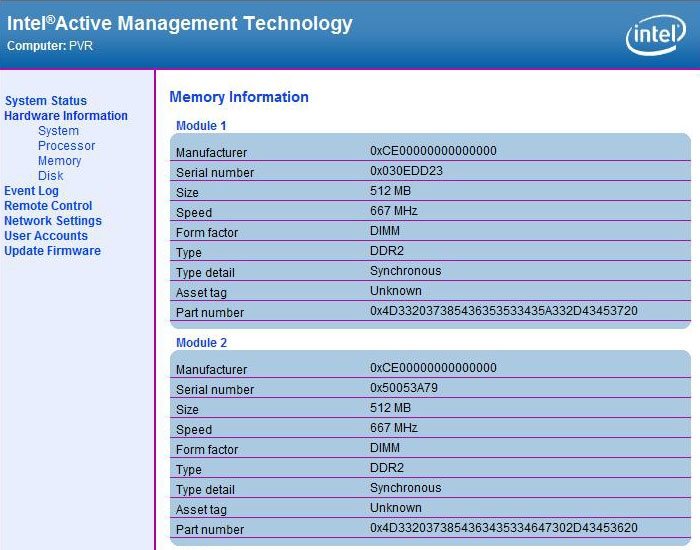

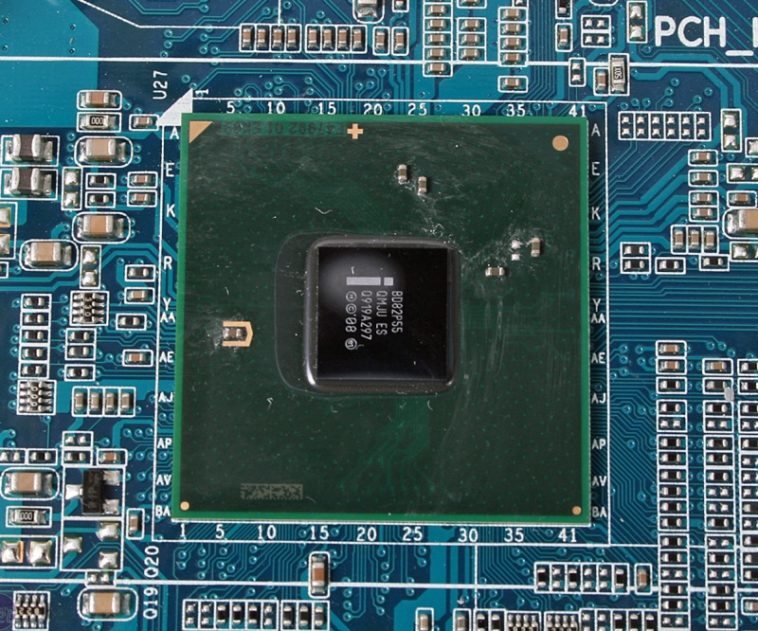

La historia comienza con la plataforma AMT, Active Management Technology, destinada a lo que Intel llama «administración fuera-de-banda», la cual dependiendo de cada terminal incluye funciones de monitoreo, actualización, y reparación. Si para algunos de nuestros lectores es la primera vez que escuchan hablar sobre AMT, es porque suele quedar bajo el ala del término general «Intel vPro», que abarca a otras tecnologías además de AMT. Ahora, AMT representa un acceso de muy bajo nivel al ordenador, y para que funcione se necesita la combinación hardware-firmware adecuada. De hecho, AMT no se apoya en el «elemento x86» de un procesador, sino que utiliza un coprocesador ARC (Argonaut RISC Core) de 32 bits, muy común en SoCs y otros sistemas integrados. Este coprocesador es identificado como Intel ME o Intel Management Engine, y si el «paquete procesador-chipset» viene con soporte vPro declarado, lo más probable es que el coprocesador también esté allí.

¿Cuál es el problema? En pocas palabras, Intel ME tiene demasiado poder, y si un agente malicioso lograra tomar el control de él, básicamente no habría vuelta atrás. Intel ME opera de forma independiente al sistema operativo, se mantiene activo incluso en estados de suspensión e hibernación, puede acceder a toda la memoria del ordenador, sus periféricos, y hasta sus conexiones a Internet, cortesía de un micro-servidor TCP/IP en la interfaz de red. Intel ha tratado de compartir la menor cantidad de información posible para «reducir la huella» de Intel ME, e implementó un cifrado RSA 2048 con la misión de protegerlo, pero sabemos que hay gente buscando cualquier debilidad. Algunos expertos en seguridad declararon a Intel ME un rootkit Ring -3, con privilegios (y riesgos) más elevados de los que tiene un Ring 0 (kernel), o un Ring -1 (hipervisor, como el viejo Blue Pill de 2006).

El gran conflicto de Intel ME es la falta de transparencia. Si este coprocesador se ve comprometido, la capacidad del usuario para impedir o reparar el daño es cero. Apelar a la clásica frase «el código open source es más seguro» sería caer en una trampa demasiado obvia, ya que hubo demostraciones en el pasado de lo contrario, pero el acceso al código equivale al desarrollo de auditorías, y evaluaciones más precisas sobre la robustez de este subsistema. Hasta entonces, lo que nos queda es pedir que jamás aparezca un exploit para Intel ME, o como otros han sugerido, acostumbrarse a desconectar Internet físicamente. Y la respuesta es no, pasar a AMD no sería una solución.

7 Comments

Leave a Reply