Varios desarrolladores han salido en defensa de Windows Defender destacando su comportamiento general y su política de «no interferir» frente a las medidas de seguridad que poseen otros programas. Sin embargo, eso no lo hace invulnerable a bugs, y el Project Zero de Google acaba de encontrar uno de los más grandes. Con apenas un correo electrónico o un mensaje de texto, el motor de Windows Defender puede ser engañado para ejecutar código remoto, una situación extremadamente grave debido al alto nivel de privilegios que tiene dicho software en el sistema operativo.

Un antivirus vulnerable es algo muy serio. ¿Qué puede hacer el usuario promedio cuando su línea principal de defensa tiene más agujeros que el queso suizo? No son pocos los que sugieren abandonar a los antivirus por completo, pero las últimas versiones de Windows traen uno integrado. Ahora, Windows Defender ha recibido muy buenas críticas de desarrolladores, en especial aquellos que se dedican a los navegadores web. Las últimas generaciones de malware obligaron a los antivirus tradicionales a implementar cambios que no siempre son positivos para el rendimiento y la seguridad de nuestras terminales, pero Windows Defender es reconocido como uno de los más equilibrados. Lamentablemente, eso no evita errores en su código, y de acuerdo al Project Zero de Google, el último en aparecer es gigantesco.

Si obedecemos a los datos publicados por Natalie Silvanovich y Tavis Ormandy, el exploit identificado como CVE-2017-0290 permite a un atacante tomar control del ordenador sin ninguna clase de intervención por parte del usuario local. El único paso requerido es enviarle un correo electrónico, mensaje de texto o enlace web preparado para engañar al motor de detección de Windows Defender, que escanea de forma automática el contenido recibido. Esto habilita la ejecución de código remoto, y presenta la posibilidad de encadenar ataques que se muevan de un ordenador vulnerable a otro.

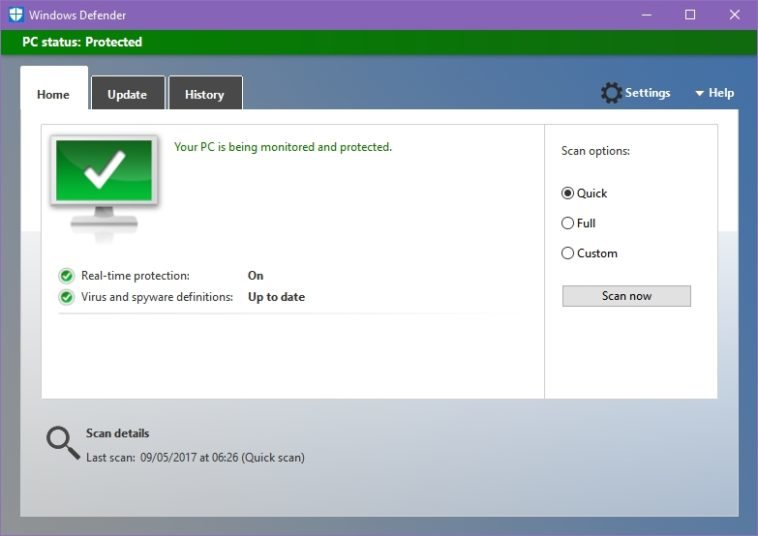

Por suerte, cualquier diferencia previa entre Project Zero y el equipo de desarrollo de Microsoft quedó atrás. La respuesta de Redmond fue inmediata, y una vez que lograron confirmar la gravedad del exploit comenzaron a trabajar. Lo más probable es que ya hayas recibido el hotfix: Todo lo que debes hacer para confirmarlo es ir a las opciones de Windows Defender y verificar que la versión mínima del motor sea la 1.1.13704.0. Las versiones afectadas de Windows son 7, 8.x, RT, 10 y Server 2016. Si Windows Defender es tu antivirus actual, no dejes esto para más tarde.

2 Comments

Leave a Reply