hacking

Latest stories

More stories

-

11 Votes

in ArtilugiosJugando Super Mario 64… ¡con tu cuerpo como control!

Después de haber tomado por asalto al mercado, los controles basados en el movimiento definitivamente terminaron juntando polvo en un rincón, abandonados hasta por sus propios desarrolladores. Sin embargo, todavía conservan cierta utilidad… si estás dispuesto a aplicar algunos hacks y dejar los pulmones durante una partida. Ese parece ser el caso de Super Louis […] More

-

Thug life

Geeky

¡Pero qué c...!

10 Votes

in Internet¿Qué pasa cuando un hacker ataca a una persona común?

Las noticias más importantes en materia de ciberataques suelen estar enfocadas sobre blancos de muy alto perfil como corporaciones y agencias gubernamentales, pero más allá de que las probabilidades sean bajas, el usuario promedio puede ser hackeado también, y cuando un experto aplica todas sus habilidades… tal vez no haya límites. Un periodista decidió ser […] More

-

Thug life

Geeky

No me gusta

Una monería

¡Pero qué c...!

16 Votes

in ArtilugiosHackeando una calculadora Casio para «hacer trampa»

Los alumnos han desarrollado toda clase de trucos y dispositivos para hacer trampa durante los exámenes. Una de las principales críticas sugiere que si hubieran invertido el mismo tiempo y esfuerzo en estudiar, no necesitarían semejantes trucos… pero desde cierto punto de vista, esos proyectos no hacen más que celebrar la creatividad, la inteligencia, y […] More

-

11 Votes

in Software«Brightness»: Robando datos con el brillo de la pantalla

El cine y la televisión nos han enseñado operaciones informáticas y robo de información absolutamente ridículos con el paso de los años, pero eso no quiere decir que no hay gente trabajando sobre vulnerabilidades… poco convencionales, por así decirlo. Dicho eso, todas las flechas apuntan a la Universidad Ben-Gurión, institución conocida por sus inusuales ataques […] More

-

-

in Internet

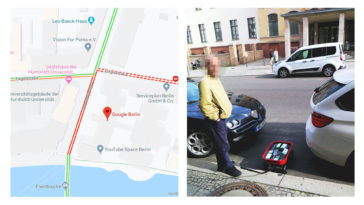

Cómo engañar a Google Maps con un atasco de tráfico virtual

Atascos de tráfico. Embotellamientos. Los odiamos, pero en muchas regiones del globo son inevitables, especialmente durante ciertos momentos del día. Exceso de vehículos, un accidente, una reparación en el camino o la hostilidad del clima pueden dar lugar a impresionantes atascos, y como es de esperarse, Google Maps trata de actualizarse rápidamente cuando sucede uno. […] More

-

in Coches

Cómo transformar a un coche en un control para juegos de carreras

¿Te gustan los juegos de carreras? La calidad de algunos simuladores es extraordinaria, pero si quieres disfrutarlos al máximo, lo más probable es que debas invertir cientos de euros en un volante de buena reputación, con sus correspondientes pedales y palanca de cambios. Sin embargo, el mundo del DIY nos permite «subir de nivel» y […] More

-

in Coches

¿Quieres ganar medio millón de dólares? ¡Hackea un Tesla!

En la edición 2019 del Pwn2Own, Tesla ofreció como recompensa un Model 3 para quien encontrara una vulnerabilidad en su sistema. Dos investigadores de seguridad lograron llevarse ese premio, y unos 375 mil dólares en total. ¿Se repetirá la historia? En esta oportunidad, Tesla mantiene la promesa de un Model 3, pero además eleva el […] More

-

12 Votes

in Hardware«Mi Propio CPU»: Cómo compilar un procesador en un FPGA

Hackear una pieza de hardware para que realice otra función diferente a la establecida por el fabricante es la esencia del DIY. Convertir a mini ordenadores en consolas o proyectores y modificar las propiedades de un router son los ejemplos más comunes, pero hay entusiastas allá afuera con el conocimiento necesario para «hacer hablar» a […] More

-

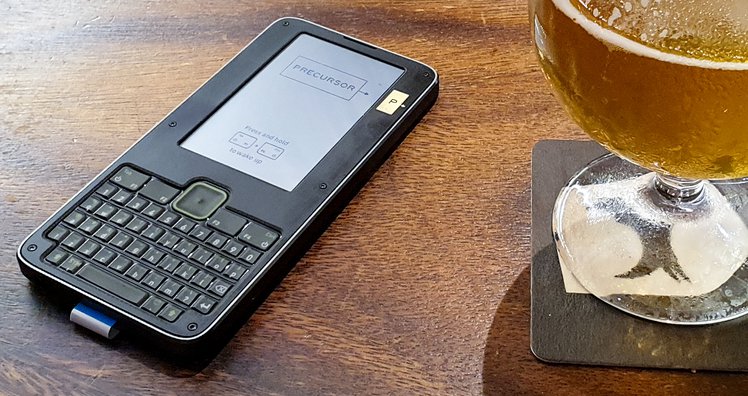

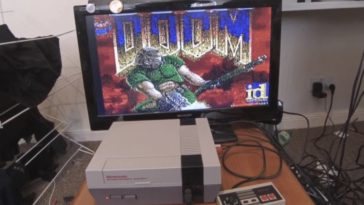

Cómo jugar DOOM en una Nintendo NES de 8 bits

Títulos perdidos, juegos piratas, homenajes a películas, y hasta el contenido de su memoria transformado en arte. La Nintendo NES es un enorme abanico de posibilidades, y con 36 años sobre los hombros, no hay dudas de que sus fans conocen cada detalle de su funcionamiento. El número de hacks para la NES es impresionante, […] More

-

13 Votes

in JuegosHackeando juegos de SNES con coprocesadores para mejorar su velocidad

La Super Nintendo tiene muy bien merecida su popularidad, pero con el paso de los años hemos aprendido muchos detalles de esa consola, incluyendo sus limitaciones. Siendo honestos, el procesador Ricoh 5A22 no era muy potente para la época, y eso obligó a sumar hardware adicional en los cartuchos, aunque otros juegos sufrieron serios problemas […] More

-

Thug life

Geeky

No me gusta

¡Pero qué c...!

Una monería

12 Votes

in SoftwareCambió la patente de su coche a «NULL» para no pagar infracciones, pero…

La semana pasada se llevó a cabo la última edición de la convención DEF CON en Las Vegas. Allí se vieron cosas muy interesantes, desde máquinas de votación hackeadas hasta ordenadores secuestrados con cables para iPhone, pero sería un grave error ignorar las anécdotas de algunos hackers. Un investigador apodado Droogie decidió burlar al sistema […] More

-

Thug life

Geeky

¡Pero qué c...!

in ElectrónicaIngeniera se implanta chip RFID en el brazo para abrir su Tesla Model 3

Biohacking. Modificaciones corporales. Una mayor integración entre el cuerpo humano y la tecnología. ¡Cyborgs! El mundo ya ha reconocido legalmente a uno, y algunos artistas decidieron seguir caminos en verdad extremos, pero lo que tenemos aquí hoy es más… práctico. Una ingeniera llamada AmieDD es la dueña de un Tesla Model 3, que en esencia […] More