Se supone que con cada nueva versión, los sistemas operativos móviles son más seguros para el usuario. Los ataques suelen ser amplios y poco específicos, pero en esta oportunidad, un grupo de investigadores estacionados en la Universidad de California Riverside desarrolló una técnica en la que sólo es necesaria una aplicación maliciosa en segundo plano para afectar la integridad de otras, como Gmail y Amazon.

En Android existen varias capas de protección, cuyo objetivo es evitar que una aplicación reclame privilegios que no le corresponden. La tienda oficial tiene varios ejemplos abusivos, por lo que es responsabilidad del usuario vigilar de cerca a esos permisos. Sin embargo, un equipo de investigadores en la Universidad de California Riverside ha logrado evitar a todo el esquema de permisos con un nuevo tipo de ataque. De hecho, otro elemento que el ataque evade por completo es el de “sandboxing”, muy utilizado para proteger y aislar procesos específicos.

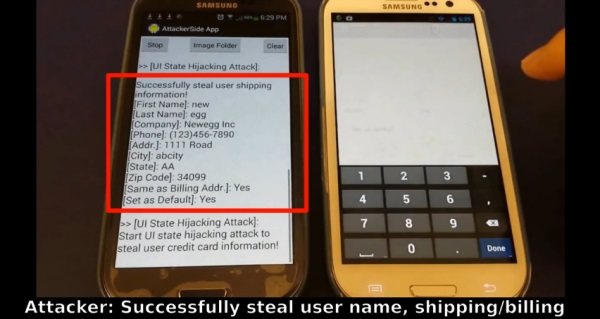

Los investigadores explican que no todos los aspectos de una aplicación se encuentran dentro del sandbox. A través de los llamados “canales laterales de acceso público”, lograron comprometer la integridad de las interfaces gráficas en las aplicaciones, detectando e interpretando cambios en sus estados. Dicho de otro modo, hay una “memoria compartida” que puede ser leída sin elevación de privilegios. En los vídeos de demostración se observa que la aplicación maliciosa en segundo plano sólo requiere permiso de acceso a la red. Al trabajar con estados, los ataques sobre las aplicaciones deben ser realizados en el momento exacto, de forma tal que el usuario no sea capaz de registrar si algo anda mal en su dispositivo.

Los investigadores han establecido que los datos provenientes de la interfaz gráfica residen sobre memoria compartida en seis de siete casos. Al volcar sus resultados a porcentajes, la aplicación de Amazon fue la que más resistencia presentó, al ser vulnerada en el 48 por ciento de los casos. En el otro extremo encontramos a nada menos que Gmail, afectada en un 92 por ciento. El hardware utilizado para demostrar los ataques es un Samsung Galaxy S3 con Android 4.2, pero anticipan que la vulnerabilidad se extiende a otros builds de Android. ¿Qué sucede con iOS y Windows Phone? En teoría, sus esquemas de sandboxing deberían ser más robustos, aunque se necesitan pruebas adicionales. Estoy seguro de que existe una solución a la mano, sin embargo, si seis de cada siete aplicaciones usan esa memoria compartida para sus interfaces, tal vez aparezcan algunos detalles de compatibilidad.

4 Comments

Leave a Reply