Desde cajeros automáticos hasta Chernóbil, la última campaña de ransomware que utiliza una variante del conocido Petya está arrasando con todo lo que no se encuentre clavado al suelo. Docenas de investigadores alrededor del mundo comenzaron a estudiar su funcionamiento, y aunque no descubrieron un interruptor como sucedió con WannaCry, existe un pequeño recurso que impide su instalación. Básicamente, Petya verifica la presencia de un archivo específico para determinar si el ordenador ya fue infectado o no. Al reproducir ese archivo, lo que obtenemos es una vacuna temporal.

Un detalle que mencionamos en nuestro último artículo es que la campaña de Petya (o también «NotPetya», dependiendo de la fuente) parece estar más enfocada en causar daño que en obtener dinero. Al atacar el MBR y el MFT del disco duro en vez de cifrar archivos individuales, las probabilidades de restaurar datos son mucho más bajas, y sus desarrolladores tal vez nunca pensaron en permitir eso. Si tenemos en cuenta la delicada situación entre Ucrania (donde se habría originado el ataque) y Rusia, la idea de un ciberataque encubierto por una campaña de ransomware no es tan descabellada. Por más duro que sea el impacto inicial, hay algo que no cambia: Los expertos sólo necesitan de pocas horas para crear una barrera básica de defensa. Esto fue mucho más efectivo en WannaCry porque al descubrir su interruptor el ransomware dejó de funcionar, pero en el caso de Petya-NotPetya, lo que encontraron es una vacuna.

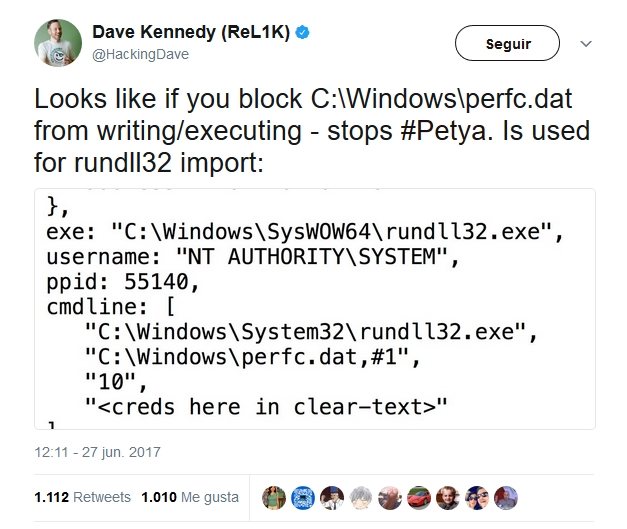

De acuerdo con el investigador Amit Serper, el ransomware verifica la presencia de un archivo dentro de la carpeta Windows antes de iniciar la infección, perfc.dll. Por otro lado, Dave Kennedy de TrustedSec indicó que el archivo en cuestión es perfc.dat. Más allá de estas diferencias, el código simplemente hace un chequeo por «perfc.*», o sea que cualquier archivo perfc, posea extensión o no, cumple con esa condición. Aún no sabemos la razón por la que el ransomware hace esta búsqueda. Lo más probable es que se trate de un remanente del Petya original para impedir que infecte a un ordenador dos veces, o puede que los responsables de la nueva campaña lo hayan colocado con el objetivo de proteger a su propia infraestructura. De un modo u otro, podemos usarlo.

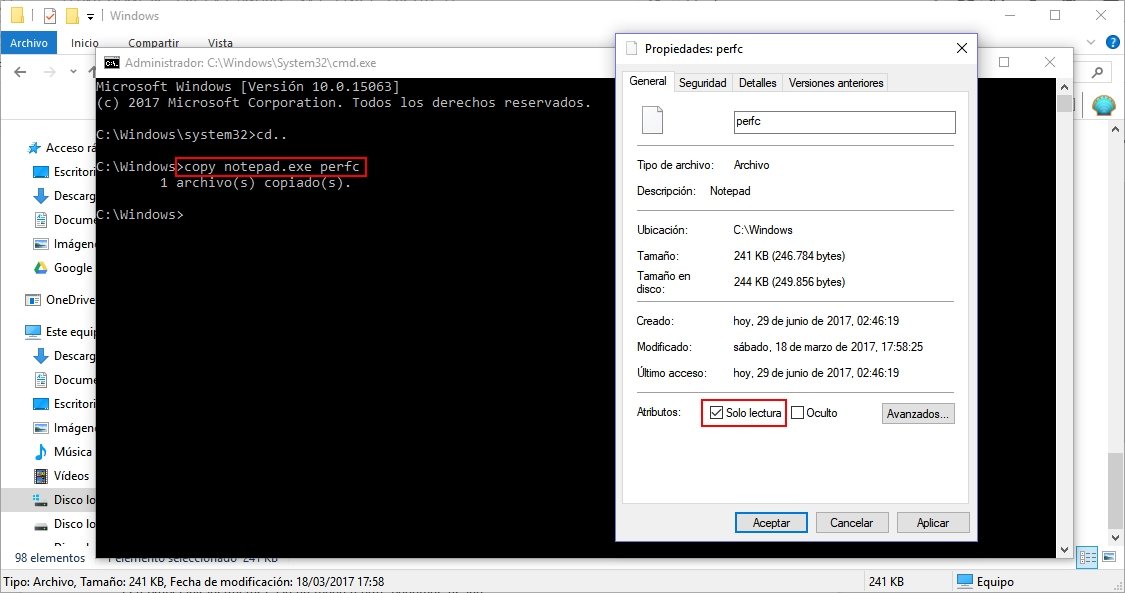

Existen varios métodos para crear al archivo perfc, pero el más popular hasta ahora es usar copias del Bloc de Notas y cambiar su nombre. Aquí en NeoTeo vamos a hacer eso a la vieja usanza: Con la consola del sistema. El primer paso es abrir cmd.exe con privilegios de administrador (haz clic con el botón secundario para ver la opción). Luego, ingresamos cd.. para bajar al directorio de Windows, y una vez allí escribimos «copy notepad.exe perfc», sin las comillas. El resto se reduce a abrir el Explorador de Archivos, ir a la carpeta Windows, localizar el archivo perfc creado recientemente, ingresar a sus propiedades (una vez más, haciendo clic con el botón secundario), y activar el atributo de sólo lectura (Windows solicitará un permiso adicional en este paso). Quien lo desee puede repetir el proceso con perfc.dat y perfc.dll. Los últimos datos dicen que no es estrictamente necesario, pero al final del día, se trata de algo temporal. Todo lo que deben hacer aquellos con acceso al código de Petya es eliminar o modificar esta función, y comenzar el ciclo de nuevo…