La serie Vault 7 de WikiLeaks sigue dando sorpresas. En abril hablamos sobre Weeping Angel, un spyware utilizado para hackear televisores inteligentes Samsung. Después apareció la herramienta Athena, cuyo objetivo es obtener el control total de un sistema e instalarse allí. Ahora es el turno del paquete Brutal Kangaroo, y su prioridad es la infección de redes internas aisladas con air gaps utilizando pendrives. Su funcionamiento comparte ciertos aspectos con Stuxnet, algo que a decir verdad no nos sorprende mucho.

El mundo ha conocido por las malas el poder de los «juguetes» que las agencias de inteligencia guardan en sus sistemas tras la filtración de un par de exploits, y el despliegue masivo de WannaCry. De más está decirlo, no hay ni una sola pizca de arrepentimiento proveniente de los responsables, y cada vez que se reúnen sólo piensan en profundizar sus acciones, con una mayor regulación en Internet y nuevos ataques a plataformas de cifrado. La información es nuestra primera línea de defensa, y ahí es cuando interviene WikiLeaks. El portal carga con su cuota de escándalos sobre los hombros (comenzando por su extraña relación con el gobierno ruso y ciertos anuncios fuera de proporción), pero la serie Vault 7 no deja de hacer ruido. ¿Qué sigue en la lista? El nombre es Brutal Kangaroo.

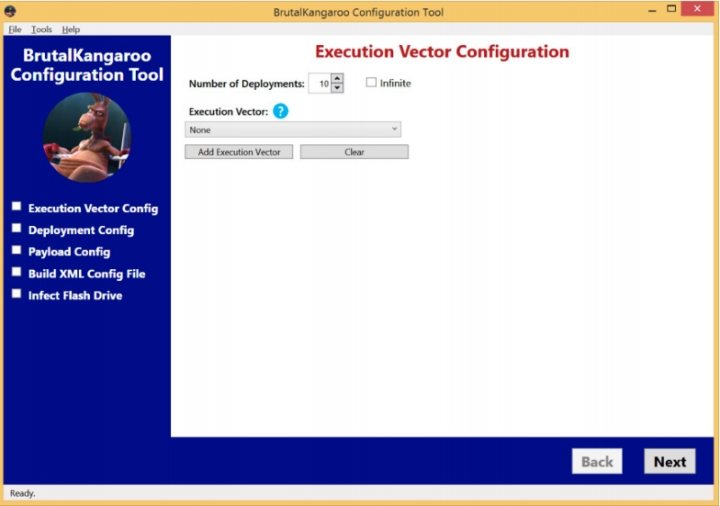

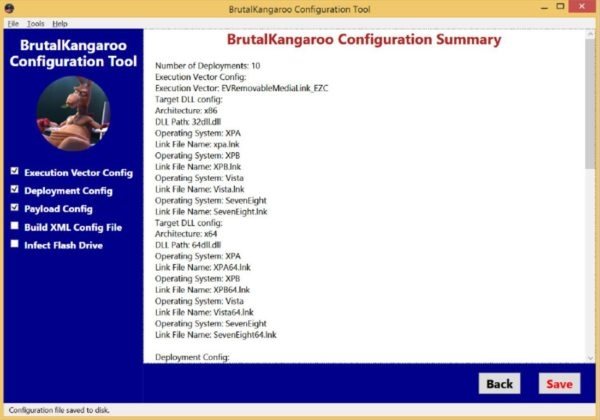

De acuerdo a la información disponible (150 páginas en promedio), Brutal Kangaroo es un paquete de la CIA con cuatro herramientas: Drifting Deadline (infección de pendrives y terminales), Shattered Assurance (herramientas automáticas que controlan la infección de pendrives), Broken Promise (procesador de información recolectada) y Shadow (persistencia). Brutal Kangaroo utiliza diferentes vectores para infectar terminales aún cuando el usuario no abrió ningún archivo. Algunos de los nombres que circulan son EZCheese, Lachesis y RiverJack. Microsoft confirmó que ha bloqueado a estos tres elementos con parches, aunque no compartió las fechas exactas (el hotfix para EZCheese es de 2015). Brutal Kangaroo debe ser instalado en un «anfitrión primario» encargado de recibir a los pendrives que luego son utilizados en la red aislada. Una vez que el pendrive infectado es conectado a una de las terminales, el malware tratará de esparcirse al resto de la red y crear una «red encubierta».

El texto sugiere que el punto de entrada para Brutal Kangaroo (el anfitrión primario) requiere una infección manual, lo que se traduce en acceso físico al hardware (probablemente con otro pendrive) y una efectividad reducida, pero si Microsoft ya lanzó las correcciones que bloquean su funcionamiento, la pregunta que nos queda por hacer es: «¿Qué están usando ahora?»