Si bien toda compañía de alto perfil debe lidiar con el ocasional incidente de seguridad, en las últimas 48 horas sonaron varios teléfonos a través de los pasillos de Microsoft. En primer lugar, una filtración liberó al público más de 30 terabytes de builds internos, y el código fuente de algunos controladores que podrían dar lugar a ataques especializados. Y en segundo lugar, el «súper-seguro» Windows 10 S cayó de rodillas frente a una macro maliciosa de Word en poco más de tres horas. Ouch.

El expediente de seguridad que posee Microsoft siempre ha dejado mucho que desear, a pesar de sus avances en los últimos años. Por supuesto, no todos los ataques son responsabilidad de la compañía, un detalle que quedó en evidencia después del incidente WannaCry, pero aún así nos queda la sensación de que no se hace un esfuerzo lo suficientemente grande, y la situación se vuelve mucho más seria cuando surgen fallas internas. ¿Cuántos builds de Windows se han filtrado a la Web? Para ser honestos, no los podemos contar. Cualquier duda al respecto quedó despejada durante el fin de semana, luego de que el portal BetaArchive recibiera 32 terabytes de datos repletos con imágenes privadas del sistema operativo, y un trozo de su código fuente.

Varias de las imágenes pertenecen a builds de Windows para servidores, y ediciones de 64 bits compatibles con la arquitectura ARM. También incluyen símbolos de depuración, que presentan información mucho más detallada y profunda sobre la ejecución de código, y su comportamiento. El código filtrado es lo que se conoce como Shared Source Kit, entregado principalmente a terceros. Los stacks de WiFi, USB, almacenamiento y el sistema Plug and Play se encuentran allí. Se trata de código con un muy alto privilegio dentro del sistema operativo, y cualquier elemento malicioso con la habilidad necesaria podría crear un exploit. Finalmente, la última parte de la filtración incluye múltiples copias del Windows 10 Mobile Adaptation Kit, que como lo sugiere su nombre, es un grupo de herramientas para adaptar Windows 10 a dispositivos móviles.

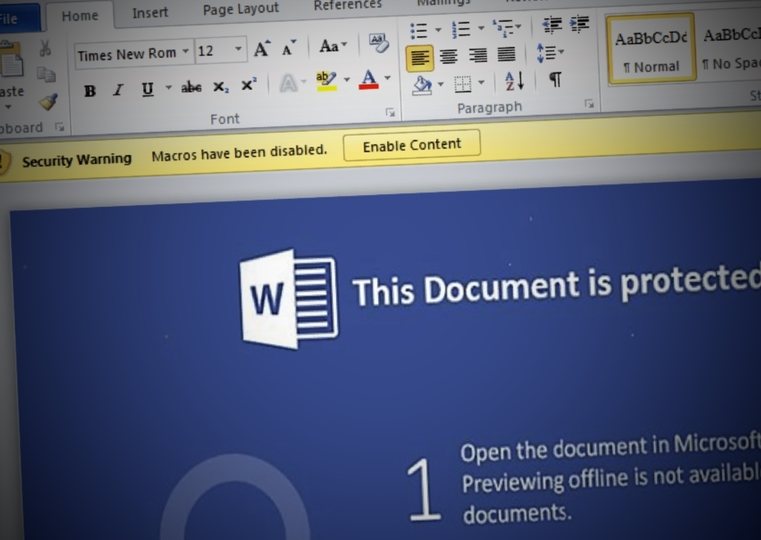

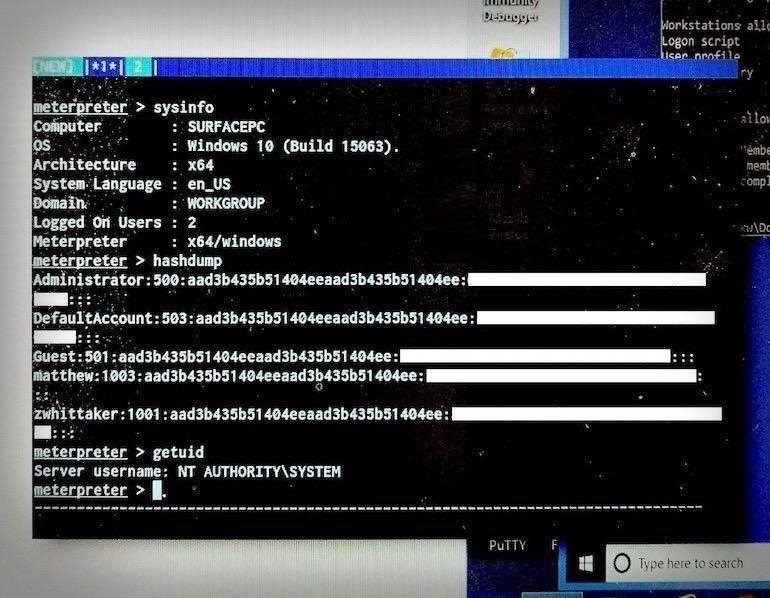

Si eso parece poco, Windows 10 S recibió su primer golpe mayor de seguridad. Microsoft declaró en los primeros días de junio que ninguna variante conocida de ransomware puede funcionar en dicha versión, destacando su resistencia ante infecciones como WannaCry. La gente de ZDNet entró en contacto con la firma de seguridad Hacker House para poner eso a prueba, y los resultados fueron decepcionantes. En poco más de tres horas, Windows 10 S entregó acceso remoto con privilegios elevados, cortesía de una macro en Word. La función de Vista Protegida impide la ejecución de la macro, pero si el documento en cuestión es cargado en una ubicación de confianza, Word ofrece abrir la macro desde una barra superior, algo muy tentador frente al usuario desprevenido. ¿La posición de Microsoft? Rechazó la demostración y dijo que su declaración previa sigue firme, aunque agregó que «continuará trabajando con investigadores responsables» para brindar «la experiencia más segura» a sus clientes. (?)