Descubrir que un elemento externo ha “secuestrado” tu información y que reclama un pago para liberarla es algo en extremo preocupante, pero cuando ese elemento adquiere cierto toque “profesional”, todo se vuelve aún más indignante. Eso es exactamente lo que ha sucedido con CryptoWall 2.0, algo así como el “heredero” de CryptoLocker. Gracias a un reciente análisis realizado por la gente de Cisco, se ha llegado a la conclusión de que CryptoWall 2.0 no es un trabajo hecho por aficionados.

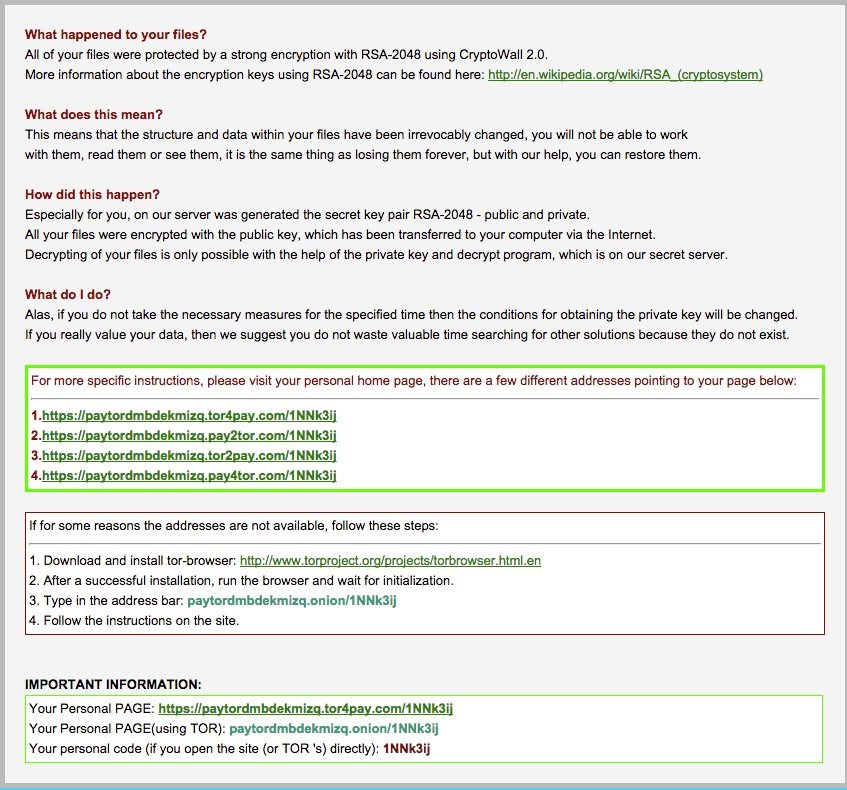

Cuando uno ve en acción a CryptoWall 2.0, queda sorprendido hasta por las palabras que escogió el desarrollador en su mensaje: Los archivos no han sido “secuestrados”, sino “protegidos”. Explica que la estructura de los archivos ha “cambiado irrevocablemente”, y que la víctima “no debe perder tiempo” buscando soluciones alternativas porque “no existen”. En esencia, invita al usuario a reconocer que ha sido derrotado, y que la única manera de resolver la situación es realizando un pago cuanto antes, utilizando una de las direcciones Tor que el propio CryptoWall provee. Este no es el trabajo de un “script kiddie” o de alguien que está dando sus primeros pasos en el desarrollo de malware. Aquí hay precisión y determinación, pero sobre todas las cosas, hay frialdad. CryptoWall 2.0 es el ejemplo más contundente de ransomware profesional en circulación, pero algunos expertos en seguridad ya han cruzado espadas con su código, y lo que encontraron es sorprendente.

Andrea Allievi y Earl Carter del llamado Grupo Talos de seguridad en Cisco revelaron varios aspectos técnicos de CryptoWall 2.0. En primer lugar, la base del malware ha sido desarrollada en 32 bits para lograr un mayor alcance, sin embargo, tiene la capacidad de detectar si el sistema Windows que está atacando es de 64 bits, lo que le permite cambiar a un modo nativo x64 sin mayores inconvenientes. En general, el módulo inicial llega al ordenador bajo una maniobra de phishing convencional, aprovechando luego diferentes vulnerabilidades en Windows que llevan a la elevación de privilegios, pero también se han visto versiones infectando sistemas a través de archivos PDF maliciosos. Todos los componentes que forman parte de la instalación de CryptoWall 2.0 están cifrados, y como si eso fuera poco, posee una función para detectar la presencia de una máquina virtual. Sus creadores están conscientes de que los expertos usan máquinas virtuales con el objetivo de analizar el comportamiento de código malicioso, por lo tanto, CryptoWall verifica que no existan en memoria procesos vinculados a VirtualBox, VMWare, e incluso Sandboxie.

Después de desactivar todas las medidas de seguridad integradas a Windows y de crear un falso proceso svchost.exe, CryptoWall descarga un cliente Tor para ofuscar sus comunicaciones con la red de comando y control. La versión que investigaron los expertos de Cisco apunta a dominios registrados en Rusia, y cada uno de esos dominios se resuelve en una dirección IP de ese país. A pesar del extraordinario nivel de sofisticación, investigaciones de este tipo harán que CryptoWall 2.0 alcance a una menor cantidad de víctimas. Otra posibilidad es que los desarrolladores de antivirus tal vez deban incorporar alguna clase de identificador falso que haga pasar a ordenadores reales por máquinas virtuales.

2 Comments

Leave a Reply