En la primera parte de este artículo conocimos con detalles la tecnología con la que espía la NSA. Implantes de hardware y software son el factor común de una operación de gran escala, que muestra el auge de la era moderna del espionaje, sirviendo de énfasis para una guerra cibernética que deja de ser invisible. En esta segunda parte conocemos más detalles de la operación TAO y de la tecnología que ANT crea para que la NSA espíe a todo el mundo.

Ayer mostramos la primera parte del informe que realizamos con la información desvelada por la revista en línea Der Spiegel. Habiendo accedido a los documentos secretos del llamado proyecto NSA TAO (Tailored Access Operations), los elementos tecnológicos con los que EEUU está espiando al mundo quedaron expuestos y a la vista de todos, inaugurando una nueva etapa en cuanto a la idea que tenemos sobre el espionaje posible en estos días.

La unidad de hackeo TAO

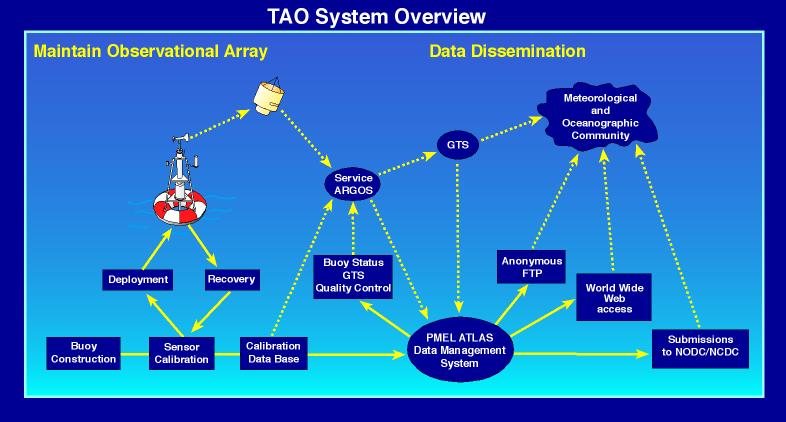

La unidad de hackeo TAO se considera como el arma secreta más importante de la agencia de inteligencia y mantiene su propia red encubierta, desde donde se infiltran ordenadores de todo el mundo e incluso se interceptan las entregas de dispositivos y ordenadores para colocarles implantes tecnológicos que servirán como malware físico y virtual para interceptar comunicaciones y para robar datos personales a los espiados.

Según el informe de Spiegel, el personal de TAO está localizado en San Antonio, Texas, en una antigua fábrica de chips de ordenador Sony, no muy lejos de otro equipo de la NSA ubicado junto a las bases militares ordinarias en la Lackland Air Force Base. La revista describe a TAO como un equipo que sumó más de 60 especialistas en el 2008, pero ese número podría crecer a 270 en 2015. La agencia se basa en el contra-terrorismo a través de ciber ataques que explotan las debilidades técnicas en la tecnología actual y en los productos de alcance masivo a través de internet usando técnicas discretas y eficientes que cuestan millones de dólares para operar. El acceso persiste y omnipresente a la red global le permite a TAO, NSA y los EEUU “acceder a los objetivos más difíciles”, y eso es todo lo necesario para un país y una ideología para la cual los fines siempre justifican los medios.

Continuando con el catálogo de hardware y software espía que la NSA TAO tiene a mano gracias a la ANT, nos resta ver qué es lo que hacen con nuestros ordenadores de escritorio, portátiles, monitores, teclados y hasta dispositivos de almacenamiento USB. A continuación detallaremos los mecanismos y daremos los nombres de los procesos y proyectos que están enfocados al espionaje específico de objetivos claves.

Implantes en ordenadores de escritorio y portátiles

La división ANT de la NSA tiene varios trucos a mano a la hora de ganar control sobre los ordenadores de las personas o instituciones que son objeto de una investigación. En general este tipo de espionaje no es tan masivo como el que se hace a través del software (malware, virus, etc.) y por ello es que el costo de la operación puede ser más alto y con más riesgos de ser descubiertos. Uno de los medios más utilizados por la NSA parece ser la instalación de unidades de hardware en un equipo que ha sido comprado por internet y se envía a través de algún servicio de entregas.

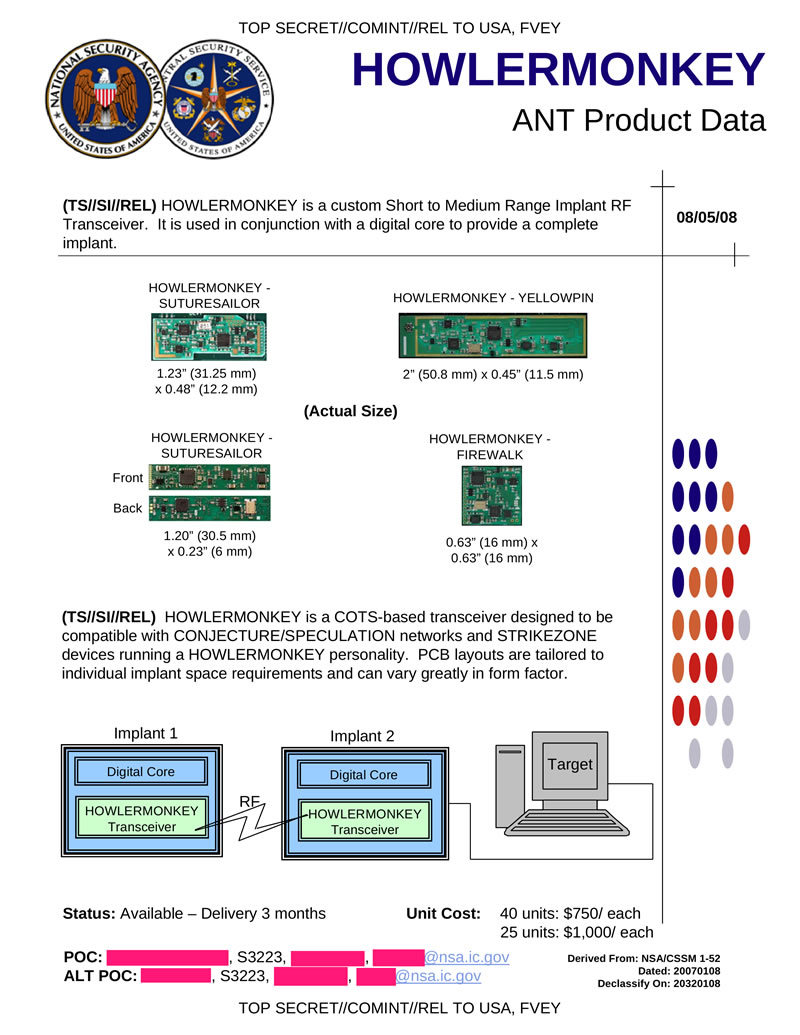

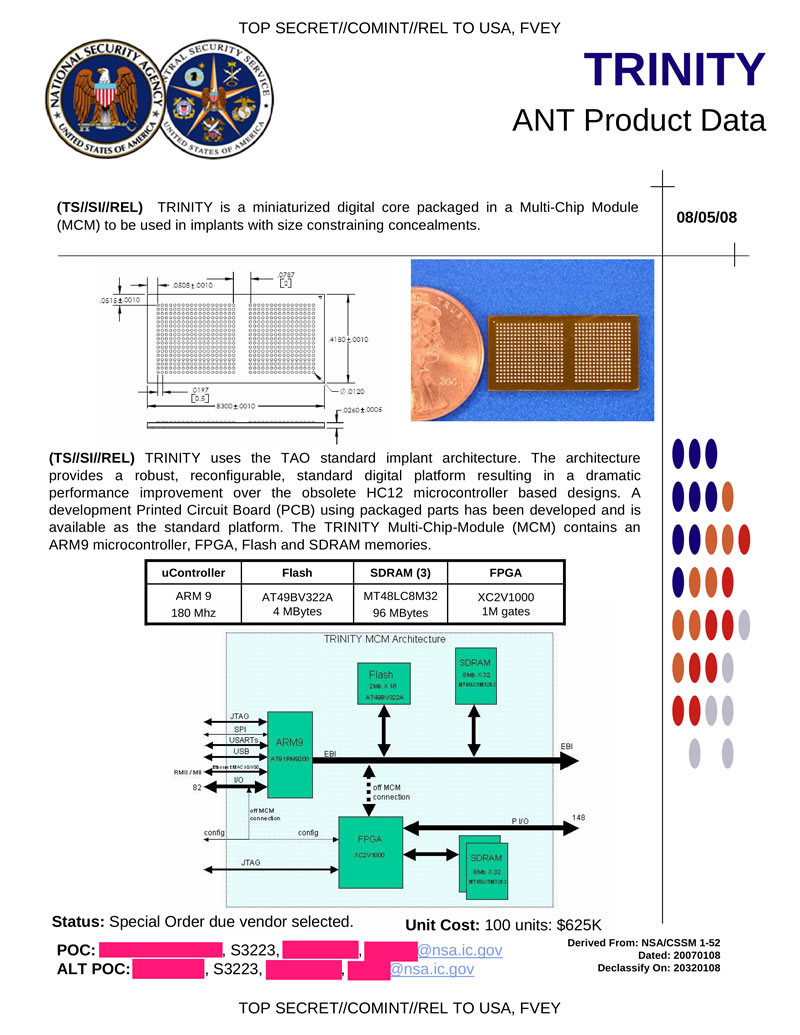

El procedimiento que la NSA llama “interdicción” se realiza interceptando el dispositivo antes de ser entregado a su destinatario e un proceso de la NSA. Uno de los implantes es un transceptor RF de corto y largo rango llamado HOWLERMONKEY que se presenta en diferentes factores de forma para recolectar información sobre el lugar y el uso del ordenador. También existen JUNIORMINT, TRINITY y MAESTRO II, módulos multi chip miniatura que pueden ser configurados para diferentes usos.

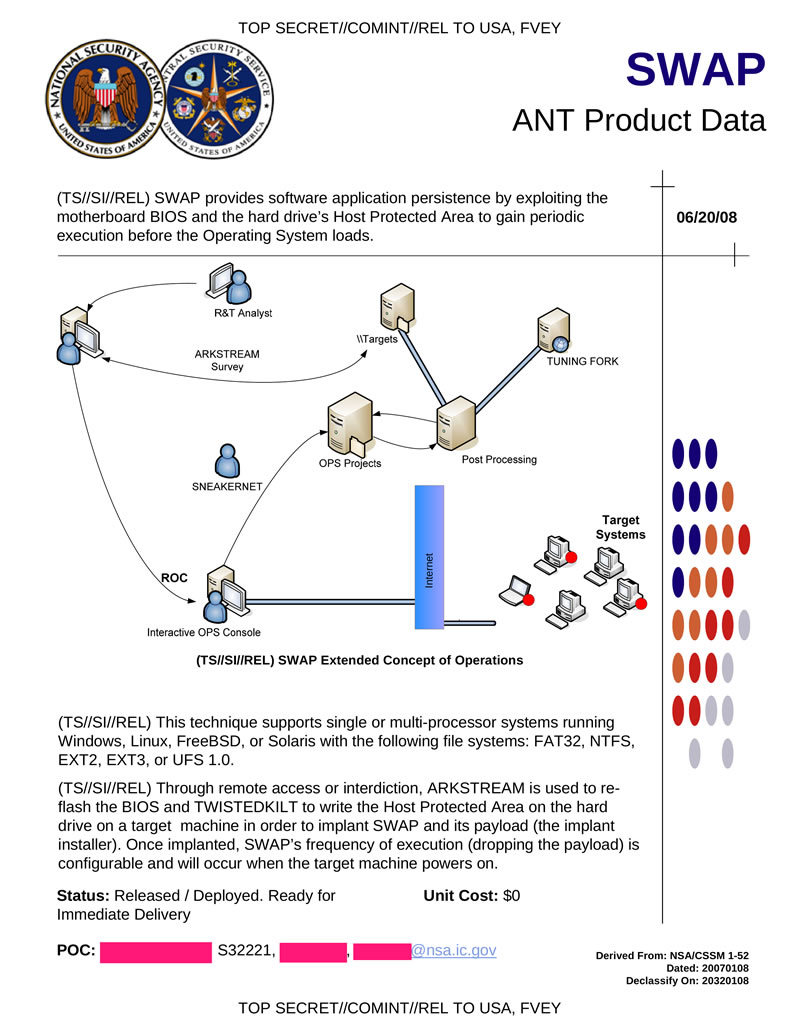

Otros procedimientos apelan a la implantación de software espía que se pueden activar y manipular a través de acceso remoto. Algunos de estos programas hacen que el ordenador hackeado desvíe datos secretamente a través de una conexión LAN inalámbrica cada vez que la oportunidad se presenta. Otros programas de software espía de la NSA se incrustan en el BIOS de la computadora y aprovechan esta ubicación para sobrevivir a formateos o cambios de software o hardware. Un ejemplo de esto es SWAP, un implante persistente en el BIOS de la placa madre para explotar la seguridad del disco duro que se ejecuta antes de que se cargue el sistema operativo.

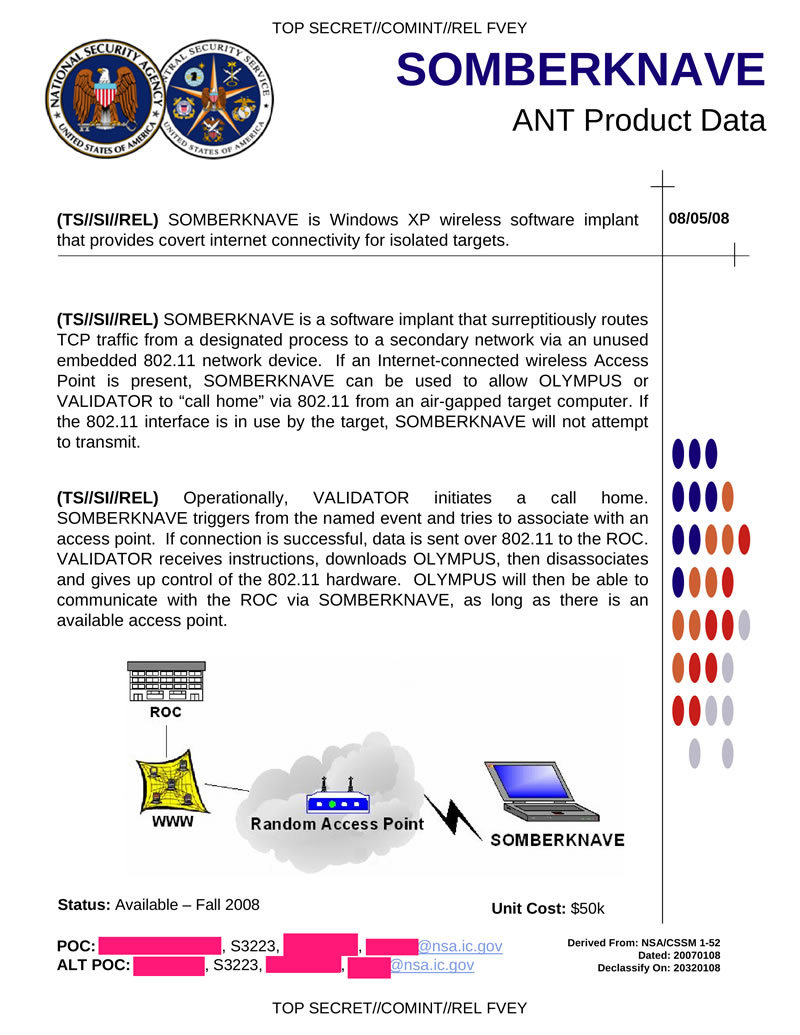

SOMBERKNAVE es un implante de software para Windows XP que provee conexión a internet inalámbrica para objetivos que no la tengan. Buscando puntos de acceso cada vez que el ordenador no esté siendo utilizado para entrar a internet o intensivamente en otra actividad, el SOMBERKNAVE hará una llamada hacia el validador ROC para que se pueda transmitir la información capturada. Sí, ni siquiera cuando no tengas internet estarás totalmente a salvo.

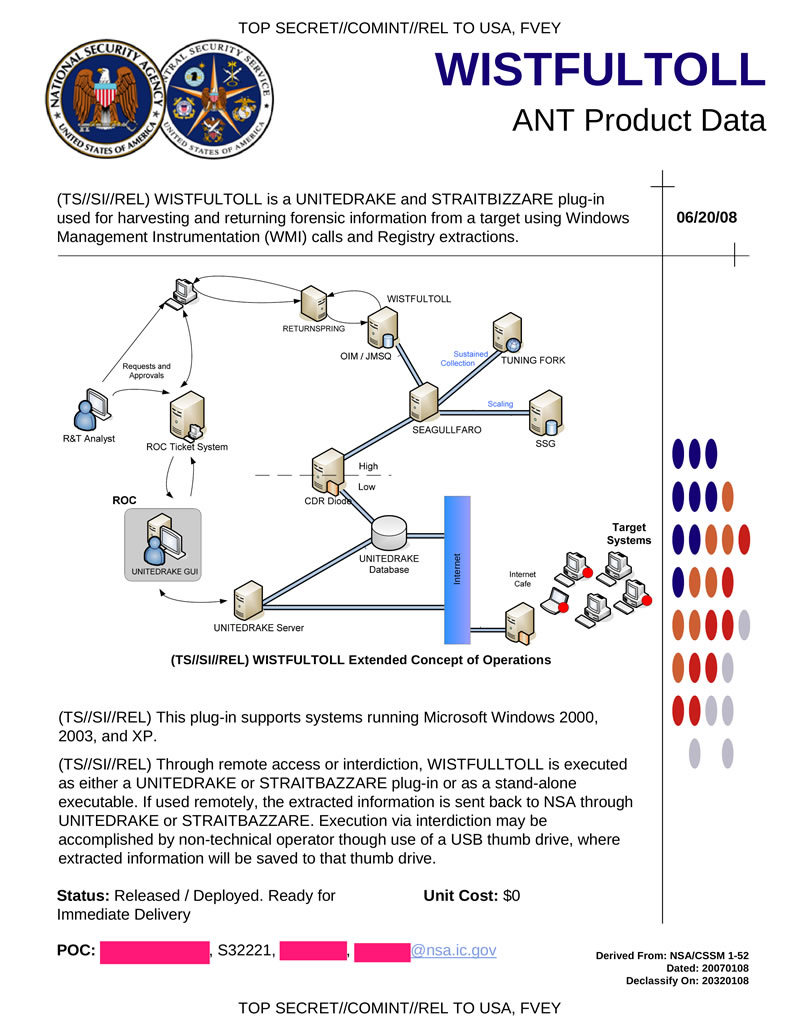

La NSA también tiene programas de espionaje que directamente se ocultan en el registro del arranque maestro del disco duro afectado, tanto de forma directa mediante interdicción o a través de un back-door. WISTFULTOLL, por ejemplo, es un implante especialmente diseñado para objetivos que utilicen el WMI de Windows. Su objetivo es acceder a la información del usuario (especialmente la del registro de Windows) y enviarla a la central a través de diferentes métodos.

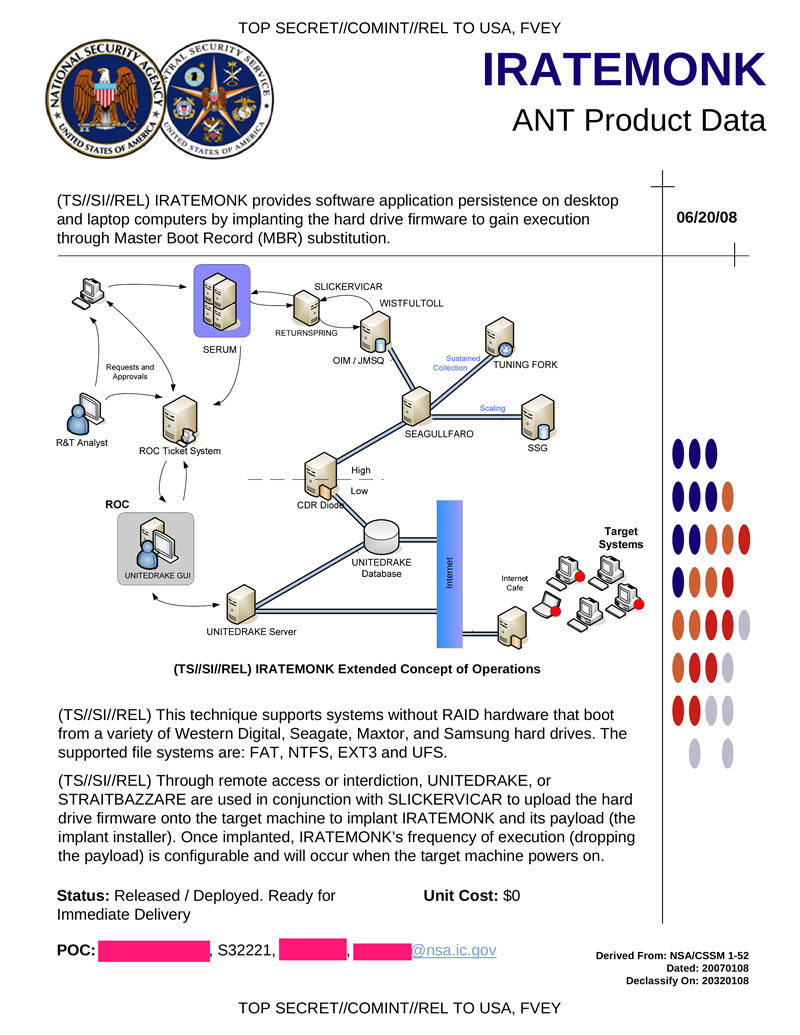

IRATEMONK es una aplicación de software que se implanta en el firmware del disco duro para que se ejecute a través de la sustitución del MBR (Master Boot Record) original. Haciendo uso del implante de PCI BULLDOZER metido por interdicción en el ordenador, GINSU provee una aplicación de software persistente para el implante KONGOR en la que lo volverá a instalar en caso de que éste se borrado en un formateo de disco duro.

Explotación de teclados

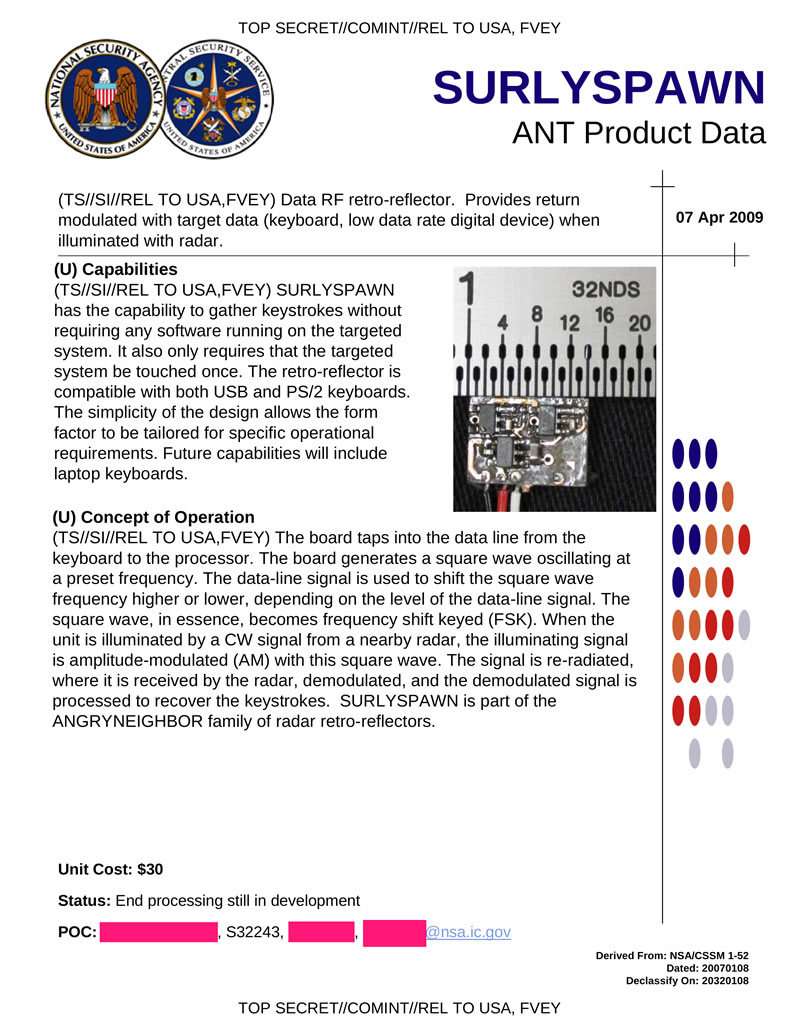

Que un periodista, investigador, ex agente o cualquier persona pueda escribir un artículo o libro develando secretos militares y políticos o escribir una carta sobre sus planes terroristas o revolucionarios que luego encriptará para enviársela a sus cómplices es algo sobre lo que la NSA y la CIA quieren estar al tanto. Así que para espiar a los más precavidos objetivos, los especialistas de la NSA saben que el uso de software para registrar las pulsaciones en el teclado (keyloggers) de un ordenador es un juego de niños, por lo que han inventado el SURLYSPAWN, que va un paso más allá y sirve para transmitir las pulsaciones hechas sobre el teclado incluso cuando el ordenador está apagado o no conectado a internet. El implante SURLYSPAWN emite una señal invisible que es modificada por cada pulsación de tecla, y luego una señal de radar emitida por un dispositivo situado fuera del edificio hace visible la señal invisible del implante. Esto permite a los agentes sentados al otro lado de la calle, saber lo que un sujeto está escribiendo en un ordenador que no está conectado a Internet.

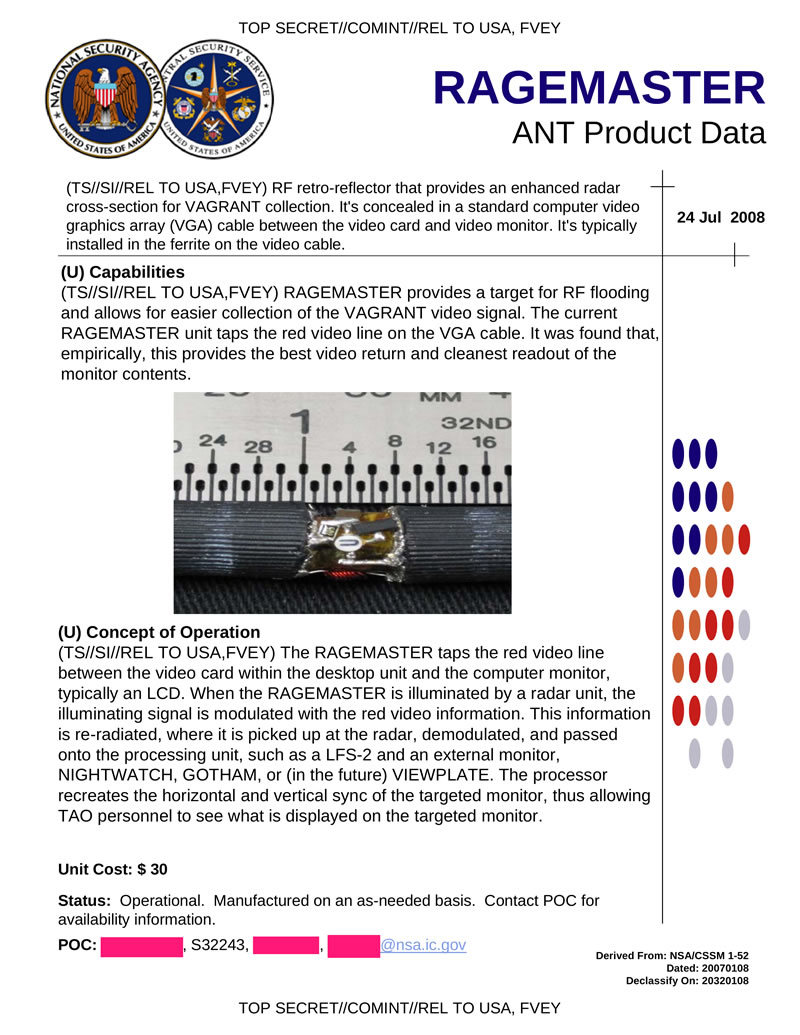

Espionaje a través de monitores y pantallas

Sumándole más aspectos de ciencia ficción a una investigación que parece sacada de libros de Arthur C. Clarke o de algún heredero moderno de George Orwell, los documentos de la NSA en poder del periódico Der Spiegel muestra que han inventado un dispositivo en forma de implante para desviar los datos del monitor de un ordenador sin ser detectado. Un componente llamado RAGEMASTER está siendo instalado en el aislamiento de ferrita que tienen los cables de vídeo a la altura del conector del monitor. El avanzado y a la vez minúsculo dispositivo emite una señal que luego puede ser “iluminada” por una unidad de radar situada a distancia. De este modo se hace visible para los trabajadores de la NSA y a través de un sistema complejo la señal de radar se refleja y altera para reconstruir lo que puede verse en el monitor de la computadora bajo vigilancia. Descrito como es un implante de hardware para interceptar señales de imagen de los monitores VGA, éste funciona de forma pasiva y el monitor externo es el que utiliza un procesador para recrear la sincronización vertical y horizontal del monitor para que los agentes de TAO vean lo que ve el objetivo. Por más increíble que parezca, los documentos indican que esta tecnología es operacional y que se fabrica según necesidad con un costo de 30 dólares por pieza.

Hasta ahora esta es la información disponible y en ningún momento desmentida por la NSA ni por alguno de sus departamentos a cargo. La evidencia de un plan sistemático de espionaje es innegable y mientras que persista la inmunidad de EEUU a hacer lo que quiere, la población mundial seguirá siendo espiada según su antojo. Por supuesto, el ciudadano medio podrá decir que “mientras que no hagas nada malo” no te tienen por qué vigilar, aunque bien se sabe que la política de defensa actual tienen a invertir la carga de la prueba, creando millones de culpables hasta que se demuestre lo contrario.

Sin que se oigan reclamos y pedidos de regulación ante un ente que se está convirtiendo en un dispositivo que nos mantiene viviendo un estado de panóptico, quien escribe teme que la naturalización de un estado de vigilancia de tal naturaleza se convierta en un peligro para los años que vienen, donde los conflictos locales e internacionales se recrudecerán debido a las crisis ecológicas y alimentarias inminentes. Si la justificación de tal aparato es hoy el terrorismo, imaginemos entonces qué es lo que se justificará en nombre de combatir a una potencia militar de verdad o a una catástrofe humana de dimensiones globales.

One Comment

Leave a Reply