La informática ha evolucionado notablemente en los últimos años, pero esto no se aplica solamente a todo lo bueno que los ordenadores tienen para ofrecer. Los virus también han evolucionado, incluso expandiéndose más allá del clásico territorio de las PCs, para atacar de lleno a dispositivos móviles y otras plataformas que en el pasado no eran consideradas como un blanco prioritario.

Aún así, en 1989 ya se había reconocido el “potencial criminal” de los virus, al igual que la necesidad de defenderse activamente frente a las operaciones de cualquier código malicioso, no sólo con la ayuda de software específico, sino también con ciertos códigos de conducta más fuertes entre los usuarios.

Tal y como hemos tenido ocasión de mencionar en el pasado, el virus informático no es nada nuevo. Los primeros eran simples bromas o pruebas de concepto, pero a medida que se facilitó el acceso al hardware, y los ordenadores dejaron de ser un lujo exclusivo de empresas y corporaciones, el perfil de los virus comenzó a cambiar.

La década de los ‘80 nos “regaló” dos virus que a pesar de estar identificados bajo una misma categoría, tenían intenciones eran muy diferentes.

Las crónicas del ordenador: Virus en 1989

Jerusalem ha sido considerado como el primer virus con intenciones maliciosas, ya que su comportamiento podía atentar contra el rendimiento final del ordenador. En el caso del Stoned, las versiones iniciales solicitaban la legalización de la marihuana.

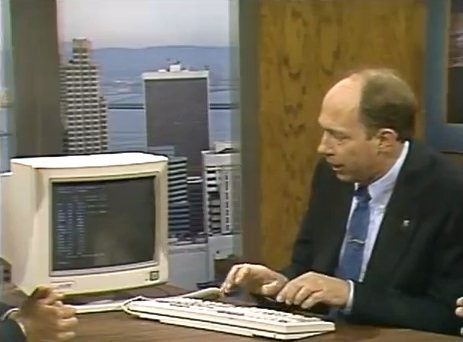

Más allá de lo que hubiese en la mente del desarrollador, los virus comenzaban a formar una sombra oscura sobre el mundo informático, y su relevancia llegó a ser tal que se volvieron un tema de conversación en publicaciones de la época y programas de televisión como The Computer Chronicles, que podrás ver a continuación.

Más allá de la limitación del idioma que presenta el vídeo, en este capítulo se muestra un ejemplo de un virus modificando los ejecutables de una instalación de WordStar, y la detección de un programa antivirus de la época, llamado Flu Shot Plus.

Un punto de ironía surge cuando mencionan que el Flu Shot original había sido infectado por un virus, de allí el “Plus” en el nombre. De todas maneras, también se habla de las diferentes “categorías” de programas maliciosos, como virus, gusanos, y los llamados “Caballos de Troya”, y de la ausencia de “controles de acceso” para ofrecer mayor de seguridad en los sistemas.

Este capítulo acaba especialmente con el mito de que “no se necesitan antivirus para Macintosh”, ya que muestra un software llamado Virex detectando y purgando al famoso virus Scores para Mac.

Virex trabajaba de forma muy similar a los antivirus de hoy, recurriendo a la detección de patrones de virus conocidos. El otro programa, llamado Empower ofrecía un control de acceso y cifrado para Mac, limitando el acceso de escritura a ciertas carpetas, de forma tal que impedía la diseminación del virus.

La forma en que Empower asigna privilegios nos hace recordar mucho al actual esquema de seguridad y privilegios que vemos en Windows.

Una cosa sí ha cambiado, y debo decir que mucho. En ese episodio, se menciona una cierta “histeria” en relación con los virus, destacando que la mayoría de los reportes de usuarios en los que se pensaba que había un virus involucrado, resultaban ser incorrectos.

Ahora es diferente. Mientras escribo estas palabras nacen nuevas variantes de malware con el objetivo de robar información personal, números de tarjetas de crédito y otros elementos que podrían dañar seriamente a un usuario.

Para cerrar, descubrimos que se advierte sobre la “falsa sensación de seguridad” que puede transmitir un antivirus, ya que no son perfectos (no lo eran entonces, no lo son ahora) y que las recomendaciones para tener un sistema mucho más seguro en 1989 siguen siendo, en esencia, las mismas que se mantienen hoy, lo cual demuestra que hay mucha gente allí afuera que directamente parece ignorar el mensaje.

Debes realizar respaldos periódicos, debes saber de dónde viene cada copia de software que instalas en tu ordenador, debes sospechar de todo lo que no tenga un origen declarado, desde pendrives hasta correos electrónicos, y debes asumir que tú eres la primera y última línea de defensa en tu ordenador.

Personalmente, recomiendo que vean entero al vídeo. Tiene apenas media hora de duración, y la sección de noticias al final probablemente les robe una sonrisa o dos. Habla de “memorias Flash”, de la batalla entre Atari y Nintendo, y de algunas “novedades” de Microsoft.