Existen muchas acciones en Windows que automáticamente generan dudas sobre permisos, privilegios, y límites. En más de una oportunidad se las ha reportado como un bug, cuando en realidad caminan por una línea gris muy delgada. Si quieres un ejemplo, el investigador Alexander Korznikov publicó una breve demo en la que un usuario con privilegios elevados secuestra la sesión de otro usuario, sin introducir credenciales ni nada que se le parezca. ¿Vulnerabilidad, o parte del diseño?

Una de las formas más viejas y a la vez más efectivas de ingresar a un ordenador con Windows protegido por contraseña es usando el backdoor basado en Sticky Keys. Si no sabes de qué se trata, busca en Google «sethc.exe», y ya estarás en camino. Lo he usado al menos media docena de veces para restaurar el acceso de usuarios que se olvidaron la contraseña (o trataron de cambiarla, escribieron mal, y no saben lo que quedó), y todo lo que se necesita es una copia del sistema operativo. Pasaron tres versiones mayores de Windows desde que escuché sobre ese atajo, y aún sigue allí. Si requiere acceso físico al ordenador, lo cierto es que Microsoft no le presta mucha atención… pero imagina por un momento qué otras cosas se pueden llegar a hacer en el sistema operativo.

https://www.youtube.com/watch?v=oPk5off3yUg

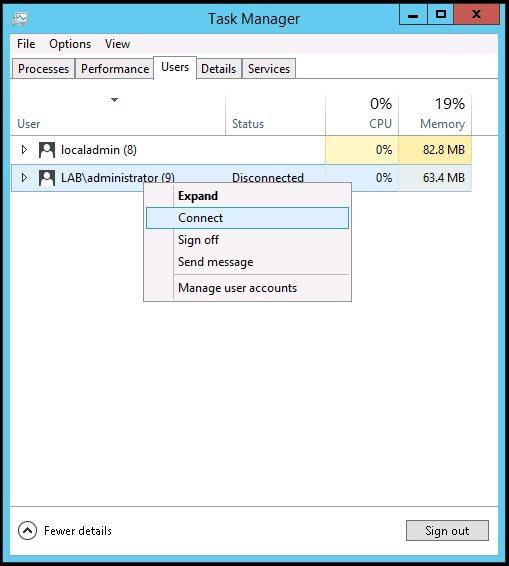

Eso nos lleva a la última demo publicada por el investigador Alexander Korznikov. Lo que acabas de ver en el vídeo es el secuestro por parte de un usuario con privilegios elevados de una sesión que fue bloqueada por otro usuario. Lo único que utilizó en el proceso es el Administrador de Tareas, y una copia de la formidable herramienta PsExec de Mark Russinovich. Cuando trata de conectarse a la sesión por primera vez, Windows solicita correctamente la contraseña, pero con la ayuda de PsExec, el Administrador de Tareas es elevado a «NT AUTHORITY/SYSTEM»… y el resto es historia.

Ahora, Korznikov tiene dudas, y nosotros también. ¿Es realmente una vulnerabilidad o no? De acuerdo a Microsoft no lo es, porque su ejecución demanda privilegios de administrador en primer lugar. Y por otro lado, lo de Korznikov califica mejor como «redescubrimiento», porque fue reportado en abril de 2011. Aún así… tal vez esas sesiones deberían estar un poco más separadas, ¿o no?