¿Recuerdan a ese documento malicioso que aprovechaba una vulnerabilidad en Word para descargar malware sin dejar rastro? La buena noticia es que Microsoft publicó su parche el pasado 11 de abril, y se recomienda con extrema urgencia su instalación. La mala es que el bug fue descubierto en julio de 2016, y durante los siguientes nueve meses se utilizó para llevar a cabo ataques en Rusia, Ucrania, Australia e Israel.

La designación oficial para la vulnerabilidad es CVE-2017-0199. Desde un punto de vista técnico ya fue corregida, y aquellos que utilicen los builds más recientes del paquete Office (a partir de la edición 2007 SP3) deberían estar protegidos. Sin embargo, sabemos muy bien que por diferentes razones, muchos usuarios y administradores deciden retrasar la aplicación de hotfixes. Tal vez su entorno corporativo es demasiado estricto, o simplemente utilizan copias ilegales con sistemas de activación que son neutralizados a través de Windows Update. Pero los bugs no discriminan, y lo que en otras circunstancias hubiera sido un parche de rutina, se transformó en una odisea que duró nueve meses.

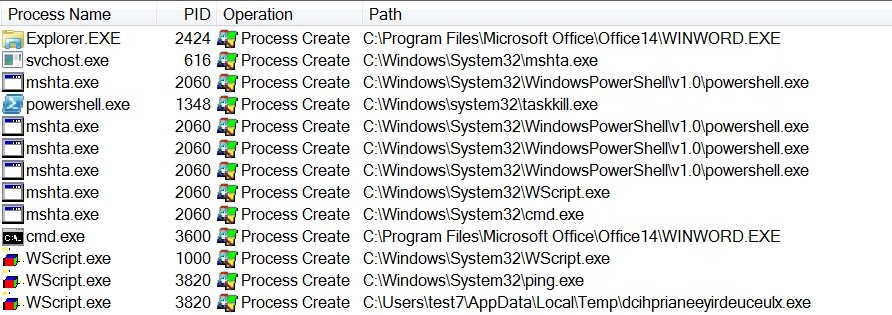

La historia nos lleva a julio de 2016, cuando el consultor Ryan Hanson descubrió el 0-day. Durante los siguientes tres meses trabajó sobre el bug con la idea de establecer su gravedad y evaluar su potencial de combinación con otras fallas, para luego reportarlo a Microsoft. Al ver los resultados, en Redmond llegaron a la conclusión de que un parche rápido no iba a ser suficiente para su neutralización, y tampoco podía compartir demasiados datos al respecto, o alertaría a los hackers. En ese momento no había indicios sobre la exposición del 0-day, pero eso cambió en enero de este año, lo que nos lleva al reporte original de FireEye. CVE-2017-0199 fue utilizado por «múltiples agentes» para esparcir al menos tres formas de malware, comenzando con FinSpy, Latentbot y Dridex. El caso de FinSpy es muy particular, ya que también lo conocemos como FinFisher, un spyware usado por docenas de gobiernos alrededor del mundo.

Las primeras víctimas estuvieron limitadas a Rusia y Ucrania, demostrando cierto nivel de precisión en la campaña. Tras acumular evidencia adicional, FireEye entró en contacto con Microsoft, pero la confirmación por parte de McAfee el 7 de abril esencialmente pateó el tablero, anunciando al mundo entero la existencia del 0-day. Dos días después, el mercado negro ya ofrecía variantes que explotaban a CVE-2017-0199 para distribuir Dridex. Los ataques se desplazaron a Australia y otros países, con el objetivo de robar fondos de cuentas bancarias. La Universidad Ben-Gurion en Israel anunció que varios de sus empleados fueron hackeados «post-parche» por atacantes vinculados al gobierno iraní, que al parecer tomaron control de sus cuentas de correo y extendieron la distribución de documentos maliciosos a más de 250 objetivos. Se desconoce el número final de personas afectadas, y la cantidad de dinero robado. Más allá de que la demora pueda estar justificada, es imperativo el desarrollo de una plataforma universal que permita coordinar mejor la comunicación entre investigadores de seguridad independientes y corporaciones.

2 Comments

Leave a Reply