Algunos ataques informáticos utilizan técnicas muy extrañas. En general, la gente “visualiza” a esos ataques como los enseña Hollywood, con alguien escribiendo código a toda velocidad. Sin embargo, un grupo de investigadores estacionados en la Universidad de Tel Aviv desarrolló un método para extraer claves de cifrado tocando las partes metálicas de un ordenador, incluyendo disipadores, y el blindaje en un conector USB.

En los últimos tiempos hemos visto algunas vulnerabilidades de muy alto nivel, lo que ha llevado a expertos y compañías por igual a redoblar sus esfuerzos en materia de auditorías y estudios sobre ataques no convencionales. Se supone que con versiones actualizadas de software, contraseñas fuertes, y una pizca de conducta en la Web deberíamos estar lo suficientemente seguros, pero existen procedimientos que tienen la capacidad de arrojar por la ventana a todas esas precauciones. En diciembre del año pasado, un grupo de investigadores de la Universidad de Tel Aviv logró extraer claves de cifrado escuchando los sonidos que un ordenador hace mientras se encuentra en funcionamiento. En esta oportunidad, han decidido extender sus estudios, e incorporar al tacto como vía de escape para las claves.

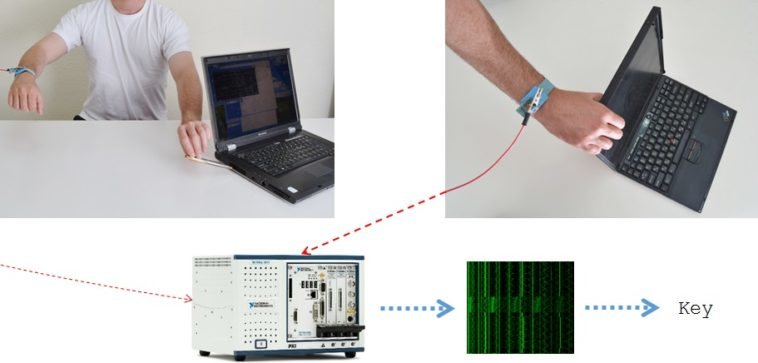

Lo que se toca en este caso no es cualquier parte del ordenador, sino alguna sección expuesta de su chasis metálico. Aún así, esto no significa que el atacante debe desarmar el ordenador. Los blindajes de los conectores USB, VGA, HDMI y Ethernet son perfectamente válidos, al igual que el disipador (en caso de tener acceso). En términos muy sencillos, el ataque se reduce a medir las fluctuaciones del potencial eléctrico del chasis, en referencia a la conexión a tierra de la red eléctrica. El potencial se ve afectado por el procesamiento que se lleva a cabo en el ordenador, y con el equipo adicional adecuado (que incluye un amplificador y un digitalizador), los investigadores han logrado extraer claves RSA de 4.096 bits, y ElGamal de 3.072 bits, en pocos segundos.

El estudio destaca que el ataque funciona ya sea midiendo directamente desde el chasis, a través de un cable en el otro extremo (por ejemplo, un cable Ethernet conectado a un router) o usando nuestro propio cuerpo como conductor (la extracción es de mayor calidad si hace calor, debido al sudor). Al igual que en el trabajo anterior, el software escogido fue GnuPG, y la “vulnerabilidad” por llamarla así ya fue compartida con sus desarrolladores. El anuncio oficial explica que GnuPG en la versión 1.4.16 o superior, y libgcrypt 1.6.0 en adelante ya pueden resistir (no bloquear) este método de extracción, aunque quedan algunos detalles por resolver. Muchos podrán argumentar que el hardware debería estar mejor protegido, pero la relación costo/beneficio es muy desfavorable. En cambio, estos ataques laterales ayudan a optimizar las soluciones de software, y lograr una seguridad más robusta.